Окончательное руководство по конфиденциальности

Окончательное руководство по конфиденциальности 2023

Когда дело доходит до серфинга в интернете, просмотра интернет-магазина, обновления статуса или обмена информацией в социальных сетях и осуществления финансовых транзакций в Интернете, у всех нас есть одно основное право человека – конфиденциальность в Интернете..

Небольшие кусочки информации, которые масштабируются в Интернете, похожи на кусочки головоломки, которые могут собрать огромное количество информации о ком-либо, когда собраны вместе. Эта личная информация может быть очень вредной, если ее собрать и использовать в определенных целях..

Благодаря откровениям, представленным Эдвардом Сноуденом о АНБ’и правительство’При наблюдении за гражданами это право на неприкосновенность частной жизни нарушается. Что еще хуже, во всем мире существует множество стран, которые проводят нежелательное наблюдение за своими гражданами и контролируют всю их деятельность в Интернете / по телефону..

Многие из этих стран ввели правовые нормы и законы, которые требуют, чтобы телекоммуникационные компании и интернет-провайдеры регистрировали своих пользователей.’ метаданные. Это означает, что каждый раз, когда вы посещаете веб-сайт; сделать покупку онлайн; отправить / получить электронное письмо; сделать телефонный звонок (через VoIP); или отправьте текстовое сообщение; все эти действия регистрируются и используются правительством для целей надзора.

Здесь вам нужно понять многочисленные угрозы, которые присутствуют в сети; как они могут повлиять на вашу конфиденциальность; инструменты и программное обеспечение, которые доступны для защиты от каждой из этих угроз; и как вы можете использовать их для защиты вашей конфиденциальности и стать анонимным.

рабочий стол & Угрозы для ноутбуков

Пользователи Mac и Windows должны беспокоиться об определенных настольных угрозах, которые исходят из Интернета и могут нарушить вашу конфиденциальность. Вот некоторые из наиболее распространенных угроз, с которыми вы можете столкнуться как пользователь Mac / Windows:

- ботнеты: они представляют собой набор программного обеспечения ‘боты’, дистанционно управляется их создателем и создан для заражения вашего компьютера вредоносными объектами (вирусами, вредоносными программами и т. д.).

- Взлом: это процесс, посредством которого киберпреступники проникают в вашу систему и получают несанкционированный доступ к вашим личным данным..

- Malware: это вредоносное программное обеспечение, которое проникает в вашу систему и повреждает ваш компьютер. Вредоносные программы также могут содержать вирусы, трояны, рекламное ПО и т. Д..

- Фишинг: Фишинг – это процесс, с помощью которого киберпреступники пытаются получить личную и финансовую информацию о пользователях. Они используют поддельные электронные письма, веб-сайты, текстовые сообщения и другие методы, чтобы получить личную и доступную информацию о вас.

- фарминг: когда вы перенаправлены на нелегальные и вредоносные сайты, этот процесс называется фармингом. Cyber-Goons используют этот процесс для совершения мошенничества и получения личной информации о пользователях..

- Спам: это массовое распространение рекламы, писем, сообщений, реклам, порнографических материалов и другой нежелательный контент, чтобы ничего не подозревающие пользователям. Спаммеры обычно получают адреса электронной почты целевых пользователей из блогов, веб-сайтов и профилей в социальных сетях..

- Подмена: Этот метод используется киберпреступниками, обычно в сочетании с фишингом, для кражи вашей личной информации. Эти преступники используют веб-сайты или адреса электронной почты для получения такой информации от вас и пытаются сделать ее как можно более законной.

- Spyware & Adware: это программное обеспечение, которое проникает в вашу систему и собирает личную информацию о вас. Такое программное обеспечение в основном предоставляется бесплатно для загрузки контента через Интернет. Многие из этих программ также могут содержать вирусы.

- Вирусы: Это наиболее распространенные источники атаки на ваш компьютер. Вирусы – это вредоносные программы, которые заражают ваш компьютер и все другие системы, с которыми вы вступаете в контакт.

- Троянские кони: это исполняемые файлы, которые скрыты или встроены в законное программное обеспечение. Их основная цель также состоит в том, чтобы взломать вашу систему, удалить ваши файлы или зарегистрировать ваши нажатия клавиш.

- Черви: Это широко используемые программы, которые распространяются через Интернет. Эти программы сохраняются на вашем жестком диске и вызывают нежелательные сбои при использовании Интернета, закрывая части Интернета..

- DNS & Утечки IP: Эти угрозы возникают, когда вы используете программное обеспечение анонимности и ваш безопасный трафик просачивается за пределы сети анонимности. Любая организация, которая отслеживает ваш трафик, может регистрировать ваши действия через утечки DNS или IP..

Угрозы веб-браузера

Существует множество угроз, распространяющихся из вашего веб-браузера и наносящих ущерб вашей конфиденциальности и безопасности в Интернете. Важно отметить, что многие популярные веб-браузеры, такие как Google Chrome, Mozilla Firefox, Internet Explorer (теперь Microsoft Edge), Safari и Opera, имеют различные уязвимости безопасности..

* Сейчас мы сосредоточимся на Google Chrome, Mozilla Firefox и Internet Explorer в нашем руководстве и очень скоро добавим подробности о других браузерах..

Гугл Хром

Вы когда-нибудь замечали, что ваш Google Chrome требует входа в систему с вашим идентификатором Gmail? Это связано с тем, что Google Chrome сохраняет файл на вашем компьютере, где хранятся все ваши адреса электронной почты, имена, пароли, номера счетов, номера телефонов, номера социального страхования, данные кредитной карты, почтовый адрес и другая информация, заполняемая автоматически..

Согласно Insider Finder, данные, которые сохраняет Google Chrome, делают вашу личную информацию уязвимой для кражи данных. Это связано с тем, что Google создает копии этих данных и сохраняет их в кэше провайдера истории, веб-данных и других базах данных SQLite..

Эти сохраненные файлы не защищены, и если кто-либо имеет неограниченный доступ к вашей системе или нарушает эти базы данных, он может легко получить вашу личную информацию. Если вы используете Google Chrome на ПК с Windows, вы можете найти эти файлы здесь:

“% localappdata% \ Google \ Chrome \ Данные пользователя \ По умолчанию \”

Mozilla Firefox

Когда дело доходит до выбора веб-браузера, Mozilla Firefox является одним из самых легких браузеров для использования. С этим, как говорится, это’Не самый удобный браузер в отрасли. По сравнению с Google Chrome или Internet Explorer, Firefox может быть сложным в управлении.

В дополнение к этому, в Mozilla Firefox существуют определенные уязвимости, которые могут нарушить вашу конфиденциальность. Некоторые из этих угроз безопасности относятся к неожиданным сбоям, угрозам безопасности памяти и угрозам безопасности данных..

Известно, что Mozilla Firefox аварийно завершает работу, когда в фоновом режиме работают несколько плагинов. Это обеспечивает плохие меры безопасности данных и низкий уровень шифрования. Это оставляет вашу личную информацию и историю просмотров подвержены многочисленным киберугрозам.

Internet Explorer

Internet Explorer, возможно, потерял свое очарование и вернулся на круги своя с точки зрения параметров веб-браузера, но важно подчеркнуть его уязвимости в безопасности. Это связано с тем, что некоторые службы все еще требуют использования IE для доступа к их онлайн-функциям..

Некоторые из угроз безопасности включают атаки вредоносных программ для обхода функций безопасности IE, атаки DDoS, использование слабой конфигурации Windows и Internet Explorer, атаки кода (JavaScript) и раскрытие конфиденциальных данных через вредоносные веб-сайты. Все эти угрозы оставят ваши личные и конфиденциальные данные в IE подверженными нежелательным угрозам..

Другим важным фактором, который необходимо учитывать, является то, что по состоянию на 12 января 2016 года Microsoft больше не поддерживает все предыдущие версии Internet Explorer, за исключением последней версии Internet Explorer 11. Она даже предлагает вам перейти на последнюю версию Windows 10 и использовать ее новую браузер под названием Edge, четко указывающий на то, что IE больше не является безопасным браузером. Кроме того, в конце концов, вы выиграли’не получать никаких обновлений безопасности и исправлений ошибок для IE, что подвергает риску различные киберугрозы.

Угрозы мобильного браузера

С ростом использования смартфонов и планшетов риски безопасности в Интернете и конфиденциальности значительно возросли. Это связано с небезопасным подключением к Интернету (точками доступа Wi-Fi), к которому подключаются эти устройства. Есть множество киберпреступников, скрывающихся в этих незащищенных интернет-соединениях, ожидающих, чтобы наброситься на вашу личную информацию и воспользоваться вашими данными.

Эта угроза усиливается из-за разнообразия этих портативных устройств и их способности синхронизировать все ваши учетные записи, профили в социальных сетях, изображения и другие данные в одном месте. По данным «Лаборатории Касперского», самой целевой мобильной операционной системой является Android. В 2012 году для атаки на пользователей было использовано более 35 000 вредоносных программ Android..

Вредоносные программы были включены в приложения, Google Play Store, магазин приложений Amazon и некоторые сторонние магазины приложений. Касперский разделил эти угрозы для Android на три категории:

- Рекламные модули

- СМС троянские вирусы

- Эксплойты (чтобы получить доступ к вашей личной информации, хранящейся на устройстве)

Это показывает, что мобильный просмотр еще более опасен, чем обычный просмотр веб-страниц. Как и веб-браузеры, мобильные браузеры слабее, когда речь идет о защите вашей конфиденциальности в Интернете. Меры безопасности и протоколы, используемые в веб-браузерах, недостаточно эффективны для защиты вашей личной информации.

Онлайн банкинг & Оплата угроз

Растущее использование электронной коммерции, методов онлайн-платежей, онлайн-банкинга и мобильного банкинга подвергает вашу финансовую информацию высокому риску. Поскольку киберпреступники хотят использовать личную информацию о вас, ваши банковские реквизиты и финансовые транзакции являются одними из главных целей.

Symantec подчеркнул, что есть два источника, через которые происходят атаки на ваш онлайн-банкинг и платежные транзакции. К ним относятся локальные атаки и удаленные атаки. В локальных атаках злонамеренные кибер-гоны напрямую атакуют ваш локальный компьютер. При удаленных атаках пользователи перенаправляются на удаленные веб-сайты, где используется их финансовая информация..

Эти интернет-банкинг и платежные угрозы увеличиваются, если вы используете мобильный банкинг. Различные банки обнаружили многочисленные уязвимости в своих приложениях для мобильного банкинга. В 2009 году CitiGroup определила, что их мобильное банковское приложение хранит конфиденциальные данные пользователей на смартфонах в скрытых файлах. Поэтому, если вы используете какое-либо из этих приложений или совершаете онлайн-транзакции на своем ПК, остерегайтесь всех этих угроз.

Правительственные Наблюдения

Если киберпреступники и вредоносное ПО’Их недостаточно, есть многочисленные правительственные организации, которые одержимы слежкой за вами. Первые признаки правительственного надзора были обнаружены Эдвардом Сноуденом в рамках программы PRISM в 2007 году. Эта программа предоставила АНБ свободу собирать пользователей’Информация об интернет-коммуникациях для крупнейших интернет-компаний США.

какая’известный как ‘метаданные’, эти правительственные спецслужбы могут видеть все ваши действия в Интернете, подключаться к вашим телефонным линиям, записывать все ваши сообщения, электронные письма, текстовые сообщения, разговоры по VoIP и фильтровать иностранный трафик, который проходит через их границы.

NSA & Другие шпионские сотрудники

АНБ можно рассматривать как вершину всех шпионских агентств, но другие спецслужбы по всему миру сотрудничают с АНБ и делятся пользователями’с метаданными друг с другом. Ярким примером такого сотрудничества являются страны Five Eye (США, Великобритания, Канада, Австралия и Новая Зеландия). Первоначально основанная во Второй мировой войне, Five Eyes не используются для войны с террором.

Правовые Правила & Нормативно-правовые акты

Когда дело доходит до легализации государственного надзора, правительство принимает множество законов и законов. Закон США о патриотизме, Закон о внесении изменений в FISA (FAA) и CISA – некоторые из примеров, переданных в США..

Аналогичным образом, другие страны также приняли законы, которые освобождают спецслужбы от судебного преследования за нарушение личной жизни их граждан. В Британии законопроект о серьезных преступлениях предоставляет такой иммунитет спецслужбам, таким как GCHQ, полиции и другим агентствам по надзору.

Законы хранения данных

Кроме того, существуют законы, которые требуют, чтобы телекоммуникационные компании, интернет-провайдеры и технологические компании регистрировали метаданные своих пользователей на законных основаниях. Такие законы были юридически реализованы в разных странах. Некоторые из них включают Австралию, страны Европейского Союза (Великобритания, Италия, Германия, Чехия и т. Д.) И различные другие регионы..

В то время как эти страны имеют законы, которые требуют хранения личной информации пользователей, другие страны’Спецслужбы продолжают регистрировать конфиденциальные данные пользователей без каких-либо судебных разбирательств (например, АНБ в США)..

Угрозы социальных сетей

Растущее использование социальных сетей, физических границ стало несуществующим, когда речь заходит о связи с другими людьми. Обмен фотографиями, видео, последними тенденциями, публикация обновлений и даже покупка вещей в Интернете сделали использование социальных сетей гораздо более важным в нашей жизни.

С учетом вышесказанного, социальные сети открыли выход для многочисленных киберугроз, которые могут нанести вред вашей конфиденциальности в Интернете. Нас всех попросил кто-то неизвестный добавить их в Facebook или подписаться на них в Twitter и Instagram; они используют социальные сети для всех видов отвратительных преступлений. Вот некоторые из угроз соцсетей, которые могут серьезно помешать вашей конфиденциальности и безопасности:

Кражи личных данных

Киберпреступники используют вашу личную информацию (имя, дату рождения, фотографии, фамилию и т. Д.) И используют эту информацию в своих интересах. От создания поддельных профилей до доступа к нелегальному контенту, похитители личных данных могут также попытаться использовать ваши финансовые транзакции, оставленные на сайтах социальных сетей..

Spamming

Существует множество рекламных компаний, которые используют социальные сети, такие как Facebook и Twitter, в качестве платформы для рекламы своих продуктов и услуг. Посреди этих рекламных компаний находятся спамеры. Они продвигают вредоносные веб-сайты пользователям в социальных сетях и массово рассылают объявления, отображая пользователей’новостные ленты. Например, в ноябре 2011 года, пользователи Facebook стали жертвами кампании, которые показали порнографический спам на их стенах Facebook.

Сексуальные домогательства

За эти годы были многочисленные случаи убийства, изнасилования и издевательства над жертвами сексуальных хищников в социальных сетях. Они охотятся на жертв, используя свои личные данные, полученные из профилей в социальных сетях. Эти сексуальные хищники также используют социальные сети для преследования и получения нежелательных авансов случайным людям.

В основном подростки являются крупнейшими жертвами сексуальных преступлений в социальных сетях. Одним из самых популярных дел, связанных с сексуальными преступлениями в социальных сетях, был Питер Чепмен, осужденный убийца, который использовал свой поддельный профиль в Facebook, чтобы охотиться на молодых женщин.

Надзор со стороны правительства

Социальные сети предоставляют открытый доступ ко всей вашей личной информации и деятельности через Интернет. Facebook, Twitter, LinkedIn, Instagram и другие сайты социальных сетей являются главной целью государственного надзора. Эти агентства могут получить доступ к такой частной информации или использовать правовые меры для получения таких данных из этих социальных сетей.

Социальная инженерия

Социальная инженерия относится к психологическим манипуляциям с людьми и обману их в раскрытии частной и конфиденциальной информации. Угрозы социальных сетей, которые мы упоминали выше, такие как кража личных данных и рассылка спама, могут использоваться в более широком смысле и быть частью более сложного мошенничества..

Злоумышленник, выполняющий социальную инженерию, может использовать ваши профили в социальных сетях для сбора информации о вашем доме (адресе), ваших контактных данных, ваших друзьях, вашей дате и месте рождения, ваших банковских реквизитах и другой финансовой информации, ваших интересах и другой конфиденциальной информации. данные. Эта информация может быть использована злоумышленником для совершения всех видов киберпреступлений..

Организации, как правило, являются основной целью атак социальной инженерии, поскольку злоумышленники стремятся получить конфиденциальные бизнес-данные и использовать их в своих собственных интересах. Некоторые из распространенных методов, используемых для таких атак, включают травлю, фишинг, предлоги (сфабрикованные сценарии), quid pro quo (обещание в обмен на информацию) и заднюю дверь..

Эл. адрес & Угрозы обмена текстовыми сообщениями

В мире, наполненном онлайн-мошенничеством и различными киберпреступниками, вы также подвержены таким угрозам со стороны электронной почты и текстовых сообщений. Существует множество угроз, которые могут нарушить вашу конфиденциальность, используя электронные письма и текстовые сообщения:

- ботнеты

- Хакеры

- Malwares

- Вирусы

- Spyware

- Phishes

- Мошенничество

- Кража личных данных

- Троянские кони

- Adware

Они будут прикреплять ссылки в электронных письмах и делать их максимально правдоподобными, побуждая пользователей открывать их и заражаться. Таким образом ваша конфиденциальность нарушается, и кибер-гоны получают доступ ко всем вашим конфиденциальным данным. Некоторые злоумышленники могут взломать вашу учетную запись электронной почты, взломав пароль и получить доступ ко всем вашим конфиденциальным данным..

Кроме шпионских программ, вирусов, фишинг-атак и других угроз, которым вы подвержены из электронных писем, Дон’забыть услуги текстовых сообщений. Сервисы веб-текстовых сообщений, такие как WhatsApp, предоставляют кибер-гунам еще один способ получить контроль над вашей личной информацией..

Некоторые из этих угроз исходят от веб-вредоносных программ, отправляемых с помощью текстовых сообщений на разных языках, сообщений о сбоях, предназначенных для остановки кого-либо’s служба веб-текстовых сообщений и использование шпионского программного обеспечения для отслеживания изменений состояния, изображений, сообщений, вызовов и просмотра страниц..

Угрозы передачи голоса по интернет-протоколу (VoIP)

Если вы считаете, что электронные письма и службы обмена текстовыми сообщениями небезопасны, услуги VoIP также могут привести к потенциальным нарушениям конфиденциальности. С ростом использования услуг VoIP, таких как Skype, Vonage, Ring Central Office и Ooma Telo, количество угроз конфиденциальности значительно возросло.

Киберпреступники хотят подслушивать ваши разговоры по услугам VoIP, захватывать вашу регистрацию, прерывать ваши разговоры, совершать мошеннические звонки и подписки, использовать наши контактные данные и данные вашей кредитной карты.

Точно так же атаки типа «отказ в обслуживании» (DoS) также используются, чтобы сделать ваши VoIP-сервисы медленными или почти непригодными. Все эти угрозы могут серьезно повредить вашей конфиденциальности и оставить все ваши конфиденциальные данные в чужих руках.

Угрозы облачного хранилища

Теперь, если вы храните свои данные на Google Диске, OneDrive, Shutterfly и других облачных устройствах хранения данных, вам следует остерегаться атак на конфиденциальность таких служб. Вспомните взлом iCloud и просочившиеся изображения разных знаменитостей в 2014 году.

Если хакеры могут взломать Apple’С iCloud они также могут проникать в другие облачные сервисы хранения. Согласно отчету Gartner, 36% потребителей в США будут хранить свой контент в облаке. Эта статистика указывает на рост числа атак на частную жизнь в ближайшем будущем и показывает, что они могут нанести смертельный ущерб..

Еще одна угроза конфиденциальности, которую необходимо учитывать при использовании облачного хранилища, заключается в том, что они могут быть изъяты правоохранительными органами. Правительства могут получить юридические ордера или юридические уведомления для получения данных пользователей из этих компаний облачных хранилищ.

Чтобы защитить от многочисленных угроз конфиденциальности, которые возникают из разных источников, вам нужны определенные инструменты для защиты от них. Здесь мы перечислили все возможные программные продукты, расширения браузера и другие инструменты, которые вы можете использовать для защиты вашей конфиденциальности от всех угроз.

Виртуальная частная сеть (VPN)

Виртуальная частная сеть или VPN – это программное обеспечение / приложение, которое создает безопасный туннель между вами и удаленным сервером. Это идеальный инструмент для анонимности в Интернете и сокрытия вашей истинной личности. Если вы беспокоитесь о сохранении анонимности в Интернете, подумайте об инвестировании в премиум-сервис VPN.

VPN имеет несколько серверов, расположенных в разных странах мира. При подключении к этим серверам создаются безопасные туннели. При этом ваш первоначальный IP-адрес маскируется и заменяется IP-адресом сервера, к которому вы подключены. Это лучшая защита от правительственного надзора, так как шпионские агентства не могут увидеть ваше истинное местоположение.

Если вы обеспокоены тем, что ваши интернет-действия отслеживаются вашим интернет-провайдером или кем-либо еще, дешевый VPN позволяет защитить ваши данные от таких лиц. Когда вы создаете эти безопасные туннели, весь ваш интернет-трафик шифруется и скрывается протоколами в процессе; не позволяя вашему интернет-провайдеру, правительству или любой другой третьей стороне прослушивать то, что вы делаете через Интернет.

Вот некоторые факторы, которые вы должны искать в VPN, чтобы защитить вашу конфиденциальность:

- Политика нулевого журнала (не ведет журналы активности)

- Обеспечивает как минимум 256-битный уровень шифрования AES

- Предлагает протокол OpenVPN

- Предлагает общий IP’s

- Распространены ли серверы по всему миру?

- Возможны анонимные способы оплаты

- VPN сервис основан на дружественном интернет-расположении

Тор (Луковый Маршрутизатор)

Tor – это бесплатное программное обеспечение, предназначенное для шифрования вашего интернет-трафика и сохранения анонимности в Интернете. Изначально известный как The Onion Router, Tor стал его аббревиатурой и теперь известен под этим именем во всем мире..

Tor позволяет вам подключаться к ряду случайно выбранных узлов в своей сети серверов (которые работают добровольно) и шифрует весь ваш интернет-трафик каждый раз, когда он проходит через узел. Хотя каждый узел знает, кто к нему подключен и к кому он подключается, никто не знает всю схему (маршрут).

Так как Tor бесплатен, он обеспечивает немедленное решение для сохранения вашей конфиденциальности от онлайн-наблюдения и становится анонимным. Тем не менее, один из главных недостатков Tor заключается в его последнем звене в цепи (выходной узел). Поскольку узлами управляют добровольцы, те, кто управляет выходными узлами, подвергаются тщательному анализу, если через их узел проходит что-либо незаконное (например, пиратский контент)..

Это приводит к проблеме поиска открытых выходных узлов на Tor, так как они доступны в ограниченном количестве. Кроме того, правительства различных стран, таких как Китай’s, использовал эти выходные узлы для мониторинга пользователей и заблокировал эти узлы. Аналогично, Tor не должен использоваться для обмена файлами P2P или использования торрентов. Так что если вы цените свою конфиденциальность и можете терпеливо находить выходные узлы, то Tor – ваш лучший инструмент для сохранения вашей конфиденциальности.

Бесплатное программное обеспечение с открытым исходным кодом (FOSS)

Использование бесплатного программного обеспечения с открытым исходным кодом (FOSS) обусловлено растущим влиянием АНБ на технологические компании и заставляет их создавать бэкдоры для своих программ и программ. FOSS позволяет каждому увидеть защищенные коды и изучить их; позволяя программистам создавать программное обеспечение с открытым исходным кодом, которое трудно подделать.

Бесплатное программное обеспечение с открытым исходным кодом минимизирует риск вмешательства правительственных спецслужб в программное обеспечение и ослабления его защиты. На протяжении многих лет АНБ, как сообщалось, возилось с программным обеспечением для обеспечения безопасности в Интернете и подрывало их безопасность, чтобы получить доступ к программе..

Именно поэтому вам следует избегать программного обеспечения, созданного в США или Великобритании, так как АНБ и другие могут легко повлиять на разработчиков. Рекомендуется чаще использовать FOSS, и если вы объедините его с операционными системами с открытым исходным кодом, такими как Linux, вы сможете обезопасить вашу конфиденциальность и минимизировать риск вмешательства правительственных учреждений в программы..

Инструменты для обеспечения ваших онлайн-платежей

Теперь, если вы часто совершаете покупки в Интернете, вы должны знать, что большинство кибератак совершается с целью получить доступ к вашей финансовой информации. Согласно отчету McAfee, общие финансовые потери мировой экономики в 2014 году оцениваются в 575 млрд долларов..

Основываясь на этой статистике, вы должны обеспечить конфиденциальность в Интернете, особенно при совершении онлайн-платежей и транзакций. Вот некоторые инструменты, которые вы можете использовать для защиты ваших онлайн-платежей.

- Используйте анонимные способы оплаты (например, BitCoin)

- Используйте предоплаченные кредитные карты

- Используйте Crypto – Валюты

- Покупайте за наличные для местных покупок

Bitcoin

BitCoin – это революционная платежная система, позволяющая совершать анонимные платежи. Разработанный в 2008 году и выпущенный Сатоши Накамото как программное обеспечение с открытым исходным кодом в 2009 году, BitCoin настолько безопасен, что для его работы не требуется посредник или контролирующая организация (например, центральный банк)..

BitCoin, пожалуй, одна из самых популярных криптовалют, используемых в настоящее время. Многие сайты электронной коммерции, провайдеры VPN и другие сервисы принимают оплату через BitCoin. Основной механизм BitCoin похож на одноранговые технологии, такие как BitTorrent..

Чтобы обеспечить полную анонимность при оплате через BitCoin, выполните следующие действия:

- Создайте псевдо-доступную учетную запись (адрес электронной почты, имя и т. Д.), Которая не раскрывает вашу личность.

- Всегда используйте новый адрес BitCoin (кошелек) при совершении покупки. Это гарантирует, что финансовые транзакции не могут быть прослежены до вас.

- Заполняя данные BitCoin, никогда не раскрывайте свое настоящее имя, номер телефона, адрес и другую личную информацию..

- Если вы покупаете BitCoin на автоматических биржах (например, CoinBase), они могут потребовать от вас раскрыть личность реального мира. Однако с помощью служб микшера (таких как Shared Coin) вы можете обеспечить полную анонимность, отмывая свои покупки BitCoin. Хотя этот метод не является бесплатным, но сервис микшеров анонимизирует вашу биткойн, обменивая ее с другими пользователями; затрудняя проследить до вас.

Предоплаченные кредитные карты

Еще один метод обеспечения безопасности ваших онлайн-платежей заключается в использовании предоплаченных кредитных карт. Хотя этот метод может зависеть от местоположения, вы можете использовать его для покупки подарочных карт без рецепта, а затем использовать псевдо-адрес электронной почты для покупки криптовалют, таких как BitCoin. Этот метод гарантирует полную анонимность при совершении покупки, а также гарантирует безопасную онлайн-транзакцию.

Криптовалюты

Сегодня существует более 660 различных криптовалют, которые доступны для торговли на онлайн-рынке. BitCoin, несомненно, является наиболее часто используемым из них, а также самым популярным. Однако, помимо BitCoin, вы можете использовать другие криптовалюты для онлайн-платежей. Некоторые из них включают авроракойн, DigitalNote, Dash, Nxt, Emercoin и многие другие.

Виртуальные машины

Вы можете повысить свою онлайн-безопасность, подключившись к Интернету или оптимизировав определенные задачи в Интернете с помощью виртуальных машин. В мире вычислений виртуальные машины – это программы или программы, эмулирующие определенную компьютерную систему..

Это достигается путем эмуляции жесткого диска, на котором установлена операционная система, в то время как ваша обычная ОС работает в фоновом режиме, эффективно эмулируя компьютерную систему. Короче говоря, это’Это как запуск совершенно новой ОС поверх вашей стандартной ОС. Некоторые популярные виртуальные машины включают такие как VMWare Player, VirtualBox, Parallels, QEMU и Windows Virtual PC.

Это делает виртуальные машины отличным инструментом для защиты вашей конфиденциальности в Интернете. Вредоносные угрозы, обнаруживаемые виртуальными машинами, защищают компьютер от заражения или проникновения. Однако виртуальные машины могут замедлить работу вашей системы, поскольку для работы ОС поверх другой ОС потребуется больше вычислительной мощности..

DNS & Тесты на утечку IP

Теперь, если вы используете инструменты конфиденциальности, чтобы скрыть свой IP-адрес, например, VPN, все еще есть вероятность утечки вашего IP-адреса и DNS. Чтобы узнать ваш DNS-трафик или утечка IP, вы можете использовать бесплатные инструменты, такие как DNSLeakTest.com, Whatsmyip.org и DNSleak.com.

Если результаты теста показывают DNS и IP вашего программного обеспечения конфиденциальности (VPN), то у вас нет утечек. Однако, если вам показывают DNS и IP-адрес вашего интернет-провайдера, у вас есть утечка. Это означает, что любой, кто отслеживает ваш трафик, может отследить его до вас из-за утечек DNS и IP..

Чтобы устранить эту проблему, DNSLeakTest.com наметил следующие шаги:

- Перед подключением к программному обеспечению конфиденциальности (VPN) настройте свойства статического IP-адреса при использовании DHCP.

- После подключения удалите все настройки DNS.

- После того, как вы отключены, переключитесь обратно на исходный статический DNS-сервер или DHCP.

Вот некоторые основные шаги, которые могут помочь вам исправить утечки DNS. Доступны программы, которые могут инициировать эти шаги автоматически и устранить утечки DNS. В противном случае вы можете вручную очистить настройки DNS и устранить проблему утечки DNS..

Расширения веб-браузера

Чтобы защитить вашу конфиденциальность в Интернете, возникающую из веб-браузеров, в вашем распоряжении есть различные расширения и инструменты для браузера. Эти инструменты варьируются от расширений блокировки cookie, расширений VPN, HTTPS до программ, которые помогут вам защитить историю посещенных страниц..

Расширения VPN

Есть несколько провайдеров VPN, которые предлагают свои собственные расширения веб-браузера. Такие поставщики, как Hola, Zenmate и TunnelBear, позволяют вам защитить ваш веб-браузер, зашифровывая его и туннелируя через свои собственные серверы с помощью этих расширений. Большинство из этих расширений можно использовать бесплатно, но некоторые из них имеют ограничение на объем данных, которые вы можете использовать в данный период времени.

Ghostery

Бесплатное расширение веб-браузера, доступное в Google Chrome, Mozilla Firefox, Safari и Opera, Ghostery позволяет вам видеть, что все скрытые технологии отслеживания работают в фоновом режиме. С Ghostery вы можете блокировать файлы cookie, теги, маяки, веб-издателей, пиксели и другие инструменты веб-отслеживания..

Adblock Plus

Это обязательное расширение для браузера, так как AdBlock Plus блокирует все виды рекламы (платно & свободно). AdBlock остановит любую рекламу, которая появляется во время просмотра различных веб-сайтов, блокирует рекламу на YouTube, Facebook и других каналах социальных сетей, а также отключает сторонние файлы cookie и сценарии. Хотя AdBlock может разрешить показ некоторых объявлений, но может изменить настройки фильтра, чтобы запретить показ любых объявлений..

Конфиденциальность Badger

Privacy Badger – еще одно расширение для браузера, разработанное для предотвращения отслеживания технологий, работающих в фоновом режиме. Он прекращает шпионскую рекламу, файлы cookie, технологии снятия отпечатков пальцев, блокирует вредоносные программы и различные другие технологии веб-отслеживания.

HTTPS везде

HTTPS Everywhere также является бесплатным расширением для веб-браузера и является обязательным. Благодаря совместимости с Firefox, Chrome и Opera HTTPS Everywhere обеспечивает постоянное подключение к веб-сайту через HTTPS-соединение. Это защищает вашу конфиденциальность при просмотре веб-страниц, поскольку ваш веб-трафик проходит через зашифрованные соединения..

Отключить

Disconnect – это отличный маленький инструмент, который работает как Ghostery. Это позволит вам заблокировать все технологии веб-отслеживания, заблокировать вредоносные программы и сохранить ваши поисковые запросы в Интернете. Премиум-версия Disconnect также предлагает услугу VPN, совместимость с несколькими устройствами (3 устройства одновременно) и работает на настольных и мобильных устройствах..

NoScript

Есть много сценариев, которые работают в фоновом режиме в ваших веб-браузерах (в основном, JavaScript). Эти сценарии могут утекать идентифицируемую информацию о вас. NoScript – это мощный инструмент, который позволяет вам контролировать, какие скрипты запускаются в вашем веб-браузере. Тем не менее, NoScript не для тех, кто не разбирается в технологиях. Это требует технических знаний и понимания рисков, связанных с остановкой определенных сценариев.

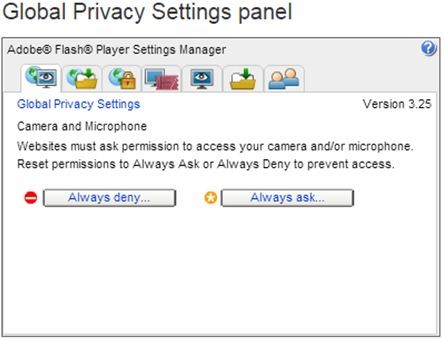

BetterPrivacy

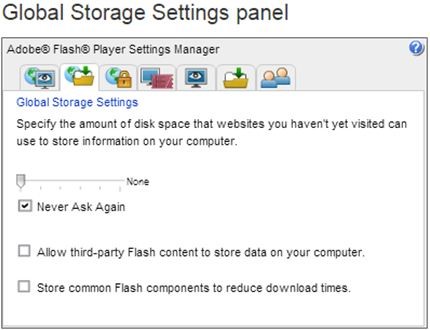

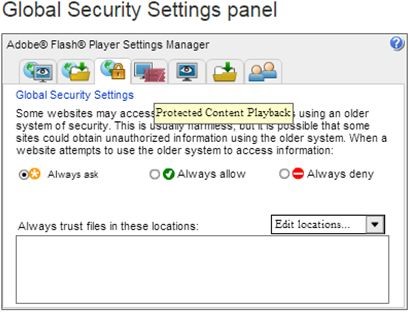

Помимо обычных файлов cookie, некоторые веб-сайты используют LSO (локальные общие объекты) для отслеживания вашей активности. LSO широко известны как ‘Флеш печенье’. Вы можете настроить Flash и заблокировать все LSO. Однако это будет означать разрыв содержимого Flash, что может быть проблематично. Именно здесь полезно использовать расширение BetterPrivacy, поскольку оно блокирует эти Flash-файлы cookie и позволяет вам управлять LSO.

Безопасные поисковые системы, которые Дон’т трек

Среди многих угроз просмотра веб-страниц последнее, о чем вам нужно беспокоиться, это различные поисковые системы, хранящие всю вашу поисковую информацию. Популярные поисковые системы, Google и Yahoo, хранят такую информацию, как ваш IP-адрес, запрос поискового запроса, дату и время поиска (запроса), и отслеживают поиск на вашем компьютере, используя Cookie ID.

Большинство поисковых систем также объединяют ваши прошлые поисковые запросы и сообщения, которые вы ‘подобно’ в социальных сетях, чтобы предоставить вам лучшие результаты поиска, насколько это возможно. Это что’известный как ‘фильтр пузыря’ где поисковые системы профилируют вас и приближают результаты к вашим интересам; в свою очередь, снижение результатов, которые могут иметь альтернативную точку зрения и мнения.

Здесь вы должны использовать поисковые системы, которые не отслеживают вас и предоставляют вам объективные результаты поиска. Ниже приведены некоторые из этих безопасных поисковых систем:

DuckDuckGo

Одна из лучших альтернативных поисковых систем в настоящее время там. С DuckDuckGo ваши поисковые запросы анонимны и не отслеживаются. Тем не менее, DuckDuckGo заявляет, что он должен выполнять постановления суда и обмениваться пользовательскими данными, если их попросят. Но так как он не отслеживает ваши поисковые запросы, нет’что-нибудь потенциально опасное, что можно отдать.

YaCy

Если вы не доверяете поисковым системам, поддерживающим вашу конфиденциальность, вы можете использовать YaCy, который использует одноранговую технологию. YaCy не хранит ваши условия поиска и не использует идентификаторы файлов cookie, вместо того, чтобы использовать глобальную одноранговую сеть, он обеспечивает лучшие результаты из проиндексированных веб-страниц.

Стартовая страница

Это еще одна безопасная поисковая система, которая обещает не хранить информацию о ваших поисках, не использовать идентификаторы файлов cookie и не передавать вашу личную информацию третьим лицам..

Gibiru

Что делает Gibiru, так это использует результаты поиска Google, но сохраняет ваш IP-адрес (личность) анонимным, разделяя поисковый запрос с помощью прокси-серверов. Он также удаляет все записи в течение нескольких секунд после выполнения поиска.

Инструменты шифрования электронной почты

Растущее проникновение правительств и реализация законов о хранении данных сделали наши электронные письма подверженными нарушениям конфиденциальности. Большинство почтовых сервисов включают SSL-шифрование в свои почтовые сервисы. Однако SSL не имеет смысла, если эти поставщики электронной почты (Google & Microsoft) отправляет вашу информацию в государственные органы (АНБ).

Ответ на обеспечение вашей конфиденциальности по электронной почте заключается в сквозном шифровании электронной почты. Существуют различные инструменты, которые вы можете использовать для защиты вашей электронной почты. Вот некоторые из лучших и простых в использовании инструментов шифрования электронной почты.

* Обратите внимание, что эти инструменты шифрования не скрывают все аспекты вашей электронной почты. Адрес электронной почты отправителя и получателя, строка темы и дата & время электронной почты все еще видны. Единственное содержимое, которое зашифровано, – это тело сообщения и его вложения..

- GNU Privacy Guard

- Довольно хорошая конфиденциальность (PGP)

- Infoencrypt

- GPGTools

- GPG4Win

- HP SecureMail

- Proofpoint

- EdgeWave

- Cryptzone

- Mailvelope

- DataMotion

- Sendinc

- Enlocked

Инструменты для защиты разговоров VoIP

В свете различных кибератак вы подвержены нарушениям конфиденциальности с помощью услуг VoIP. Чтобы защитить вашу конфиденциальность от угроз VoIP, о которых мы говорили ранее, вам следует использовать службы VoIP с сквозным шифрованием. Некоторые из этих инструментов включают в себя:

- RedPhone: Это программное обеспечение с открытым исходным кодом, доступное на устройствах Android и бесплатное для использования. RedPhone предлагает сквозное шифрование через услуги VoIP, позволяя вам шифровать все ваши звонки.

- Сигнал: Это бесплатное программное обеспечение с открытым исходным кодом, но разработанное для устройств iOS. Сигнал разработан теми же производителями, что и RedPhone. Это позволяет вам шифровать ваши голосовые звонки и текстовые сообщения, а также.

- Jitsi: Вы можете легко заменить Skype на Jitsi, поскольку он поддерживает все функции, такие как звонки, видеоконференции, передача файлов и чат. Тем не менее, Jitsi шифрует все ваши разговоры и действия VoIP с ZRTP.

- Tox: это еще одно бесплатное программное обеспечение для защиты ваших разговоров по VoIP. Как и Skype, Tox позволяет совершать бесплатные звонки, отправлять сообщения, передавать файлы и проводить видеоконференции. Тем не менее, звонки на Tox предназначены для Tox-to-Tox.

- Тихий круг: Это полный костюм, где вы можете зашифровать все формы разговоров. В этом костюме есть функция Silent Phone. Это помогает защитить ваши голосовые и текстовые разговоры на устройствах iOS и Android. Ранее он также предоставлял функцию Silent Eyes (службы VoIP в Windows), но теперь эта служба была прекращена.

Инструменты для защиты мгновенных сообщений

Инструменты, которые мы упомянули выше для защиты ваших разговоров по VoIP, также обеспечивают защиту ваших мгновенных сообщений. Помимо этих инструментов, есть несколько специальных приложений и программ, разработанных для защиты вашей конфиденциальности в мгновенных сообщениях. Некоторые из них включают в себя:

- Пиджин + OTR Плагин: это IM-клиент с открытым исходным кодом, который можно использовать с Google Talk, Yahoo, MSN и многими другими службами чата. Плагин OTR является надстройкой и обеспечивает сквозное шифрование с прямой секретностью. Это защищает все ваши сообщения и шифрует все ваши разговоры.

- Gliph: Gliph, один из лучших инструментов для защиты ваших сообщений, позволяет изменить вашу личность на псевдо-имя, а затем снова переключить его. Еще одна особенность, которая выделяет Gliph, это его ‘Реальное удаление’ вариант, где вы можете удалить свое сообщение от отправителя’с и приемник’устройства, а также от Gliph’серверы.

- Adium + OTR Плагин: Adium также является бесплатным IM-клиентом с открытым исходным кодом, но исключительно для устройств iOS. Плагин OTR, встроенный в Adium, позволяет шифровать ваши мгновенные сообщения..

- Chatsecure: он совместим со всеми основными платформами и работает практически со всеми службами обмена мгновенными сообщениями. Chatsecure имеет встроенный OTR и защищает ваши сообщения от любых нарушений конфиденциальности.

- Телеграмма: он совместим на устройствах Android, iOS и Windows. Telegram обеспечивает сквозное шифрование, обеспечивая безопасность всех ваших сообщений. Telegram не хранит ваши сообщения на своих серверах и имеет функцию, позволяющую удалить сообщение от отправителя.’с и приемник’устройство одновременно; не оставляя следов от вашего разговора.

- TextSecure: TextSecure, разработанный специально для Android, заменяет текстовое приложение по умолчанию на вашем Android-устройстве и шифрует все ваши сообщения. Это отличный инструмент, так как ваши сообщения останутся зашифрованными, даже если ваш телефон будет украден.

В свете всех угроз конфиденциальности и растущего вмешательства со стороны различных правительств, именно шифрование данных позволяет вам защитить вашу личную информацию. Многие из перечисленных выше инструментов используют шифрование, чтобы скрыть ваши данные от попадания в руки нарушителей конфиденциальности..

Что такое шифрование?

Вы найдете несколько определений ‘шифрование’ по Интернету. Некоторые определили это как способ перевода данных в секретные коды, в то время как другие определили это как преобразование данных в зашифрованный текст, который не может быть прочитан никем, кроме уполномоченных лиц..

Однако, проще говоря, шифрование – это способ шифрования ваших сообщений, файлов и другой информации, не позволяющий никому видеть содержимое информации, если у них нет правильного ключа шифрования для расшифровки данных..

Как работает шифрование?

Как говорится в определении, шифрование данных скремблирует ваши данные и, используя алгоритмы шифрования, переводит открытый текст в зашифрованные. Зашифрованные данные не могут быть поняты или прочитаны кем-либо, если у них нет ключей шифрования для расшифровки данных..

Чтобы продемонстрировать, как выглядит шифрование сообщения, мы использовали программное обеспечение PGP для шифрования электронной почты, содержащей следующее сообщение:

Когда он был зашифрован PGP, это то, что любой увидит, если они перехватят наше сообщение:

Различные типы алгоритмов шифрования

Когда вы углубляетесь в шифрование, в фоновом режиме появляется то, что существуют разные алгоритмы, которые работают для шифрования ваших данных. За прошедшие годы появились различные алгоритмы шифрования, каждый из которых имеет свою конкретную длину ключа шифрования, уровень защиты и другие функции..

- Тройной DES: Алгоритм Data Encryption Standard (DES) был, возможно, первым в истории алгоритмом шифрования, обнародованным. Это было относительно слабо и легко взломать. Чтобы заменить DES, был представлен Triple DES, в котором использовались три отдельных ключа по 56 бит. Тройной DES, медленно заменяемый другими алгоритмами шифрования, широко использовался финансовыми службами..

- Blowfish: это один из самых гибких алгоритмов шифрования, который также был заменен DES. Используя 64-битные шифры, Blowfish, как известно, обеспечивает отличные скорости и в основном используется для защиты вашего пароля при совершении покупок в Интернете или при совершении платежей..

- Twofish: он является преемником алгоритма Blowfish и, как известно, обеспечивает высокие скорости. Twofish использовал ключи шифрования до 256 бит, а его свободный открытый исходный код означал, что он встречается в популярных программах шифрования, таких как TrueCrypt, GPG и PhotoEncrypt..

- RSA: в отличие от Triple DES, Blowfish и Twofish, RSA использует асимметричный алгоритм. Это означало, что RSA использовал 2 ключа, один для шифрования, а другой для дешифрования. Это сделало RSA более безопасным, чем другие алгоритмы шифрования, и его можно найти в популярных программах, таких как PGP и GPG..

- AES: Advanced Encryption Standard (AES) считается самым мощным алгоритмом шифрования на сегодняшний день’Время и доверие правительства США и других органов власти. Используя ключи шифрования от 128 бит, 192 бит и 256 бит, AES может остановить все виды атак от хакеров. Хотя атаки методом “грубой силы” могут все еще взломать шифрование AES, для этого потребуется огромное количество энергии и времени компьютера..

Длина ключа шифрования

Мы говорили о шифровании, о том, как оно работает, и о некоторых популярных алгоритмах шифрования, которые вы найдете в различных инструментах шифрования, но сколько времени потребуется, чтобы взломать шифр. Самый простой или грубый способ выяснить это – взглянуть на длину ключа шифрования..

Это общее количество нулей и единиц или необработанные числа, используемые в ключе шифрования. В зависимости от длины ключа специалисты по безопасности определяют общее время, необходимое для взлома каждого шифрования. Чтобы дать идею, рассмотрим это:

- 128-битное шифрование AES потребует 3,4 × 1038 операций, чтобы успешно его сломать.

- Самому быстрому и самому мощному компьютеру в мире, Tianhe-2 (расположенному в Китае), потребуется около 1/3 миллиарда лет, чтобы принудительно взломать 128-битное шифрование AES.

- Поскольку 256-битный AES является более мощным, чем 128-битный, ему потребуется в 2128 раз больше энергии компьютера, чтобы сломать его грубой силой. Точнее, 3,31 × 1065

Если посмотреть на эти цифры, это приведет к огромным затратам энергии, ресурсов и времени компьютера только для того, чтобы сломать 128-битное шифрование AES. Хотя взлом 128-битной системы занимает столько времени, взлом 256-битного шифрования AES остановит мир. Вот почему, возможно, он еще не взломан и считается самым сильным на сегодняшний день уровнем шифрования.

шифры

Тем не менее, Дон’Не думаю, что длина ключа шифрования – единственное, что определяет надежность шифрования. Математические алгоритмы, которые шифруют ваши данные в фоновом режиме, называемые шифрами, являются реальной силой любого шифрования.

Это основная причина или источник, по которому шифрование нарушается. Любые слабости или недостатки в алгоритме могут быть использованы хакерами и использованы для взлома шифрования. Мы уже обсуждали некоторые распространенные выше шифры, такие как Blowfish, RSA и AES..

Сквозное шифрование

Чтобы гарантировать полную конфиденциальность и безопасность, вы должны выбрать услуги, которые предлагают сквозное шифрование. Что делает сквозное шифрование, так это то, что оно шифрует все ваши данные на вашем конце (ПК, ноутбук, маршрутизатор, телефон, планшет, игровую консоль и т. Д.), А затем дешифруется в месте назначения.

Самое лучшее в сквозном шифровании – это отсутствие посредников или какой-либо третьей стороны, которая могла бы получить доступ к вашим данным в течение всего процесса. Ни один объект не может получить доступ к вашим незащищенным данным в сквозном шифровании без разрешения. Это то, что делает сквозное шифрование абсолютно необходимым для защиты от различных киберугроз.

Совершенная прямая секретность

Perfect Forward Secrecy – это система, которая обеспечивает безопасность вашего шифрования от взлома. Он работает путем создания новых и уникальных закрытых ключей шифрования для каждого сеанса. Таким образом, Perfect Forward Secrecy предотвращает компрометацию ваших данных в случае утечки ключа шифрования; защита других сессионных ключей в силе.

Могут ли правительства поставить под угрозу шифрование данных?

Поскольку мы подробно поговорили о шифровании, реальный вопрос манит, могут ли правительственные учреждения поставить под угрозу шифрование данных? Согласно фактам, раскрытым Эдвардом Сноуденом, это очень верно. Основной причиной этого является NIST (Национальный институт стандартов и технологий).

NIST разрабатывает и сертифицирует почти все шифрования данных, которые используются в настоящее время. Некоторые из них включают AES, RSA, SHA-1 и SHA-2. Однако проблема с NIST заключается в том, что он очень тесно сотрудничает с NSA для разработки различных шифровальных шифров. АНБ, как известно, вмешивается в программное обеспечение и создает бэкдоры; оставив нас, чтобы поставить под сомнение целостность NIST.

ЦПС & АНБ может взломать ключ шифрования RSA

Одним из примеров того, как правительства скомпрометировали шифрование, является информация, предоставленная Эдвардом Сноуденом. По его сообщениям, программа под кодовым названием ‘Сырное имя’ использовался для выделения сертификатов и мог быть взломан суперкомпьютерами GCHQ.

Это означало, что правительственные спецслужбы могут взломать любую форму шифрования, основанную на сертификатах. Исходя из этого, NSA и GCHQ могут легко скомпрометировать SSL, TLS и 1028-битный ключ шифрования RSA. Вот почему вы найдете 2048-битное и 4096-битное шифрование RSA в большинстве программ (в первую очередь VPN).

Безопасные протоколы – это еще одна часть головоломки, которая помогает защитить вашу конфиденциальность и защитить ваши данные от многочисленных угроз. Они работают в сочетании с различными уровнями шифрования данных; формирование защитных барьеров, которые выиграли’не допускают различные угрозы от нарушения вашей конфиденциальности и безопасности.

Различные типы протоколов

Существуют различные протоколы, которые вы увидите при использовании разных программ шифрования. Некоторые программы автоматически выбирают наиболее подходящие протоколы, в то время как другие позволяют вам выбирать (как в большинстве VPN-сервисов). Вот наиболее часто встречающиеся протоколы, которые вы увидите:

PPTP

Туннелирование «точка-точка» (PPTP) считается одним из самых быстрых и простых в использовании протоколов на сегодняшний день. Однако в PPTP есть много уязвимостей безопасности. Это не самый безопасный протокол, и его могут легко взломать хакеры, правительственные органы по надзору и другие. Вот почему PPTP в основном используется для обхода географических ограничений и потоковой передачи в Интернете, а не для обеспечения конфиденциальности.

L2TP / IPSec

L2TP / IPSec обеспечивает лучшую безопасность и считается более безопасным по сравнению с PPTP. Поскольку сам L2TP не делает’Если вы зашифруете ваши данные, вы увидите их с помощью IPSec. Однако L2TP / IPSec намного медленнее в производительности; различные брандмауэры также затрудняют его настройку, и, по словам Эдварда Сноудена, L2TP был преднамеренно скомпрометирован АНБ во время его разработки.

OpenVPN

OpenVPN является программным обеспечением с открытым исходным кодом и считается наиболее безопасным протоколом, который вы можете использовать сегодня. Он поддерживает все основные алгоритмы шифрования (Blowfish, AES и т. Д.) И обеспечивает высокий уровень безопасности при высокой скорости. Природа OpenVPN с открытым исходным кодом означает, что она не была скомпрометирована АНБ. Тем не менее, OpenVPN требует стороннего программного обеспечения для настройки на некоторых устройствах и может быть сложно настроить.

SSTP

Протокол SSTP вы найдете в основном на платформе Windows. Первоначально разработанный Microsoft, он впервые появился в Windows Vista SP1. SSTP обеспечивает безопасность, аналогичную OpenVPN, но учитывая долгую историю между NSA и Microsoft, есть вероятность, что она может быть скомпрометирована.

IKEv2

IKEv2 обеспечивает хорошую общую безопасность и использует ту же основу, что и протокол IPSec. IKEv2 считается более быстрым, чем PPTP, SSTP и L2TP / IPSec, и в основном используется в различных мобильных операционных системах (таких как BlackBerry). Однако не все устройства поддерживают IKEv2, и его конфигурация может быть сложной. Поскольку он был совместно разработан Microsoft и Cisco, IKEv2 не защищен от взлома АНБ..

Какой протокол (и шифрование) следует использовать?

Когда вы принимаете во внимание все плюсы и минусы каждого из этих протоколов, найти правильный баланс для конфиденциальности в Интернете может быть непросто. Для максимальной безопасности и анонимности в сети, ваш первый и очевидный выбор – протокол OpenVPN с 256-битным шифрованием AES..

Природа OpenVPN с открытым исходным кодом и огромная мощность, необходимая для взлома 256-битного шифрования AES, означают, что’самый сильный, что вы можете использовать сегодня. С другой стороны, вы можете использовать протокол L2TP / IPSec, если протокол OpenVPN не может быть использован по какой-либо причине. L2TP / IPSec обеспечивает безопасные соединения и поддерживается множеством устройств..

Теперь, когда вы знаете о различных угрозах, которые могут нарушить вашу конфиденциальность в Интернете, о различных инструментах, которые вы можете использовать для предотвращения вторжения в вашу конфиденциальность, а также о том, какие шифрование и протоколы вам следует использовать, вот краткое руководство о том, как обеспечить безопасность просмотра веб-страниц..

Очистить печенье

Файлы cookie – это реальная причина, по которой разные веб-сайты знают, чем вы занимаетесь в Интернете. Они сохраняются на вашем компьютере и отправляют небольшие кусочки информации обратно на сайт. Таким образом, в следующий раз, когда вы посещаете тот же веб-сайт, файл cookie отправляется на веб-сайт.’сервер, содержащий все ваши предыдущие действия.

Эти файлы cookie могут хранить важную информацию о вас, такую как пароли, данные кредитной карты, адреса и другую личную информацию. Здесь вам помогут такие расширения браузера, как AdBlock Plus, Privacy Badger и Ghostery. Они помогают идентифицировать и блокировать различные типы файлов cookie. Аналогично, расширение браузера BetterPrivacy очень полезно для блокировки Flash-файлов cookie и управления LSO..

Многие популярные браузеры теперь имеют возможность прекратить хранение обычных файлов cookie, но Flash-файлы по-прежнему представляют угрозу. Однако вы можете использовать следующее приложение для очистки файлов cookie Flash:

- CCleaner (доступно в Windows и Mac OS): CCleaner помогает защитить вашу конфиденциальность, удаляя флеш-куки. Это также помогает сделать вашу систему быстрее и очищает вашу систему’реестр, который может быть загроможден ошибками и неправильными настройками.

Используйте расширения браузера для усиления вашей конфиденциальности

В дополнение к cookie-файлам ваша конфиденциальность в Интернете может быть нарушена за счет онлайн-наблюдения, хакеров, спамеров и других вредоносных кибер-атак. Именно здесь использование расширения для браузера VPN позволяет безопасно получать доступ к веб-сайтам и просматривать веб-страницы, не оставляя следов. Расширения для VPN-браузера пригодятся, когда у вас мало времени, но вы хотите получить доступ к онлайн-банкингу или хотите делать покупки в Интернете.

Точно так же AdBlock Plus предотвращает появление нежелательной рекламы на вашем экране браузера. Это отличный инструмент для предотвращения извлечения личной информации о вас сторонними объявлениями или перехода на мошеннические веб-сайты..

Технологии веб-отслеживания

Технологии веб-отслеживания работают в фоновом режиме и отслеживают каждое ваше движение. Если вы хотите идентифицировать эти технологии отслеживания, расширения браузера, такие как Ghostery, Privacy Badger, Disconnect и NoScript, могут быть очень полезными. Они блокируют различные инструменты отслеживания, такие как теги, вредоносные программы, файлы cookie, маяки, пиксели, веб-издатели и другие подобные технологии..

Вот различные технологии веб-отслеживания, которые вы должны рассмотреть:

- Отпечатки браузера: как мы упоминали выше под ‘Угрозы веб-браузера’, Многие новейшие браузеры собирают информацию о вас различными способами, чтобы вы могли быть однозначно идентифицированы. Процесс, с помощью которого это достигается, называется снятием отпечатков в браузере, и вы можете остановить это с помощью дополнения Privacy Badger.

- HTML Web Storage: есть веб-хранилище, встроенное в разные веб-браузеры. Он работает так же, как файлы cookie, но имеет больше места для хранения, и вы не можете отслеживать его или выборочно удалять из браузера. В Firefox и Internet Explorer вы можете отключить HTML Web Storage, но с помощью Click&Расширение Clean and BetterPrivacy для удаления контента из этого веб-хранилища.

- ETags: Тэги Entity или ETag являются частью протоколов HTTP и используются для проверки вашего браузера.’с кешем. При проверке ETag вы создаете отпечаток пальца при посещении веб-сайта, и эти ETag могут использоваться для отслеживания вас.

- История воровства: Существуют различные пресловутые сайты, которые могут восстановить вашу предыдущую историю просмотров. Процесс, используемый этими веб-сайтами, заключается в том, чтобы использовать работу Интернета. Самая разрушительная часть истории воровства заключается в том, что остановить ее практически невозможно. Тем не менее, вы можете остановить его от отслеживания вашей оригинальной личности с помощью VPN или Tor.

Используйте поисковые системы, которые Дон’Трек вы

Многие популярные поисковые системы, такие как Google и Yahoo, хранят ценную информацию о вас, которая может быть отслежена и может привести к нарушениям конфиденциальности. Это где вы должны использовать поисковые системы, которые не’отслеживать вас, чтобы обеспечить ваш просмотр.

Мы упомянули некоторые из этих поисковых систем подробно в разделе ‘Инструменты конфиденциальности’. Поисковые системы, такие как DuckDuckGo, StartPage, YaCy и Gibiru, не хранят такую информацию, как ваш IP-адрес, поисковые запросы и другую информацию..

Сделайте ваш мобильный браузер безопасным

По мере того как мы погружаемся в мир портативных устройств и все более активно используем Интернет на смартфонах, важно обеспечить конфиденциальность ваших данных при просмотре через мобильные устройства. Расширения браузера, о которых мы упоминали до сих пор, ориентированы в основном на настольные компьютеры, но некоторые из них будут работать и на ваших мобильных платформах..

Среди них популярный AdBlock Plus, который поможет вам остановить надоедливую рекламу, технологии отслеживания и другие вредоносные фоновые инструменты. Если на вашем мобильном устройстве установлен Firefox, вы также можете использовать такие расширения, как Ghostery..

Точно так же существуют различные приложения, которые вы можете использовать для расширенного управления файлами cookie и блокирования различных технологий веб-отслеживания. Опции приватного просмотра и «Не отслеживать» теперь доступны в различных мобильных операционных системах, что является шагом в положительном направлении.

Защитите свои профили в социальных сетях

Несмотря на то, что мы занимаемся защитой вашей конфиденциальности во время просмотра, важно упомянуть и шаги по защите ваших профилей в социальных сетях. Вот несколько шагов, которые вы можете предпринять для обеспечения безопасности ваших профилей в социальных сетях:

- Проверьте настройки конфиденциальности профилей социальных сетей: Различные социальные сети, такие как Facebook и LinkedIn, предоставляют различные настройки конфиденциальности и позволяют вам контролировать и управлять сообщениями в вашем профиле. Используйте эти настройки, чтобы сохранить вашу конфиденциальность в Интернете.

- Настройка двухфакторной аутентификации: Вы можете настроить двухфакторную аутентификацию в профилях социальных сетей для защиты от хакеров и других взломов. Некоторые социальные сети, такие как Facebook и Twitter, уже предлагают эту функцию. Используйте его, чтобы никто не получил доступ к вашей учетной записи без вашего разрешения.

- Создайте надежные пароли или используйте менеджер паролей: в дополнение к двухфакторной аутентификации вы должны создать надежные пароли или использовать менеджер паролей для управления безопасностью паролей различных профилей социальных сетей.

- дон’t Выявить или опубликовать слишком много личной информации: как вы могли видеть, люди перечисляют каждую мелочь о себе в профилях социальных сетей. Мы бы посоветовали вам против этого и рекомендовали бы, чтобы вы выдвинули небольшую деталь о себе, насколько это возможно.

- Управление кругом друзей: социальные сети позволяют вам общаться со многими людьми, но не всем нужно знать каждый аспект вашей жизни. Управляйте своими друзьями’ перечислять и накладывать ограничения на личную информацию, видимую для разных лиц.

- Думайте дважды перед публикацией: как только вы разместите что-то в Интернете в социальных сетях, убедитесь, что это то, что выиграло’t поставить под угрозу вашу конфиденциальность.

- Использовать Удалить, Заблокировать, & Особенности отчета: различные социальные сети позволяют вам сообщать, блокировать и удалять вредоносные действия в вашем профиле. Используйте эти функции, когда чувствуете, что кто-то преследует вас или пытается нарушить вашу конфиденциальность.

Постоянное наблюдение, проводимое государственными органами, выполнение законов об обязательном хранении данных и постоянные угрозы, исходящие от киберпреступников, ваши электронные письма находятся под большим риском. За прошедшие годы многие пользователи потеряли личные и конфиденциальные данные, когда их электронные письма были взломаны или перехвачены..

Ранее мы упоминали угрозы, с которыми вы можете столкнуться по электронной почте. От фальсификации электронной почты до клеветнических электронных писем, мошенничества и вредоносного контента, отправляемых по электронной почте, очень важно, чтобы вы защищали свои электронные письма.

Многие почтовые службы включают SSL-шифрование для защиты ваших писем. Однако ключ заключается в сквозном шифровании, поскольку он шифрует ваши данные на вашем конце и расшифровывает их в предполагаемом месте назначения..

Используйте инструменты шифрования электронной почты

Существуют различные сквозные инструменты шифрования, которые вы можете использовать сегодня. Мы выделили некоторые из этих инструментов ранее под заголовком ‘Инструменты шифрования электронной почты’. Наиболее популярными среди них являются PGP и GPG. Оба инструмента бесплатны для использования и шифруют все виды данных, включая содержимое вашей электронной почты. Вот наши лучшие 3 выбора из различных инструментов шифрования электронной почты, которые вы можете использовать:

Довольно хорошая конфиденциальность (PGP)

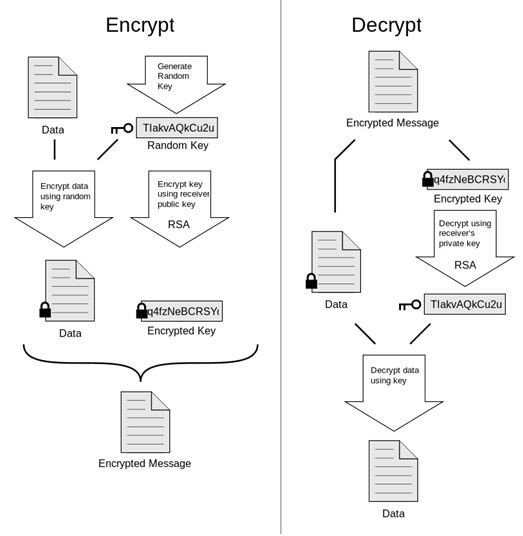

PGP или Pretty Good Privacy – это программное обеспечение с открытым исходным кодом и бесплатное шифрование. Вы можете использовать его для шифрования всех видов контента, таких как электронные письма, текстовые сообщения, файлы, каталоги, разделы жесткого диска и другие виды связи. Вот простая иллюстрация, объясняющая, как работает PGP:

GNU Privacy Guard

GNU Privacy Guard или GPG является обновлением PGP и использует тот же стандарт OpenPGP. GPG также свободно использует программное обеспечение и позволяет шифровать все ваши данные и сообщения. Открытый характер инструмента шифрования делает его совместимым на различных платформах, включая Windows, Mac и Linux. GPG использует интерфейс командной строки, а также предлагает более сложные версии для всех трех платформ.

Инструменты GPG

Для всех пользователей Mac, которые ищут инструмент шифрования электронной почты бесплатно, GPGTools предоставляет вам именно это. GPGTool – это программное обеспечение с открытым исходным кодом, и с его помощью вы можете защитить свою Apple Mail. GPGTools включает OpenPGP, помогает шифровать или расшифровывать ваши электронные письма на Mac, а также защищать ваши электронные письма от различных киберугроз.

GPG4win

GPG4win – еще один бесплатный инструмент шифрования электронной почты, но исключительно для пользователей Windows. GPG4win также использует OpenPGP вместе с S / MIME для защиты ваших электронных писем. Самое приятное в GPG4win – это то, что его можно легко интегрировать с любыми распространенными почтовыми сервисами. Вы даже можете использовать функцию GPGOL, которая также шифрует электронную почту Microsoft Outlook..

Infoencrypt

Если вы ищете веб-сервис для шифрования содержимого вашей электронной почты, то Infoencrypt – лучший инструмент. Это бесплатное использование, и вам не требуется загрузка программного обеспечения для шифрования вашей электронной почты..

Infoencrypt использует 128-битное шифрование AES, которое является достаточно сильным, чтобы скрыть содержимое электронной почты. Общий процесс шифрования данных с использованием Infoencrypt довольно прост. Все, что вам нужно сделать, это ввести свои данные, выбрать пароль и зашифровать ваши данные.

Как только вы нажмете на ‘шифровать’, Ваши данные зашифрованы в коды. Чтобы расшифровать сообщение, получатель должен будет ввести выбранный вами пароль, а затем расшифровать данные..

Похвальный отзыв

Помимо трех инструментов шифрования электронной почты, упомянутых выше, вы также должны проверить Mailvelope. Это бесплатно использовать расширение веб-браузера для Chrome и Firefox. Mailvelope предлагает сквозное шифрование OpenPGP и может использоваться со всеми основными почтовыми платформами (Gmail, Outlook, Yahoo Mail и GMX).

Другие меры предосторожности для защиты вашей электронной почты

Инструменты шифрования электронной почты – это лишь малая часть защиты электронной почты от потенциальных нарушений безопасности. Существуют и другие меры предосторожности, которые следует учитывать при работе с почтовыми службами..

- Создать надежные пароли: Это, пожалуй, самый основной шаг к безопасности электронной почты. Вы должны создать надежные пароли для каждой из ваших учетных записей и дон’использовать один и тот же пароль для нескольких учетных записей электронной почты или профилей в социальных сетях.

- дон’t Нажмите на незащищенные ссылки: Вы должны избегать нажатия на ссылки, которые не являются безопасными. Многие злоумышленники ищут вашу личную информацию, когда вы нажимаете на эти вредоносные ссылки. Проверьте все ссылки перед нажатием. Наведите указатель мыши на ссылки и посмотрите, куда вас перенаправляют.

- Избегайте доступа к электронной почте в общедоступной сети WiFi: Если вы подключены к Интернету через бесплатные и общедоступные точки доступа WiFi, старайтесь не открывать свои электронные письма, если у вас не подключен VPN или инструмент шифрования электронной почты..

- Держите UAC (Контроль учетных записей) включенным: дон’Выключите UAC в вашей ОС Windows, так как он отслеживает различные изменения, которые происходят в вашей системе. Вместо того, чтобы полностью отключить UAC, вы можете уменьшить уровень защиты.

- Сканирование вложений электронной почты: Различные исследования показали, что большинство вирусов, которые заражают системы пользователей, получают через вложения электронной почты. Некоторые почтовые сервисы имеют встроенные антивирусные сканеры, которые сканируют вложения электронной почты. В любом случае, сканируйте вложения электронной почты перед загрузкой.

Растущая угроза со стороны различных киберпреступников для правительственных органов надзора крайне необходима для защиты ваших сообщений от взлома. Сказав это, вы должны иметь в виду, что звонки по мобильным телефонам или стационарным телефонам никогда не будут безопасными. Правительства со всего мира собирают информацию о вызовах с помощью метаданных.

Однако связь, осуществляемая в электронном виде (например, через VoIP-сервисы), может быть зашифрована и защищена от нежелательных кибер-шуток. Существуют различные инструменты, которые вы можете использовать для защиты ваших разговоров VoIP и мгновенных сообщений.

Мы уже упоминали некоторые из этих инструментов шифрования под ‘Инструменты для защиты разговоров VoIP’ и ‘Инструменты для защиты мгновенных сообщений’ заголовки. Вот как вы можете использовать их для защиты ваших разговоров VoIP и текстовых сообщений.

Используйте Сквозные Инструменты Шифрования

Важно отметить, что все эти инструменты используют сквозное шифрование. Это то, что делает ваши разговоры безопасными от отслеживания или отслеживания нежелательными объектами. Некоторые VoIP-сервисы, такие как Skype, используют одноранговые протоколы, которые затрудняют отслеживание ваших звонков..

Сигнал Private Messenger

Если ваш сервис не’Если вы используете одноранговый протокол, вы можете использовать такие инструменты, как Signal Private Messenger для устройств Android и iOS. Signal Private Messenger разработан Open Whisper Systems, той же фирмой, которая создала TextSecure и RedPhone. Signal Private Messenger сочетает в себе два инструмента, TextSecure и RedPhone, и позволяет шифровать ваши звонки VoIP и мгновенные сообщения.

Тихий круг

Другой инструмент, который вы можете использовать для защиты ваших разговоров на устройствах Android и iOS, – Silent Circle. В рамках этой безопасности костюм представляет собой Silent Phone, который шифрует ваши голосовые, видео и текстовые сообщения. Silent Phone доступен в двух пакетах, Basic и Plus. Вы можете выбрать любой из двух в зависимости от вашей потребности в безопасности.

Gliph

Когда речь идет о защите только ваших текстовых сообщений, вы должны попробовать Gliph. Он предлагает некоторые удобные функции, предлагаемые этим приложением, и отличает его от других приложений шифрования текста. Вы можете использовать Gliph на своих устройствах Android, iOS и настольных ПК. Вы можете обезопасить свое общение на любом канале; выберите псевдоним, чтобы скрыть свою реальную личность и обеспечить конфиденциальность при осуществлении платежей BitCoin.

Threema

Threema – это платное приложение для пользователей iOS, Android и Windows Phone, которое предоставляет отличные функции для защиты ваших VoIP-коммуникаций. Используя сквозное шифрование, вы безопасно отправляете сообщения, файлы, видео, голосовые сообщения, QR-коды и многое другое. Это также гарантирует полную анонимность, поскольку каждый пользователь получает идентификатор Threema, а ваш оригинальный номер телефона или адрес электронной почты не видны другим.

Отключить GPS, Google сейчас & Другие службы отслеживания местоположения

Помимо использования различных инструментов шифрования, на ваших мобильных устройствах есть некоторые настройки, которые вы можете использовать для защиты ваших коммуникаций. Для начала вы можете отключить Google Now на своих устройствах Android, так как он хранит нечестивый объем данных о вас и узнает о вашем поисковом поведении, чтобы предсказать, что вы хотите.

Данные, хранящиеся в Google Now, включают в себя практически все: от истории поиска, посещенных вами мест, вашего местоположения, курсов валют (если он узнает, что вы находитесь в другой стране), близлежащих местах, ресторанах и многое другое. Все эти факторы приводят к серьезным проблемам с конфиденциальностью, и мы просто не уверены, что Google Now просматривает наши электронные письма и другие разговоры, чтобы предсказать, что мы хотим.

Помимо отключения Google Now, другие службы, такие как отслеживание местоположения и GPS, также могут привести к нарушениям конфиденциальности. Существуют различные анти-трекинговые / анти-шпионские устройства GPS, которые вы можете остановить, чтобы избежать отслеживания. Однако, если вы беспокоитесь о своей конфиденциальности, это’Лучше оставить эти службы выключенными и защитить вашу конфиденциальность от различных угроз.

Сегодня’С каждым днем вы можете получать доступ к файлам, изображениям и практически любым данным из любой точки мира благодаря облачным сервисам хранения. При этом все большие облачные сервисы хранения данных, такие как Google Drive, OneDrive, iCloud и Dropbox, далеко не безопасны..

Взлом iCloud в августе 2014 года – это лишь один из тысяч примеров, когда на разных сайтах просочились личные данные, в основном фотографии разных знаменитостей. Это показывает, насколько ваши данные небезопасны на облачных хранилищах..

Итак, как вы защищаете свою информацию перед ее сохранением в облаке? Вот несколько шагов, которые вы можете использовать для обеспечения безопасности вашего облачного хранилища..

Использовать двухфакторную аутентификацию & Менеджер паролей

Позволять’Начнем с основных паролей. Они являются ключом к обеспечению безопасности любых точек доступа, где хранятся ваши конфиденциальные данные. Чтобы защитить ваши облачные сервисы хранения данных, мы рекомендуем вам использовать менеджер паролей и создавать разные пароли для каждого облачного сервиса..

Помимо создания надежных паролей, использование двухфакторной аутентификации также повышает безопасность облачного хранилища. Это будет означать, что он запросит два запроса, прежде чем разрешить вам доступ к вашей учетной записи облачного хранилища. Например, вас могут попросить ввести пароль, который, в свою очередь, отправляет код безопасности на ваш мобильный телефон, который необходимо ввести для аутентификации..

Двухфакторная аутентификация не’Полное доказательство, но это повышает безопасность вашего облачного хранилища. Думайте об этом как о добавлении двух уровней безопасности к вашей системе; сначала вы вводите PIN-код, а затем сканируете пальцы, чтобы получить доступ к устройству хранения.

Шифрование файлов вручную перед хранением в облаке

Самый безопасный способ защитить ваши личные данные в облаке – это зашифровать файлы вручную перед их загрузкой в облако. Таким образом, вы можете использовать любой облачный сервис хранения по вашему выбору и дон’не нужно беспокоиться обо всех угрозах безопасности, присущих облачному сервису.

Еще одна мера предосторожности, которую вы можете предпринять перед загрузкой зашифрованных файлов, – это включить VPN, чтобы все ваше интернет-соединение было зашифровано. Для ручного шифрования файлов перед их загрузкой в облако вы можете использовать различные инструменты.

Ранее TrueCrypt был популярным программным обеспечением для шифрования файлов. Однако в настоящее время оно было прекращено из-за различных проблем, связанных с безопасностью. Тем не менее, существует множество альтернатив TrueCrypt, и некоторые из них включают VeraCrypt, AxCrypt, GNU Privacy Guard, BitLocker, 7-Zip, BoxCrypter, DiskCryptor и многие другие. Вот наши лучшие 3 выбора для шифрования файлов вручную:

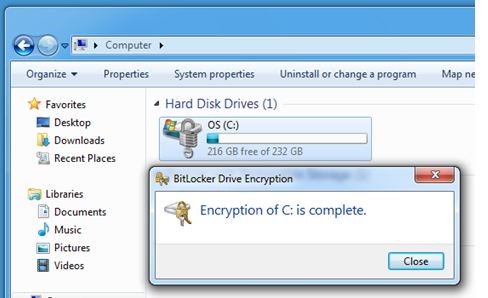

BitLocker

Это программное обеспечение для полного шифрования диска, которое встроено в Windows Vista, Windows 7 (Enterprise и Ultimate), Windows 8.1 (Enterprise и Pro) и Windows Server. BitLocker использует шифрование AES (128 бит и 256 бит) для шифрования ваших файлов.

BitLocker также может шифровать другие виртуальные устройства или объемы данных. Вы можете выбрать один из различных механизмов аутентификации, таких как PIN-коды, традиционные пароли, USB-ключ и TPM (Trusted Platform Module). BitLocker – отличный инструмент для пользователей ПК с Windows, который позволяет защитить ваши конфиденциальные данные.

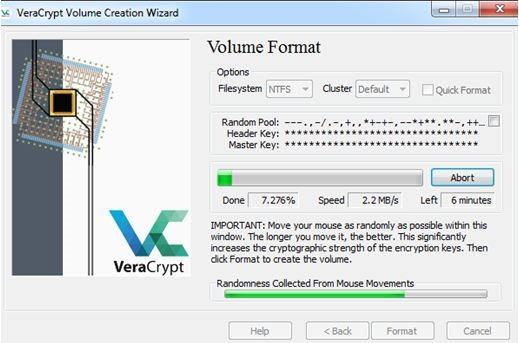

VeraCrypt

VeraCrypt – это отличное бесплатное программное обеспечение с открытым исходным кодом для шифрования и преемник устаревшего инструмента TrueCrypt. С VeraCrypt вы можете зашифровать определенный файл, раздел, создать виртуальные зашифрованные диски в файлах или зашифровать целые устройства хранения..

В VeraCrypt вы можете выбирать различные уровни шифрования, поскольку он поддерживает шифрование AES, Serpent и Twofish. VeraCrypt устраняет недостатки безопасности и уязвимости, обнаруженные в TrueCrypt, и позволяет шифровать файлы перед их загрузкой в службу облачного хранения..

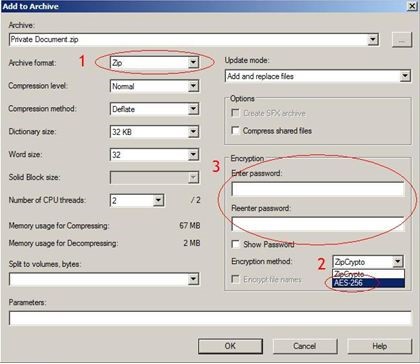

7-Zip

7-Zip (или 7z) – это прежде всего инструмент для архивирования файлов, который позволяет сжимать и организовывать большие объемы файлов для отправки через Интернет. В дополнение к этому 7-Zip также шифрует отдельные файлы или целые тома с использованием 256-битных уровней шифрования AES и доступен в Windows, Mac OS X и Linux..

Программное обеспечение 7z является бесплатным для использования, а его открытый исходный код делает его свободным от вмешательства правительства. Вы можете защитить свои файлы с помощью пароля, и они будут расшифровываться только после ввода правильного пароля аутентификации. Этот легкий файл сжатия / архивирования файлов отлично подходит для шифрования файлов, и вы можете использовать его для шифрования ваших данных перед их сохранением в облачных сервисах..

Проверьте Условия обслуживания & Политика конфиденциальности облачного сервиса

Это может звучать как кропотливая задача, но если вы беспокоитесь о своей конфиденциальности, то это’Рекомендуется ознакомиться с политикой конфиденциальности, условиями обслуживания и другими юридическими соглашениями облачной службы. Это покажет позицию вашего облачного сервиса в отношении вашей конфиденциальности и безопасности..

Существуют некоторые службы, которые шифруют ваши данные на уровне сервера и не имеют представления о том, что вы храните в своих службах облачного хранения. С другой стороны, есть некоторые сервисы, которые используют необычные термины и оставляют за собой право доступа к вашим данным в любое время..

Если условия предоставления услуг, политика в отношении пиратства и другие документы не дают четкого указания на вашу конфиденциальность, копайте немного глубже и обращайтесь в службу поддержки. По нашему мнению, проверка таких соглашений об обслуживании – это хорошая практика, и вы также должны следовать ей, если защита данных и конфиденциальность являются вашей главной задачей..

Используйте облачные сервисы, которые автоматически шифруют файлы