Omgå VPN-blokkering ved å bruke kraften i obfuscation

Internett-fiender som Kina, Iran, Russland, Syria og Egypt fokuserer nå på VPN-blokkering – en teknikk for å stoppe kryptert protokolltunneling som holder netizens anonymt.

Online tjenester som Hulu, Netflix og BBC iPlayer følger også etter, og forhindrer tilgang til brukere over hele verden som bruker VoD-er med en VPN-tjeneste for å fjerne blokkering av geo-begrenset innhold.

Det var ille nok at brukere måtte passe på loggprinsipper og lekkasjeproblemer, men nå må de også sørge for at VPN de velger er trygge mot slike blokkeringer!

Tross alt er hele hensikten med å bruke en VPN å holde identiteten din anonym, også i land som generelt er strenge for å gjøre viss informasjon tilgjengelig for allmennheten.

Det er her en funksjon som heter “obfuscation” kommer godt med – a.k.a. “StealthVPN” av de fleste tilbydere på markedet, som gjør det mulig å omgå VPN-blokkering.

Så denne BestVPN.co-guiden er for personvernbevisste brukere som bor i “Internett-fiende” steder. Her inne vil jeg gi grundig informasjon om tilsløring, hvordan den fungerer og dens mange bruksområder!

VPN Obfuscation detaljert veiledning 2023

- Hvordan bruker en VPN obfuscation?

- Hvordan VPN-data forvandles til ‘uklar’ pakker

- Kontrovers om XOR-obuscation

- Hva er Obfsproxy?

- VPN-er som tilbyr “obfuscation”

- Hvor kommer VPN-obfuscation nyttig?

Hva er tilsløring?

I lekmannsbetingelser innebærer obfuskering bruk av forskjellige teknologier og programmeringskode for å gjøre noe vanskelig å forstå.

Ulike forskjellige produkter / tjenester bruker tilsløring for å beskytte åndsverk ved å forhindre angripere fra å omvendt konstruere en proprietær programvare.

Prosessen kan innebære kodekryptering, gi nytt navn til variabelnavn til meningsløse etiketter, legge til ubrukt kode i et applikasjonsbibliotek, eller strippe ut avslørende metadata.

Obfuscators brukes vanligvis til automatisk å konvertere rett frem kildekode til et program som fungerer som opprinnelig ment, men bare vanskeligere å lese / forstå.

Dette er grunnen til at obfuscation er en så pålitelig metode for å skjule VPN-trafikk, skjule trafikk for å se ut som vanlig ukryptert trafikk, slik at brukere kan omgå VPN-blokker.

Det gjør det ved å skjule alle sendte og mottatte forespørsler bak standard HTTPS-krypteringen (Hypertext Transfer Protocol Secure), som når du kobler til et banknettsted via port 443.

Hvordan bruker en VPN obfuscation?

VPN-er lar internettforbindelsen din passere gjennom en sikker og kryptert tunnel. De skjuler også plasseringen din ved å gi deg en ny IP-adresse basert på serveren du kobler til, og holder deg anonym fra de nysgjerrige øynene fra offentlige etater, nettkriminelle og opphavsrettsjegere.

Dette er en av grunnene til at disse verktøyene er så populære for digitale nomader og den vanlige mannen, der det er blokkering av IP-adresser, porter, DNS og protokoller. VPN-er er imidlertid selv et mål i land som bruker Deep Packet Inspection (DPI) for å blokkere målrettede apper / protokoller.

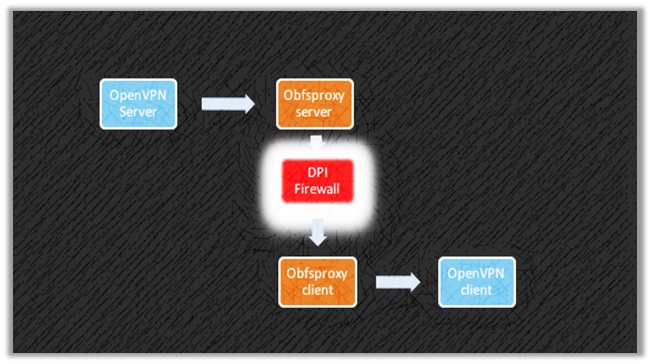

Siden DPI’s handling basert på pakketypen, ikke portnummeret. Du kan ikke motta fullstendig beskyttelse mot disse forbudene før du bruker “obfuscation”. Nedenfor kan du se et diagram som belyser hvordan en normal tilkobling ved å bruke OpenVPN-protokollen ser ut.

Tilsløring fungerer ganske annerledes og bruker pluggbare transporter for å proxy trafikken inn i tilslørte tunneler, som er vanskeligere å identifisere eller passere gjennom.

De fleste VPN-er bruker OpenVPN-protokollen for implementering “XOR tilsløring” a.k.a. OpenVPN Scramble, som viser seg svært nyttig mot dyp pakkeinspeksjon (DPI).

OpenVPN Scramble bruker XOR-krypteringsalgoritmen for å beseire avanserte VPN-blokker som brukes av land som Kina, Iran, Russland, Syria og Egypt.

XOR-chiffer

Uttalt som “Ex-eller”, XOR – står for Exclusive eller. Det er en type matematisk operasjon som bruker XOR-chiffer, som erstatter hver alfanumerisk i en streng, matet inn i et annet nummer.

Siden algoritmen er reversibel, kan du mate utgangsstrengen tilbake til samme kode, og ende opp med den originale strengen og koderen fjernet.

Denne typen chiffer brukt av XOR er også kjent som en “Tilsetningsvis chiffer” eller ROT13, som smarte teknikere bruker for å lage hemmelige meldinger.

Hvor effektiv er Openvpn Scramble (XOR Obfuscation)?

Når du kobler til en server som bruker XOR Obfuscation, gjør OpenVPN-krypterte data med XOR-chifferene vanskeligere for DPIer og systemer som “Den store brannmuren” til identitet.

Dette er en av grunnene til at den har fått ganske beryktet markedsplass for VPN-er, fordi den også tar i bruk en enkel implementeringsteknikk.

Du kan til og med finne malware-utviklere som bruker tilsløring for å skjule de ekle kodene deres fra å oppdage anti-malware. De bruker en 1-byte verdi som spiller rollen som “nøkkel”.

Koden tilslørt kodes deretter inn i hver byte med data, XOR’inn hver byte med valgt tast. Det er imidlertid mulig å bruke lengre nøkler, noe de fleste VPN-er benytter.

Vanligvis er XORs effektivitet for kryptering av data fullstendig avhengig av hvor tilfeldig en nøkkel den bruker, og derfor hvorfor den er så effektiv – noe som også kan bekreftes ved utstrakt bruk.

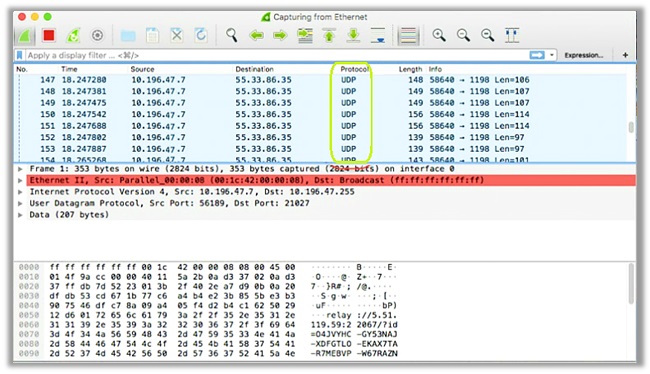

Du kan til og med gjennomføre en test. Slå på en vanlig VPN og test den på Wireshark. Trafikken vil bli sett på som OpenVPN. Når obfuscation er aktivert, vil Wireshark ikke lenger identifisere trafikken som OpenVPN.

Hvordan VPN-data forvandles til ‘uklar’ pakker

Når du kobler til en “Tilslørt server” eller aktivere “StealthVPN” funksjonen skyver den frem en mekanisme som gjør det umulig å blokkere VPN-tunneler.

Husk selv om prosessen kan variere avhengig av typen tilsløring. Siden de fleste VPN-er bruker metoden XOR Obfuscation, har jeg fremhevet trinnene for denne funksjonen:

Trinn 1 – Aktivering av vanlig OpenVPN-kryptert tilkobling

OpenVPN-datapakker består av to deler: Header og The Payload. Førstnevnte har informasjon om pakkeidentifikasjon og ruting. Sistnevnte er den krypterte delen av disse datapakkene, videresendt av VPN-serveren til den aktuelle webadressen.

Siden overskriften har identifiserbar informasjon for kilden til en pakke, inkluderer den også portnummeret (#) sammen med data som identifiserer pakkene som “OpenVPN”. Dette er hva som vanligvis lar VPN Block-systemer og Deep Packet Inspection (DPI) identifisere at du bruker en VPN.

Trinn 2 – eliminering av VPN-data fra overskriften

Tilbyderen vil nå bruke “XOR tilsløring” å fjerne alle metadataene fra pakkeoverskriften, transformere den til meningsløs informasjon, for å forhindre identifikasjon av en VPN-protokoll.

Tenk på det som å se på en bil, men noen fjernet nummerplaten, motornummeret, merkevarebyggingen og andre etiketter – noe som gjorde det umulig å identifisere modellen / lage.

Trinn 3 – Forkledning av VPN-dataene som HTTP-er

Trinn 3 er hvor rollen som “XOR tilsløring” slutter og prosessen med forkledning begynner. Prosessen innebærer å transformere “uklar” trafikk inn i HTTPS-kryptert webtrafikk.

For å gjøre dette vil leverandører bruke to fremtredende egenskaper ved https-data: SSL / TLS-kryptering og port # 443, slik at brukere kan gli gjennom brannmurer som ikke er oppdaget.

SSL / TLS-kryptering

De tilslørte OpenVPN-datapakkene går nå gjennom et andre krypteringslag, som bruker SSL- eller TLS-protokollen. Dette kan variere, avhengig av VPN-tjenesten.

Port # 443

Etter å ha lagt til et ekstra lag med kryptering, tilordnes VPN-dataene til port # 443 (brukt av HTTPS-trafikk), noe som gjør at pakkene tilnærmet ligner vanlige HTTPS-data, som det er umulig å blokkere!

Kontrovers om XOR-obuscation

Det er ingen tvil om at XOR Obfuscation er svært effektiv i å øke din anonymitet på nettet, og beskytter deg mot regjeringsinnsats for å blokkere OpenVPN-trafikk.

Det er mer definitivt komplisert å identifisere VPN-trafikk når du integrerer XOR-obfuskasjon, men noen hevder at det ikke alltid gir en slik effektivitet.

Dette er grunnen til at openvpn_xorpatch har blitt avvist implementering i hvilken som helst offisiell versjon av OpenVPN, mens leverandører lager sine egne oppdateringer for å nærme seg problemet med VPN-blokker.

“Vi fraråder spesielt å bruke en slik tilnærming når det finnes en langt bedre løsning, brukt av TOR-samfunnet. Det kalles obfsproxy og kan brukes sammen med OpenVPN uten å måtte samle om OpenVPN på nytt..”

Tunnelblick’s utsikt

Hvor OpenVPN GUI-utviklere ikke inkluderer XOR Obfuscation-oppdateringen, anser Tunnelblick det fortsatt som et godt alternativ på grunn av den enkle implementeringen.

“Bare bruk lappen på både OpenVPN-serveren og OpenVPN-klienten og legg til et enkelt, identisk alternativ til konfigurasjonsfilene for hver. Å bruke obfsproxy er mer komplisert fordi det innebærer å kjøre et annet, separat program på både serveren og klienten.”

Denne enkle implementeringen har gjort det mulig for dem å inkludere sin egen endrede oppdatering til alle versjoner av OpenVPN inkludert i Tunnelblick build 4420.

Denne modifiserte oppdateringen har vært gjennom en grundig gjennomgang for sikkerhet, koding og personvern – å fikse feil relatert til bufferoverløp, nullpeker-dereferenser og utilstrekkelig validering av parametere.

De fleste VPN-leverandører som tilbyr “OpenVPN Scramble” bruk denne forbedrede XOR-lappen eller gjør lignende endringer som originalen. OpenVPN-utviklere holder seg imidlertid til forestillingen om at Obfsproxy er mye bedre.

Hva er Obfsproxy?

En annen metode for “obfuscation”, Obfsproxy er utviklet av Tor Network, og er et levedyktig alternativ til XOR-chiffer. Den pakker data inn i et tilsløringslag som bruker pluggbare transporter.

Disse krypterer VPN (eller Tor) -trafikken, slik at brukere kan omgå “Den store brannmuren” og omgå geobegrensninger, alt sammen mens du beskytter deg mot VPN-deteksjon og eventuell blokkering.

Som nevnt tidligere, er det også det foretrukne valget i henhold til OpenVPN-brukere, siden det ikke krever noen re-kompilering av OpenVPN, noe som ikke er tilfelle for XOR Obfuscation.

Hvordan fungerer Obfsproxy?

I likhet med XOR gjør Obfsproxy VPN-tilkoblingen din usynlig for nettsteder / brannmurer ved å endre hvordan strømmen av online trafikk ser ut. Dette hjelper med å omgå alle slags VPN-blokker.

Personvernet / sikkerheten forblir konsistent selv for brannmurer som bruker DPI-algoritmer, da de klassifiserer internettrafikk ved å bestemme type trafikk, dvs. VPN, SSL, HTTP eller HTTP.

Siden Obfsproxy effektivt tilslører OpenVPN-trafikken for å gjøre det ser ut som vanlig ufarlig HTTP-trafikk, kan til og med DPI-algoritmer ikke finne ut om en bruker er på en VPN eller ikke.

Det gjør det ved å bruke “obfs2” moduler som legger til et ekstra lag med kryptering rundt trafikken, det være seg OpenVPN eller Tor. Denne krypteringen bruker en håndtrykkprosess uten gjenkjennelige byte-mønstre.

Hvor kommer VPN-obfuscation nyttig?

Det er mange brukssaker for å bruke obfuscation, enten i form av XOR eller Obfsproxy. For noen mennesker, som er ekstremt personvernbevisste, er denne teknologien en absolutt nødvendighet.

Andre ønsker å unngå throttling eller delta i p2p / fildelingsaktiviteter for å holde identiteten deres skjult og anonym til det maksimale. Imidlertid er bruken av obfuscation i virkeligheten mye bredere:

Omgå blokker i land med et VPN-forbud

Bruken av VPN-er gjør det mulig for netizens som deg og meg å unngå all regjering og innsats for å regulere internett, sensurere informasjon eller hengi deg til Mass Surveillance.

Slik troskap fra borgere er utålelig for de fleste etterretningsbyråer og land med undertrykkende lover som hindrer ytrings- og pressefriheten.

Dette oppfordrer disse invasive regjeringene over hele verden til å gjøre en innsats for å blokkere VPN-er. Tilsløring hjelper med å omgå disse forbudene og gir friheten din tilbake.

Nedenfor har jeg listet opp noen land der VPN-bruk er ulovlig. Du kan føle deg trygg på at ved å aktivere tilsløring kan du unngå juridiske konsekvenser:

Kina

Landet står i spissen for å forby og sperre VPN-tjenester, og oppfordrer bare kontrollerte og lisensierte leverandører av den kinesiske regjeringen til å fortsette driften.

En sak så til og med at en kinesisk mann fikk fem år’ fengsel for å ha kjørt en kinesisk VPN. Landet er blant de få som krever full kontroll over alle lokale Internett-leverandører.

De bruker også Deep Packet Inspection (DPI) for å overvåke all trafikk som kommer inn i den kinesiske cybersfæren, for å identifisere og sperre alle forbindelser fra VPN-tjenester.

UAE

Landet og den berømte byen “Dubai” a. Las Vegas i Midt-Østen kan være kjent for sin enorme turistindustri. Imidlertid er de ganske regressive når det gjelder Internett-lover.

I 2016 vedtok UAE en lov som gjorde bruken av en VPN straffbar med en bot på inntil 2 millioner dirham (omtrent 540 000 dollar) og midlertidig fengsel.

Selv om det er visse tillatte bruksområder for VPN-er, tar regjeringen privatlivet til neste nivå ved å forby VoIP-anrop og mange nettsteder, inkludert NETFLIX.

Iran

I likhet med Kina vedtok Iran en lov i 2013 som blokkerte tilgangen til utenlandske VPN-tjenester. De oppfordret til at bare lisensierte leverandører fra den iranske regjeringen kan være i drift.

Å selge eller markedsføre VPN-tjenester er en forbrytelse i landet og kan føre til juridisk avstraffelse, men bruken av slike verktøy er fremdeles ganske vanlig blant myndighetspersoner og borgere.

Irak

ISIS har en sterk tilstedeværelse på nettet, og lager alle slags videoer relatert til halshugging, bombeangrep og hva ikke. For å takle manifestasjonen deres har regjeringen i Irak tatt harde skritt.

Dette inkluderer å forby VPN-tjenester og SM-plattformer og å sette i gang vanlige internettsvart over hele landet. Selv om landet er fritt for beleiring av ISIS, forblir internettbegrensningene på plass.

Oman

For 9 år siden innførte Oman-regjeringen en lov som gjør bruken av VPN-tjenester ulovlig. Alle som blir fanget som bryter denne loven, kan bli pålagt en bot på 500 år (oversatt til 1.300 dollar omtrent).

Foretak som krever bruk av VPN-er, kan søke om tillatelse til å bruke en godkjent fra regjeringen, men å bryte syklusen kan føre til en bot på 1000 riyal.

Tyrkia

Etter at Erdogan kom til makten, begynte regjeringen å blokkere Tor og VPN-tjenester i 2016. Tyrkia bruker nå DPI-teknikker for å speile Kina’evne til å oppdage og blokkere tildekket trafikk.

Hvis noen blir funnet ved hjelp av en VPN-tjeneste, blir personen en interesse for rettshåndhevelsen, men VPN-bruk er likevel ganske utbredt. Du kan bruke Turkey Blocks for å overvåke sensur i landet.

Hviterussland

I likhet med andre land som er lagt til i denne VPN-blokklisten, jobber den hviterussiske regjeringen også hardt for å begrense tilgangen til utenlandske tjenester / apper, og innfører innholdsbegrensninger / blokkeringer.

I 2015 forbød landet bruken av VPN- og Tor-tjenester, noe som gjorde det ulovlig. Dette hindrer imidlertid ikke hviterussere fra å gjøre det de vil, og omgå juridiske / teknologiske barrierer.

Uganda

Uganda er antagelig et av de få landene, der det er lover som pålegger sosiale medier og andre topp tjenester.

Den ugandiske regjeringen har til og med gitt ordre om blokkering av VPN-tjenester fra Internett-leverandører, til tross for at det ikke er solid lovgivning mot slike personvernverktøy.

Venezuela

27. juni 2023 – I følge NGO Access Now, landet’s største ISP kjent som “CANTV” blokkerte bruken av Tor- og VPN-nettverk brukt av venezuelanere.

Dette ble gjort etter å ha mottatt ordre fra regjeringen, som hevder å ha laget en veldig enkel teknikk for å blokkere begge verktøyene.

Egypt

Etter den egyptiske revolusjonen i 2011 oppfordret regjeringen bruken av Deep Packet Inspection (DPI) for å blokkere VPN-tilkoblinger for å forhindre innbyggere i å få tilgang til begrenset innhold.

Sensuren målrettet mot forskjellige protokoller som PPTP, L2TP og OpenVPN, slik at brukere ikke kan få tilgang til anstøtbare medier og aviser nettsteder, ifølge myndighetene.

Fjern blokkering av nettsteder på skole / universitet / arbeid

I tillegg til å omgå VPN-blokker i forskjellige land, er obfuskering ekstra nyttig for de som ønsker å fjerne blokkeringen av internett på sine skole- / universitets- / arbeidsnettverk..

Siden Obfuscation legger til et lag ekstra kryptering tildekket via HTTP-adressen, er det umulig for Network Firewall å blokkere forbindelsen til eksterne tjenester.

Når du bruker en VPN uten tilskudd, kan brannmuren fremdeles få en indikasjon på VPN-trafikk og blokkere IP-adressen din. Tilsløring forhindrer at dette skjer ved å holde deg anonym.

Nettverksadministratoren vil ikke være klokere og vil ikke kunne oppdage den nøyaktige IP-en din, også på grunn av endring av beliggenhet, så ingen bekymring for å bli innkalt til et vanskelig møte!

Mange velger å bruke en VPN på en skole eller et arbeidsnettverk for å få tilgang til nettsteder som kan være blokkert av nettverksbrannmuren (vanlige eksempler er Facebook, YouTube eller spillsider).

Hindre båndbredde / datatrottling fra Internett-leverandører

Det blir slags vanlig at Internett-leverandører bremser nettverk, til tross for at mange land frastøter lovene om nøytralitet på nettet, som lar dem belaste hva de vil for forskjellige tjenester.

For eksempel, hvis du vil delta i underholdning, må du kjøpe en egen pakke for å motta mer båndbredde / data.

Til tross for disse endringene har ISP-erene strupet båndbredden din. Situasjonene er ganske verre på steder hvor du må kjøpe internettilgang på et hotell.

Ved å aktivere XOR Obfuscation eller en StealthVPN-server kan du imidlertid unngå gasspreging av VPN-pakker, holde hastighetene dine på maksimal, samtidig som du holder konsistensen.

Motta ekstra personvern / anonymitet på nettet

For den ekstra personvernbevisste mengden er funksjoner som StealthVPN (obfuscation), DoubleVPN, Onion over VPN måter å motta mer anonymitet og personvern på nettet.

Dette kan være for folk som generelt er ganske hemmelighetsfulle, eller hengi seg til saker som krever stort personvern, som innebærer å sende dokumenter over et privat nettverk som er tilgjengelig over hele verden.

Når du har aktivert Stealth / obfuscated-servere, vil til og med nasjonale spionbyråer som NSA ikke kunne identifisere deg, fordi all trafikk går gjennom HTTPS-tunnelen.

Ikke bare beskytter dette deg mot hemmelige etterretningsbyråer, men det sikrer også at du forblir usynlig for opphavsrettslig krenkere jegere og nettkriminelle.

VPN-er som tilbyr “obfuscation”

Du har sikkert en god ide nå om hva “obfuscation” er og hvordan det øker personvernet ditt på nettet, men hva med VPN-er som faktisk tilbyr denne funksjonen?

For enkelhets skyld har jeg listet opp noen av de beste leverandørene som tilbyr StealthVPN, obfuscation-modus eller utvalgte obfuscation-servere i forskjellige land:

- NordVPN

- ExpressVPN

- VPN.AC

- VPNArea

- VyprVPN

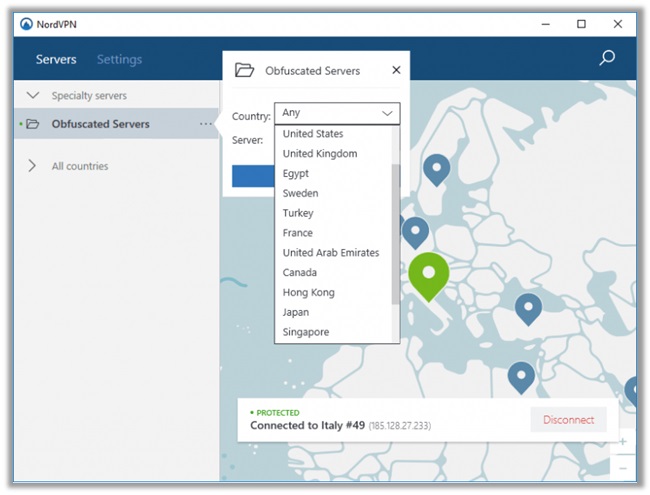

NordVPN

Basert i Panama (vekk fra Internet Enemy Jurisdictions), pleier NordVPN å være en allrounder VPN-tjeneste, og kan skryte av alle relevante avanserte funksjoner / teknologier for å øke din anonymitet.

Deres tilslørte servere er bare tilgjengelige på Windows og Android-enheter, som jeg har diskutert i denne NordVPN 2023-gjennomgangen. Følg trinnene nedenfor for å aktivere funksjonen (på Windows):

Slik aktiverer du NordVPN tilslørte servere

- nedlasting NordVPN Windows-appen

- Tast inn dine påloggingsinformasjon for å bruke VPN

- Gå til “innstillinger” og klikk på “Avanserte innstillinger”

- Sjekk de “Jeg vet hva jeg gjør” eske

- Muliggjøre de “Skjult servere” alternativ

- Nyt omgå VPN-blokker i begrensede land.

ExpressVPN

Hovedkvarter på De britiske jomfruøyene, ExpressVPN er et av de ledende personvernverktøyene på markedet, og tilbyr uovertruffen sikkerhet og personvern til brukere over hele verden.

De tilbyr “StealthVPN” bare på servere i Hong Kong, spesielt designet for å beseire sensur i fastlands-Kina, men bør være nyttige i andre land der VPN-er er blokkert.

Slik aktiverer du obfuscation i ExpressVPN

- nedlasting ExpressVPN Windows-appen

- Logg inn på kontoen din og skriv inn aktiveringskoden

- Koble til servere utpekt for Kina-brukere (spør supportteamet)

- For eksempel bruker Hong Kong – 2 Obfuscation

- Nyt omgå VPN-blokker!

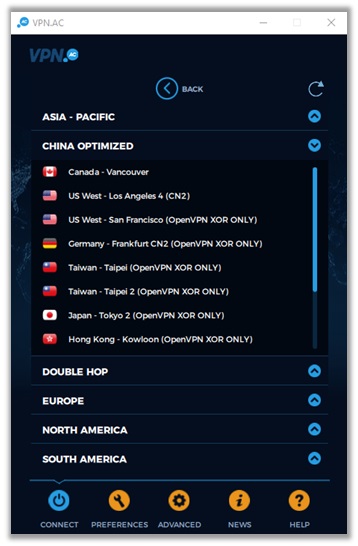

VPN. ac

Basert i Romania, VPN. AC er en sikkerhetsfokusert leverandør som leverer gode ytelser og blokkerer muligheter. Det er blant de få tjenestene som faktisk fungerer i Kina.

Tilbyderen tilbyr obfuscation i sine avanserte innstillinger, som igjen transformerer VPN-trafikk til HTTPS-trafikk for å gjøre deg usynlig for Deep Packet Inspection (DPI) -teknikker.

Slik aktiverer du obfuscation i VPN. AC

- nedlasting den aktuelle VPN-en. AC-app for enheten din

- Logg inn i applikasjonen ved å oppgi legitimasjon

- Innenfor appen, gå til “Avansert” Meny

- Veksle på “Jeg er i Kina eller et annet sensurert land”

- Truffet “Koble” og plukke ut en server fra “KINA OPTIMERT” notering

- Nyt omgå VPN-blokker og ha et ubegrenset internett

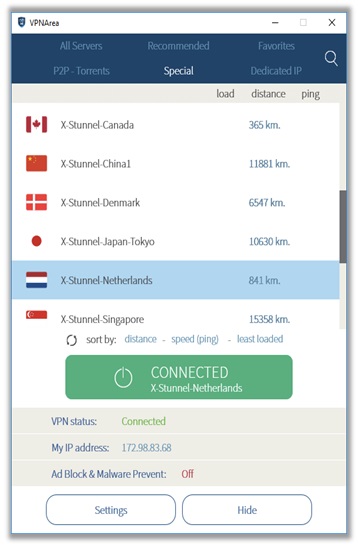

VPNArea

Basert i Bulgaria (borte fra Internet Enemy Jurisdictions), har VPNArea en Trustpilot-rangering på 7,9 og er kjent for sin billigste VPN-priser og dedikerte IP-oppføringer

Tilbyderen tilbyr obfuscation i form av X-Stunnel-servere, noe som betyr at de ikke bruker XOR Obfuscation eller Obfsproxy-metoden for å transformere VPN-trafikk til HTTPS.

Slik aktiverer du obfuscation i VPNArea

- Få den passende VPN-applikasjonen for enheten din

- Åpen appen og oppgi innloggingsdetaljene dine

- Klikk på “servere” og plukke ut “Spesiell”

- Velge en av “X-Stunnel” servere tilgjengelig

- Nyt omgå VPN-blokker i ethvert land!

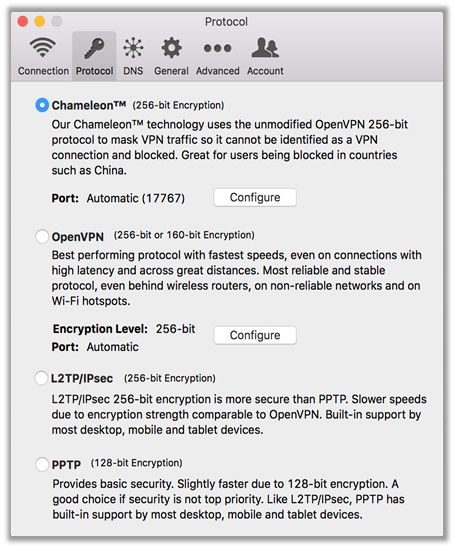

VyprVPN

Basert i Sveits er VyprVPN blant de eneste få leverandørene som har blitt revidert av et tredjepartsfirma, som er tilgjengelig for publikum.

Tilbyderen bruker en avansert obfuskasjonsmetode i en egenutviklet protokoll kjent som “Kameleonprotokoll”, som tilslører all VPN-trafikk slik at den ser ut som vanlig HTTPS-trafikk.

Slik aktiverer du obfuscation i VyprVPN

- nedlasting VyprVPN-appen for den aktuelle enheten

- Tast inn ditt brukernavn og passord for å logge inn

- Klikk på “Alternativer / Valg” alternativ

- Plukke ut “Chameleon” for VPN-protokollen

- Koble til den raskere serveren som er tilgjengelig

- bypass VPN-blokkeringer i restriktive land!

Alternativer til OpenVPN Scramble

Det er ingen tvil om at XOR Obfuscation eller sikkerheten gitt av Obfsproxy er eksepsjonell når det gjelder å holde din identitet skjult, kryptere dataene dine og anonymisere alle aktiviteter.

De skjuler det faktum at trafikken din er kryptert, men mangelen på tilsløring bør ikke redusere en ellers utmerket VPN. Her er noen andre måter å skjule VPN-trafikken på:

SSL / TLS Tunnel A.k.a. Stunnel

Dette er en annen solid skjemmende taktikk som fungerer ved å dirigere VPN-trafikken din gjennom en sikker og kryptert TLS / SSL-tunnel, som brukes av HTTPS-tilkoblinger.

Som sådan, når OpenVPN-tilkoblinger ruter gjennom den samme krypteringen, kan du ikke fortelle dem bortsett fra vanlig HTTPS-trafikk, på lignende måte som å bruke XOR Obfuscation eller Obfsproxy.

Siden OpenVPN-data i seg selv pakker seg inn i et ekstra lag med TLS / SSL-kryptering, kan ikke Deep Packet Inspect (DPIs) selv trenge gjennom dette nettverket, noe som holder deg anonym til enhver tid.

Tor nettleser

Kort for “Løkruteren” (også avbildet i logoen til nettleseren), Tor ble opprinnelig utviklet for den amerikanske marinen 20. september 2002. Den inneholdt et globalt nettverk av servere som tillot folk å surfe på internett sikkert og anonymt.

Nå har produktet vendt seg mot den non-profit divisjonen, og spredt viktigheten av utvikling og forskning av online personvernverktøy. Den bruker et desentralisert nettverk, som tilbyr flere lag med beskyttelse for brukerdata.

Den dirigerer internettrafikk gjennom et overlegg av servere rundt om i verden som består av mer enn syv tusen stafetter. Dette gjør det mulig å skjule brukerne ordentlig’ sted, og hindrer noen i å overvåke aktiviteten din.

SSH-tunnel

SSH-tunneler er en annen metode som brukes av VPN-er for å dekke data med et ekstra lag med kryptering, og forbi filtreringstjenester som ikke er oppdaget.

Det er tilgjengelig i en rekke forskjellige applikasjoner. Når du for eksempel sender og mottar filer via FTP, overfører SSH-tunneler alle data sikkert, uten overvåking eller blokkeringer.

Det eneste problemet med SSH-tunneling er at det kan ha innvirkning på hastighetene du mottar, og derfor hvorfor de ikke er et passende alternativ for de som ønsker å kose seg med streaming.

SOCKS5 Proxy (ShadowSocks)

Introdusert som en løsning for å oppnå begrensningsfri tilgang i land som Kina, Iran, Irak, Tyrkia, Egypt og UAE, som bruker DPI-teknikker – SOCKS5 proxy bruker Socket Secure 5-protokollen.

Denne protokollen er ekstremt sikker og gir mulighet for smidig overføring av data ved hjelp av en proxy-tjeneste, mens du legger til et lag med autentisering som bare den tiltenkte brukeren kan få tilgang til.

Ikke bare viser dette seg nyttig for brukere som driver med P2P / fildeling, men det har også en tendens til å være mer pålitelig og raskere enn noen av metodene vi har utforsket ovenfor.

Pakk inn ting

I land med tøffe internettlover og VPN-blokker fungerer funksjoner som tilsløring som en ridder i skinnende rustning for personvernbevisste individer, og de som ønsker å omgå restriksjoner.

Forsikre deg om at du aktiverer denne funksjonen hvis du bor i et regressivt land. Ovennevnte VPN-forslag bør gi deg nok informasjon til å velge et som best passer dine behov.

Hvis du har spørsmål / spørsmål, nøl ikke med å kommentere nedenfor. Jeg vil svare personlig og gi så mye hjelp jeg kan.

Hjelp også en bror ved å dele denne guiden med andre personvernfokuserte nettpersoner som leter etter løsninger for å øke sin anonymitet på nettet. Ha en fin dag fremover!

17.04.2023 @ 03:09

velger å koble til. Men i land som Kina, Iran, Russland, Syria og Egypt, blokkerer myndighetene VPN-tjenester for å hindre netizens i å være anonyme på nettet. Dette gjør det vanskelig for brukere å få tilgang til geo-begrenset innhold på nettsteder som Hulu, Netflix og BBC iPlayer. Derfor er det viktig å velge en VPN-tjeneste som tilbyr obfuscation eller StealthVPN, som gjør det mulig å omgå VPN-blokkering. Obfuscation innebærer å skjule VPN-trafikken bak standard HTTPS-kryptering, slik at den ser ut som vanlig ukryptert trafikk. Dette er en nyttig funksjon for personvernbevisste brukere som bor i land med et VPN-forbud eller ønsker å fjerne blokkering av nettsteder på skole, universitet eller arbeid. NordVPN, ExpressVPN, VPN.ac, VPNArea og VyprVPN er noen av VPN-tjenestene som tilbyr obfuscation.