परम गोपनीयता गाइड

परम गोपनीयता गाइड 2023

जब इंटरनेट पर सर्फिंग करने, ऑनलाइन स्टोर ब्राउज़ करने, स्टेटस अपडेट करने या सोशल मीडिया पर कुछ साझा करने और ऑनलाइन वित्तीय लेनदेन करने की बात आती है, तो हम सभी का एक मूल मानव अधिकार है और वह है इंटरनेट गोपनीयता.

इंटरनेट पर ज़ूम करने वाली जानकारी के छोटे टुकड़े एक पहेली की तरह होते हैं, जो एक साथ रखने पर किसी के बारे में जानकारी का खजाना प्रकट कर सकते हैं। यह व्यक्तिगत जानकारी बहुत हानिकारक हो सकती है अगर एक साथ संकलित की जाए और विशिष्ट उद्देश्यों के लिए उपयोग की जाए.

एनएसए के बारे में एडवर्ड स्नोडेन द्वारा प्रकाशित खुलासे के लिए धन्यवाद’s और सरकार’नागरिकों पर निगरानी, निजता के अधिकार का उल्लंघन किया जा रहा है। मामलों को बदतर बनाने के लिए, दुनिया भर में कई देश हैं जो अपने नागरिकों पर अवांछित निगरानी रखते हैं और उनके सभी इंटरनेट / फोन गतिविधियों की निगरानी करते हैं.

इनमें से कई देशों ने कानूनी नियम और कानून पेश किए हैं जिनके लिए दूरसंचार कंपनियों और इंटरनेट सेवा प्रदाताओं को अपने उपयोगकर्ताओं को रिकॉर्ड करने की आवश्यकता होती है’ मेटाडाटा। इसका मतलब यह है कि हर बार जब आप किसी वेबसाइट पर जाते हैं; ऑनलाइन खरीदारी करें; ईमेल भेजें / प्राप्त करें; फ़ोन कॉल करना (वीओआईपी से अधिक); या एक पाठ संदेश भेजें; इन सभी गतिविधियों को सरकार द्वारा निगरानी के उद्देश्यों के लिए रिकॉर्ड और उपयोग किया जाता है.

यह वह जगह है जहां आपको कई खतरों को समझने की जरूरत है जो वेब पर मौजूद हैं; वे आपकी गोपनीयता को कैसे प्रभावित कर सकते हैं; उपकरण और सॉफ्टवेयर जो इन खतरों में से प्रत्येक के खिलाफ बचाव के लिए उपलब्ध हैं; और आप अपनी गोपनीयता की रक्षा करने और अनाम बनने के लिए उनका उपयोग कैसे कर सकते हैं.

डेस्कटॉप & लैपटॉप की धमकी

मैक और विंडोज उपयोगकर्ताओं को कुछ डेस्कटॉप खतरों से चिंतित होने की आवश्यकता है जो इंटरनेट से उत्पन्न होते हैं और आपकी गोपनीयता को भंग कर सकते हैं। यहां कुछ सबसे आम खतरे हैं जिनसे आप मैक / विंडोज उपयोगकर्ता के रूप में सामना कर सकते हैं:

- बॉटनेट्स: वे सॉफ्टवेयर का एक संग्रह हैं ‘बॉट’, दूरस्थ रूप से उनके निर्माता द्वारा नियंत्रित और दुर्भावनापूर्ण संस्थाओं (वायरस, मैलवेयर, आदि) के साथ आपके कंप्यूटर को संक्रमित करने के लिए बनाया गया है।.

- हैकिंग: यह वह प्रक्रिया है जिसके माध्यम से साइबर अपराधी आपके सिस्टम में सेंध लगाते हैं और आपके व्यक्तिगत डेटा तक अनधिकृत पहुंच प्राप्त करते हैं.

- मैलवेयर: यह दुर्भावनापूर्ण सॉफ़्टवेयर है जो आपके सिस्टम में घुसपैठ करता है और आपके कंप्यूटर को नुकसान पहुंचाता है। मैलवेयर में वायरस, ट्रोजन, एडवेयर आदि भी हो सकते हैं.

- फ़िशिंग: फ़िशिंग एक ऐसी प्रक्रिया है जिसके माध्यम से साइबर क्रिमिनल उपयोगकर्ताओं के बारे में व्यक्तिगत और वित्तीय जानकारी प्राप्त करने का प्रयास करते हैं। वे आपके बारे में व्यक्तिगत और शोषणकारी जानकारी हासिल करने के लिए नकली ईमेल, वेबसाइट, पाठ संदेश और अन्य तरीकों का उपयोग करते हैं.

- pharming: जब आप अवैध और दुर्भावनापूर्ण वेबसाइटों पर पुनर्निर्देशित होते हैं, तो इस प्रक्रिया को फ़ार्मिंग के रूप में जाना जाता है। साइबर-गुंडे धोखाधड़ी करने और उपयोगकर्ताओं के बारे में व्यक्तिगत जानकारी प्राप्त करने के लिए इस प्रक्रिया का उपयोग करते हैं.

- स्पैम: यह विज्ञापन, ईमेल, संदेश, विज्ञापन, अश्लील सामग्री और अन्य अवांछित सामग्री का व्यापक वितरण है, जो उपयोगकर्ताओं को बिना सोचे-समझे किया जाता है। स्पैमर्स आमतौर पर ब्लॉग, वेबसाइटों और सोशल मीडिया प्रोफाइल से लक्षित उपयोगकर्ताओं के ईमेल पते प्राप्त करते हैं.

- स्पूफिंग: इस तकनीक का उपयोग साइबर क्रिमिनल्स द्वारा किया जाता है, आमतौर पर फ़िशिंग के संयोजन में, आपकी व्यक्तिगत जानकारी को चुराने के लिए। ये अपराधी आपसे ऐसी जानकारी प्राप्त करने के लिए वेबसाइटों या ईमेल पते का उपयोग करते हैं और इसे यथासंभव वैध बनाने का प्रयास करते हैं.

- स्पाइवेयर & adware: ये सॉफ़्टवेयर हैं जो आपके सिस्टम में घुसपैठ करते हैं और आपके बारे में व्यक्तिगत जानकारी एकत्र करते हैं। इस तरह के सॉफ्टवेयर मुख्य रूप से इंटरनेट पर सामग्री डाउनलोड करने के लिए मुफ्त में संलग्न हैं। इनमें से कई सॉफ्टवेयर में वायरस भी हो सकते हैं.

- वायरस: ये आपके कंप्यूटर पर हमले के सबसे सामान्य स्रोत हैं। वायरस दुर्भावनापूर्ण प्रोग्राम हैं जो आपके कंप्यूटर और आपके द्वारा संपर्क में आने वाली अन्य सभी प्रणालियों को संक्रमित करते हैं.

- उमदेघोडे: ये निष्पादन योग्य फाइलें हैं जो वैध सॉफ़्टवेयर के भीतर छिपी या एम्बेडेड हैं। उनका मुख्य उद्देश्य आपके सिस्टम में हैक करना, अपनी फ़ाइलों को हटाना या अपने कीस्ट्रोक्स को लॉग करना है.

- कीड़े: ये व्यापक रूप से उपयोग किए जाने वाले प्रोग्राम हैं जो इंटरनेट पर प्रचारित किए जाते हैं। जब आप इंटरनेट के कुछ हिस्सों को बंद करके इंटरनेट का उपयोग करते हैं, तो ये प्रोग्राम आपकी हार्ड ड्राइव पर संग्रहीत हो जाते हैं और अवांछित रुकावट पैदा करते हैं.

- डीएनएस & आईपी लीक: ये खतरे तब उत्पन्न होते हैं जब आप गुमनामी सॉफ्टवेयर का उपयोग कर रहे होते हैं और आपका सुरक्षित ट्रैफ़िक गुमनामी नेटवर्क के बाहर लीक हो जाता है। आपके ट्रैफ़िक की निगरानी करने वाली कोई भी इकाई आपकी गतिविधियों को DNS या IP लीक के माध्यम से लॉग इन कर सकती है.

वेब ब्राउज़र धमकी

ऐसे कई खतरे हैं जो आपके वेब ब्राउज़र से प्रचारित होते हैं और आपकी ऑनलाइन गोपनीयता और सुरक्षा को नुकसान पहुंचाते हैं। यह ध्यान रखना महत्वपूर्ण है कि कई लोकप्रिय वेब ब्राउज़र, जैसे कि Google क्रोम, मोज़िला फ़ायरफ़ॉक्स, इंटरनेट एक्सप्लोरर (अब माइक्रोसॉफ्ट एज), सफारी और ओपेरा में विभिन्न सुरक्षा कमजोरियाँ हैं।.

* हम अपने गाइड में अभी के लिए Google Chrome, मोज़िला फ़ायरफ़ॉक्स और इंटरनेट एक्सप्लोरर पर ध्यान केंद्रित करेंगे और बहुत जल्द अन्य ब्राउज़रों के बारे में विवरण जोड़ेंगे.

गूगल क्रोम

क्या आपने कभी देखा है कि आपके Google Chrome को आपको अपनी Gmail ID से साइन-इन करने की आवश्यकता है? ऐसा इसलिए है क्योंकि Google Chrome आपके कंप्यूटर पर एक फ़ाइल सहेजता है, जहां यह आपके सभी ईमेल पते, नाम, पासवर्ड, खाता संख्या, फ़ोन नंबर, सामाजिक सुरक्षा नंबर, क्रेडिट कार्ड विवरण, मेलिंग पता और अन्य ऑटो-भरण जानकारी संग्रहीत करता है.

इनसाइडर फाइंडर के अनुसार, Google Chrome जो डेटा बचाता है वह आपकी निजी जानकारी को डेटा चोरी के लिए अतिसंवेदनशील बनाता है। ऐसा इसलिए है क्योंकि Google इस डेटा की प्रतियां बनाता है और इसे इतिहास प्रदाता कैश, वेब डेटा और अन्य SQLite डेटाबेस पर संग्रहीत करता है.

ये संग्रहीत फ़ाइलें असुरक्षित हैं और यदि किसी के पास आपके सिस्टम पर अप्रतिबंधित पहुंच है या इन डेटाबेसों का उल्लंघन करता है, तो वे आसानी से आपकी निजी जानकारी प्राप्त कर सकते हैं। यदि आप Windows PC पर Google Chrome का उपयोग कर रहे हैं, तो आप इन फ़ाइलों को यहां पा सकते हैं:

“% localappdata% \ Google \ Chrome \ उपयोगकर्ता डेटा \ Default \”

मोज़िला फ़ायरफ़ॉक्स

जब एक वेब ब्राउज़र का चयन करने की बात आती है, तो मोज़िला फ़ायरफ़ॉक्स उपयोग करने वाले सबसे हल्के ब्राउज़रों में से एक है। इसके साथ ही कहा जा रहा है, यह’उद्योग में सबसे अधिक उपयोगकर्ता के अनुकूल ब्राउज़र नहीं है। Google Chrome या इंटरनेट एक्सप्लोरर की तुलना में फ़ायरफ़ॉक्स को प्रबंधित करना मुश्किल हो सकता है.

इसके अलावा, मोज़िला फ़ायरफ़ॉक्स में कुछ सुरक्षा कमजोरियां हैं जो आपकी गोपनीयता को भंग कर देंगी। इन सुरक्षा खतरों में से कुछ अप्रत्याशित दुर्घटनाओं, स्मृति सुरक्षा खतरों और डेटा सुरक्षा खतरों से संबंधित हैं.

मोज़िला फ़ायरफ़ॉक्स को क्रैश करने के लिए जाना जाता है जब पृष्ठभूमि में कई प्लग-इन काम कर रहे होते हैं। यह खराब डेटा सुरक्षा उपाय और कम एन्क्रिप्शन स्तर प्रदान करता है। यह आपकी व्यक्तिगत जानकारी और ब्राउज़िंग इतिहास को कई साइबर खतरों के संपर्क में छोड़ देता है.

इंटरनेट एक्स्प्लोरर

इंटरनेट एक्सप्लोरर अपना आकर्षण खो सकता है और वेब ब्राउज़र विकल्पों के मामले में एक वर्ग में वापस आ सकता है, लेकिन इसकी सुरक्षा कमजोरियों को उजागर करना महत्वपूर्ण है। ऐसा इसलिए है क्योंकि कुछ सेवाओं को अभी भी आपको अपने ऑनलाइन सुविधाओं का उपयोग करने के लिए IE का उपयोग करने की आवश्यकता है.

सुरक्षा खतरों में से कुछ में IE सुरक्षा सुविधाओं, DDoS हमलों को दरकिनार करने, विंडोज और इंटरनेट एक्सप्लोरर के कमजोर कॉन्फ़िगरेशन का शोषण करने, कोड हमलों (जावास्क्रिप्ट), और दुर्भावनापूर्ण वेबसाइटों के माध्यम से गोपनीय डेटा के संपर्क में मैलवेयर हमले शामिल हैं। ये सभी खतरे IE पर आपके निजी और गोपनीय डेटा को अवांछित खतरों के संपर्क में छोड़ देंगे.

एक और महत्वपूर्ण कारक जिस पर आपको विचार करना है, वह यह है कि जनवरी 12, 2016 तक, Microsoft अब इंटरनेट एक्सप्लोरर के सभी पिछले संस्करणों को नवीनतम Internet Explorer 11 को छोड़कर समर्थन नहीं करता है। यह आपको नवीनतम Windows 10 में अपग्रेड करने और इसके नए का उपयोग करने के लिए भी बढ़ावा दे रहा है। एज नामक ब्राउज़र, स्पष्ट रूप से इंगित करता है कि IE अब एक सुरक्षित ब्राउज़र नहीं है। साथ ही, लंबे समय में आपने जीत हासिल की’IE के लिए किसी भी सुरक्षा उन्नयन और बग फिक्स को प्राप्त नहीं किया जा सकता है, जो विभिन्न साइबर खतरों से खतरा पैदा करता है.

मोबाइल ब्राउजिंग की धमकी

स्मार्टफोन और टैबलेट के बढ़ते उपयोग के साथ, इंटरनेट सुरक्षा और गोपनीयता जोखिम काफी बढ़ गए हैं। यह असुरक्षित इंटरनेट कनेक्शन (वाई-फाई हॉटस्पॉट) के कारण है जिससे ये डिवाइस कनेक्ट होते हैं। इन असुरक्षित इंटरनेट कनेक्शनों पर कई साइबर अपराधी घूम रहे हैं, जो आपकी निजी सूचनाओं पर नज़र रखने और आपके डेटा का लाभ उठाने की प्रतीक्षा कर रहे हैं.

इन हाथ वाले उपकरणों की विविध प्रकृति और आपके सभी खातों, सोशल मीडिया प्रोफाइल, चित्रों और अन्य डेटा को एक स्थान पर सिंक करने की उनकी क्षमता के कारण यह खतरा बढ़ जाता है। Kaspersky Lab के अनुसार, सबसे अधिक लक्षित मोबाइल ऑपरेटिंग सिस्टम Android है। 2012 में, उपयोगकर्ताओं पर हमला करने के लिए 35,000 से अधिक दुर्भावनापूर्ण एंड्रॉइड प्रोग्राम का उपयोग किया गया था.

दुर्भावनापूर्ण प्रोग्राम में ऐप्स, Google Play Store, Amazon ऐप स्टोर और कुछ थर्ड पार्टी ऐप स्टोर शामिल थे। Kaspersky ने इन Android खतरों को तीन श्रेणियों में वर्गीकृत किया:

- विज्ञापन मॉड्यूल

- एसएमएस ट्रोजन वायरस

- व्यय (डिवाइस पर संग्रहीत आपकी व्यक्तिगत जानकारी तक पहुंच प्राप्त करने के लिए)

इससे पता चलता है कि सामान्य वेब ब्राउजिंग की तुलना में मोबाइल ब्राउजिंग भी जोखिम भरा है। वेब ब्राउज़र की तरह, जब आपके ऑनलाइन गोपनीयता की सुरक्षा की बात आती है, तो मोबाइल ब्राउज़र कमजोर होते हैं। वेब ब्राउज़र में उपयोग किए जाने वाले सुरक्षा उपाय और प्रोटोकॉल आपकी व्यक्तिगत जानकारी की सुरक्षा के लिए पर्याप्त मजबूत नहीं हैं.

ऑनलाइन बैंकिंग & भुगतान की धमकी

ई-कॉमर्स, ऑनलाइन भुगतान के तरीकों, ऑनलाइन बैंकिंग और मोबाइल बैंकिंग के बढ़ते उपयोग ने आपकी वित्तीय जानकारी को उच्च जोखिम में डाल दिया है। साइबर अपराधियों के साथ आपके बारे में व्यक्तिगत जानकारी का दोहन करने के लिए, आपके बैंक खाते का विवरण और वित्तीय लेनदेन प्रमुख लक्ष्य में से हैं.

सिमेंटेक ने प्रकाश डाला कि दो स्रोत हैं जिनके माध्यम से आपके ऑनलाइन बैंकिंग और भुगतान लेनदेन पर हमले होते हैं। इनमें स्थानीय हमले और दूरदराज के हमले शामिल हैं। स्थानीय हमलों में, दुर्भावनापूर्ण साइबर गुंडे सीधे आपके स्थानीय कंप्यूटर पर हमला करते हैं। दूरस्थ हमलों में, उपयोगकर्ताओं को दूरस्थ वेबसाइटों पर पुनर्निर्देशित किया जाता है जहां उनकी वित्तीय जानकारी का शोषण किया जाता है.

यदि आप मोबाइल बैंकिंग का उपयोग करते हैं तो ये ऑनलाइन बैंकिंग और भुगतान खतरे बढ़ जाते हैं। विभिन्न बैंकों ने अपने मोबाइल बैंकिंग ऐप में कई सुरक्षा कमजोरियां पाई हैं। 2009 में, सिटीग्रुप ने पहचान की कि उनके मोबाइल बैंकिंग ऐप ने छिपे हुए फाइलों में स्मार्ट फोन पर संवेदनशील उपयोगकर्ता डेटा संग्रहीत किया है। इसलिए यदि आप इनमें से किसी भी ऐप का उपयोग कर रहे हैं या अपने पीसी पर ऑनलाइन लेनदेन कर रहे हैं, तो इन सभी खतरों से सावधान रहें.

सरकारी सर्वेक्षण

अगर साइबर अपराधी और दुर्भावनापूर्ण सॉफ़्टवेयर’s पर्याप्त नहीं हैं, ऐसे कई सरकारी संगठन हैं जो आप पर जासूसी करने पर आमादा हैं। 2007 में PRISM कार्यक्रम के साथ एडवर्ड स्नोडेन द्वारा सरकारी निगरानी के पहले संकेत सामने आए थे। इस कार्यक्रम ने NSA को उपयोगकर्ता इकट्ठा करने की स्वतंत्रता प्रदान की’प्रमुख अमेरिकी इंटरनेट कंपनियों के लिए इंटरनेट संचार जानकारी.

क्या’के रूप में जाना जाता है ‘मेटाडाटा’, ये सरकारी खुफिया एजेंसियां आपकी सभी इंटरनेट गतिविधियों को देख सकती हैं, अपनी फ़ोन लाइनों को टैप कर सकती हैं, अपने सभी संचार, ईमेल, टेक्स्ट संदेश, वीओआईपी वार्तालापों को रिकॉर्ड कर सकती हैं और विदेशी ट्रैफ़िक को फ़िल्टर कर सकती हैं जो उनकी सीमाओं से होकर गुजरता है.

एनएसए & अन्य जासूस सहयोगी

एनएसए को सभी जासूसी एजेंसियों के शिखर के रूप में देखा जा सकता है लेकिन दुनिया भर की अन्य खुफिया एजेंसियों ने एनएसए और साझा उपयोगकर्ता के साथ सहयोग किया है’एक दूसरे के साथ मेटाडेटा। इस तरह के सहयोग का एक प्रमुख उदाहरण है फाइव आई नेशंस (अमेरिका, ब्रिटेन, कनाडा, ऑस्ट्रेलिया और न्यूजीलैंड)। द्वितीय विश्व युद्ध में मूल रूप से स्थापित, पांच आँखें युद्ध पर आतंक के लिए उपयोग नहीं की जाती हैं.

कानूनी नियम & नियम

जब सरकारी निगरानी को वैध बनाने की बात आती है, तो सरकार द्वारा कई कानून और कानून पारित किए जाते हैं। यूएस पैट्रियट एक्ट, FISA संशोधन अधिनियम (FAA), और CISA संयुक्त राज्य अमेरिका में पारित किए गए कुछ उदाहरण हैं।.

इसी तरह, अन्य राष्ट्रों ने भी कानून लागू किए हैं जो खुफिया एजेंसियों को अपने नागरिकों की व्यक्तिगत गोपनीयता को भंग करने के लिए मुकदमा चलाने से छूट देते हैं। ब्रिटेन में, गंभीर अपराध विधेयक GCHQ, पुलिस और अन्य निगरानी एजेंसियों जैसी खुफिया एजेंसियों के लिए ऐसी प्रतिरक्षा की अनुमति देता है.

डेटा प्रतिधारण कानून

फिर ऐसे कानून हैं जिनके लिए दूरसंचार कंपनियों, आईएसपी और तकनीकी कंपनियों को अपने उपयोगकर्ताओं के मेटाडेटा को कानूनी रूप से रिकॉर्ड करने की आवश्यकता होती है। इस तरह के कानून विभिन्न देशों में कानूनी रूप से लागू किए गए हैं। इनमें से कुछ में ऑस्ट्रेलिया, यूरोपीय संघ के देश (यूके, इटली, जर्मनी, चेक गणराज्य, आदि) और विभिन्न अन्य क्षेत्र शामिल हैं.

जबकि इन राष्ट्रों के पास ऐसे कानून हैं जिनके लिए उपयोगकर्ताओं, अन्य राष्ट्र की व्यक्तिगत जानकारी संग्रहीत करने की आवश्यकता होती है’खुफिया एजेंसियां बिना किसी कानूनी कार्यवाही के उपयोगकर्ताओं के संवेदनशील डेटा को रिकॉर्ड करना जारी रखती हैं (जैसे संयुक्त राज्य अमेरिका में एनएसए).

सोशल मीडिया का खतरा

सोशल मीडिया, भौतिक सीमाओं का बढ़ता उपयोग अन्य लोगों के साथ जुड़ने की बात नहीं है। तस्वीरें, वीडियो, नवीनतम रुझानों को साझा करना, अपडेट पोस्ट करना, और सामान खरीदना ऑनलाइन भी सोशल मीडिया का उपयोग किया है जो हमारे जीवन में बहुत अधिक महत्वपूर्ण है.

कहा जा रहा है कि, सोशल मीडिया ने कई साइबर खतरों के लिए एक आउटलेट खोला है जो आपकी ऑनलाइन गोपनीयता को नुकसान पहुंचा सकता है। हम सभी को किसी अज्ञात द्वारा फेसबुक पर जोड़ने या ट्विटर और इंस्टाग्राम पर उनका अनुसरण करने के लिए कहा गया है; ये व्यक्तिगत उपयोग सभी प्रकार के जघन्य अपराधों के लिए सोशल मीडिया का उपयोग करते हैं। यहाँ सोशल मीडिया के कुछ खतरे हैं जो आपकी गोपनीयता और सुरक्षा को गंभीर रूप से बाधित कर सकते हैं:

पहचान की चोरी

साइबर अपराधी आपकी व्यक्तिगत जानकारी (नाम, जन्म तिथि, फोटो, उपनाम आदि) का उपयोग करते हैं और इस जानकारी का उपयोग अपने लाभ के लिए करते हैं। फर्जी प्रोफाइल बनाने से लेकर अवैध सामग्री तक पहुंचने तक, पहचान चोर आपके वित्तीय लेनदेन का फायदा उठाने की कोशिश कर सकते हैं जो सोशल मीडिया वेबसाइटों पर पीछे रह जाते हैं.

स्पैमिंग

ऐसी कई विज्ञापन कंपनियाँ हैं जो अपने उत्पादों और सेवाओं के विज्ञापन के लिए एक मंच के रूप में फेसबुक और ट्विटर जैसी सोशल मीडिया वेबसाइटों का उपयोग करती हैं। इन विज्ञापनों के बीच में कंपनियां स्पैमर होती हैं। वे सोशल मीडिया पर उपयोगकर्ताओं को दुर्भावनापूर्ण वेबसाइटों को बढ़ावा देते हैं और उपयोगकर्ता को प्रदर्शित करते हुए थोक में विज्ञापन भेजते हैं’s न्यूज़फ़ीड। उदाहरण के लिए, नवंबर 2011 में, फेसबुक उपयोगकर्ता एक ऐसे अभियान का शिकार हुए जिसने अपनी फेसबुक दीवारों पर अश्लील स्पैम दिखाया.

यौन उत्पीड़न करने वाले

पिछले कुछ वर्षों में, सोशल मीडिया के माध्यम से यौन शिकारियों द्वारा पीड़ितों की हत्या, बलात्कार और छेड़छाड़ के कई मामले सामने आए हैं। वे सोशल मीडिया प्रोफाइल से प्राप्त अपने व्यक्तिगत विवरण का उपयोग करके पीड़ितों का शिकार करते हैं। ये यौन शिकारी उत्पीड़न के लिए सोशल मीडिया का उपयोग करते हैं और यादृच्छिक लोगों को अवांछित सलाह देते हैं.

मुख्य रूप से किशोर सोशल मीडिया के माध्यम से यौन अपराधों के सबसे बड़े शिकार हैं। सोशल मीडिया के माध्यम से यौन अपराध से संबंधित सबसे लोकप्रिय मामलों में से एक, पीटर चैपमैन, सजायाफ्ता कातिल था, जो युवा महिलाओं को शिकार करने के लिए अपने फर्जी फेसबुक प्रोफाइल का इस्तेमाल करता था.

सरकार द्वारा निगरानी

सोशल मीडिया इंटरनेट पर आपकी सभी निजी जानकारी और गतिविधियों के लिए एक खुली पहुँच प्रदान करता है। फेसबुक, ट्विटर, लिंक्डइन, इंस्टाग्राम और अन्य सोशल मीडिया वेबसाइटें सरकारी निगरानी के लिए एक प्रमुख लक्ष्य हैं। ये एजेंसियां ऐसी निजी जानकारी तक पहुंच सकती हैं या इन सोशल मीडिया सेवाओं से ऐसे डेटा प्राप्त करने में कानूनी कार्रवाई का उपयोग कर सकती हैं.

सोशल इंजीनियरिंग

सोशल इंजीनियरिंग का तात्पर्य लोगों के मनोवैज्ञानिक हेरफेर और उन्हें निजी और गोपनीय सूचनाओं को प्रकट करने में धोखा देना है। सोशल मीडिया ने धमकी दी है कि हमने ऊपर उल्लेख किया है, जैसे कि पहचान की चोरी और स्पैमिंग, का उपयोग बहुत व्यापक अर्थों में किया जा सकता है और अधिक जटिल धोखाधड़ी का हिस्सा हो सकता है.

सामाजिक इंजीनियरिंग करने वाला एक हमलावर आपके घर (पता), आपके संपर्क विवरण, आपके मित्र, आपकी जन्म तिथि और जन्म स्थान, आपके बैंकिंग विवरण और अन्य वित्तीय जानकारी, आपकी रुचियों, और विभिन्न अन्य गोपनीय जानकारी के बारे में जानकारी जुटाने के लिए आपके सोशल मीडिया प्रोफाइल का उपयोग कर सकता है। डेटा। इस जानकारी का उपयोग हमलावर द्वारा सभी प्रकार के साइबर अपराध करने के लिए किया जा सकता है.

संगठन आमतौर पर सोशल इंजीनियरिंग हमलों का एक प्रमुख लक्ष्य होते हैं क्योंकि हमलावर गोपनीय व्यापारिक डेटा को पुनः प्राप्त करने के लिए देखते हैं और अपने स्वयं के लाभ के लिए इसका उपयोग करते हैं। इस तरह के हमलों के लिए इस्तेमाल किए जाने वाले कुछ सामान्य तरीकों में शामिल हैं, बाशिंग, फ़िशिंग, प्रीटेक्सटिंग (मनगढ़ंत परिदृश्य), क्विड प्रो क्वो (सूचना के बदले एक वादा), और टेलगेटिंग.

ईमेल & पाठ संदेश धमकी

ऑनलाइन स्कैम और विभिन्न साइबर अपराधियों से भरी दुनिया में, आप ईमेल और टेक्स्ट मैसेज से भी इस तरह के खतरों की चपेट में हैं। ईमेल और पाठ संदेशों का उपयोग करके आपकी गोपनीयता में बाधा उत्पन्न हो सकती है:

- बॉटनेट्स

- हैकर्स

- malwares

- वायरस

- स्पाइवेयर

- phishes

- घोटाले

- चोरी की पहचान

- उमदेघोडे

- adware

वे ईमेल में लिंक संलग्न करते हैं और उपयोगकर्ताओं को उन्हें खोलने और संक्रमित होने के लिए प्रेरित करते हुए, इसे यथासंभव वैध बनाते हैं। इस तरह आपकी गोपनीयता भंग हो जाती है और साइबर गुंडे आपके सभी संवेदनशील डेटा तक पहुँच प्राप्त करते हैं। कुछ साइबर अपराधी आपके पासवर्ड को क्रैक करके आपके सभी गोपनीय डेटा तक पहुंच प्राप्त कर सकते हैं.

स्पायवेयर, वायरस, फ़िशिंग स्कैम और अन्य खतरों के अलावा आपको ईमेल, डॉन से खतरा है’t टेक्स्टिंग सेवाओं को भूल जाएं। व्हाट्सएप की तरह वेब टेक्स्टिंग सेवाएं साइबर गुंडों को आपकी निजी जानकारी को नियंत्रित करने के लिए एक और अवसर प्रदान करती हैं.

इनमें से कुछ खतरे विभिन्न भाषाओं में पाठ संदेशों के माध्यम से भेजे गए वेब मालवेयर से उत्पन्न होते हैं, किसी को रोकने के उद्देश्य से क्रैश संदेश’s वेब टेक्स्टिंग सेवा, और स्थिति परिवर्तन, चित्र, संदेश, कॉल और ब्राउज़िंग की निगरानी के लिए जासूसी सॉफ़्टवेयर का उपयोग.

वॉइस ओवर इंटरनेट प्रोटोकॉल (वीओआईपी) धमकी

यदि आपको लगता है कि ईमेल और टेक्स्ट मैसेजिंग सेवाएं असुरक्षित थीं, तो वीओआईपी सेवाओं से संभावित गोपनीयता भंग हो सकती है। Skype, Vonage, Ring Central Office और Ooma Telo जैसी वीओआईपी सेवाओं के बढ़ते उपयोग के साथ, गोपनीयता खतरों की संख्या में काफी वृद्धि हुई है.

साइबर अपराधी वीओआईपी सेवाओं पर आपकी बातचीत पर ग़ौर करते हैं, आपके पंजीकरण को हाइजैक करते हैं, आपकी बातचीत को बाधित करते हैं, धोखाधड़ी की कॉल और सदस्यता लेते हैं, हमारे संपर्क विवरण का उपयोग करते हैं, और अपने क्रेडिट कार्ड विवरण का उपयोग करते हैं.

इसी तरह, डेनियल ऑफ सर्विस (DoS) के हमलों का उपयोग आपकी वीओआईपी सेवाओं को धीमा या लगभग अनुपयोगी बनाने के लिए भी किया जाता है। ये सभी खतरे आपकी गोपनीयता को गंभीर रूप से नुकसान पहुंचा सकते हैं और आपके सभी संवेदनशील डेटा को गलत हाथों में छोड़ सकते हैं.

क्लाउड स्टोरेज खतरे

अब यदि आप कोई ऐसा व्यक्ति हैं जो Google Drive, OneDrive, Shutterfly और अन्य क्लाउड स्टोरेज डिवाइसों पर अपना डेटा संग्रहीत करता है, तो आपको ऐसी सेवाओं में गोपनीयता हमलों से सावधान रहना चाहिए। 2014 में iCloud की हैकिंग और विभिन्न हस्तियों की लीक छवियों को याद रखें.

अगर हैकर्स Apple में सेंध लगा सकते हैं’iCloud, वे अन्य क्लाउड स्टोरेज सेवाओं में भी तोड़ सकते हैं। गार्टनर की एक रिपोर्ट के अनुसार, 36% अमेरिकी उपभोक्ता अपनी सामग्री को क्लाउड पर संग्रहीत करेंगे। यह स्टेटस आने वाले भविष्य में कई गोपनीयता हमलों के बढ़ने को दर्शाता है और दिखाता है कि घातक नुकसान वे कर सकते हैं.

क्लाउड स्टोरेज का उपयोग करते समय एक और गोपनीयता खतरे पर विचार करने की आवश्यकता है, जिसे कानून प्रवर्तन एजेंसियों द्वारा जब्त किया जा सकता है। सरकार इन क्लाउड स्टोरेज कंपनियों से उपयोगकर्ताओं का डेटा पुनः प्राप्त करने के लिए कानूनी वारंट या कानूनी नोटिस प्राप्त कर सकती है.

विभिन्न स्रोतों से उत्पन्न होने वाली कई गोपनीयता खतरों से बचाने के लिए, आपको उनके खिलाफ सुरक्षा के लिए कुछ उपकरणों की आवश्यकता होती है। यहां हमने सभी संभावित सॉफ़्टवेयर, ब्राउज़र एक्सटेंशन और अन्य उपकरण सूचीबद्ध किए हैं, जिनका उपयोग करके आप अपनी गोपनीयता को सभी खतरों से सुरक्षित रख सकते हैं.

वर्चुअल प्राइवेट नेटवर्क (वीपीएन)

वर्चुअल प्राइवेट नेटवर्क या वीपीएन एक सॉफ्टवेयर / एप्लिकेशन है जो आपके और एक दूरस्थ सर्वर के बीच एक सुरक्षित सुरंग बनाता है। यह इंटरनेट पर गुमनाम होने और अपनी असली पहचान छिपाने का अंतिम साधन है। यदि आप इंटरनेट पर अपनी गुमनामी बनाए रखने के बारे में चिंतित हैं, तो प्रीमियम वीपीएन सेवा में निवेश करने पर विचार करें.

एक वीपीएन में दुनिया भर के विभिन्न देशों में स्थित कई सर्वर हैं। जब आप इन सर्वरों से जुड़ते हैं, तो सुरक्षित सुरंग बनाई जाती हैं। ऐसा करते समय, आपका मूल आईपी पता नकाबपोश होता है और उस सर्वर के आईपी पते के साथ बदल दिया जाता है जिसे आप भी जुड़े हुए हैं। यह सरकारी निगरानी के खिलाफ सबसे अच्छा बचाव है क्योंकि जासूसी एजेंसियां आपका सही स्थान नहीं देख सकती हैं.

यदि आप अपने इंटरनेट गतिविधियों के बारे में अपने आईएसपी या किसी और के द्वारा ट्रैक किए जाने के बारे में चिंतित हैं, तो एक सस्ता वीपीएन आपको ऐसी संस्थाओं से अपना डेटा सुरक्षित रखने की अनुमति देता है। जब आप इन सुरक्षित सुरंगों को बनाते हैं, तो आपके सभी इंटरनेट ट्रैफ़िक को एन्क्रिप्ट किया जाता है और इस प्रक्रिया में प्रोटोकॉल द्वारा दूर छिपा दिया जाता है; आपके ISP, सरकार या किसी अन्य तीसरे पक्ष को यह बताने की अनुमति नहीं है कि आप इंटरनेट पर क्या करते हैं.

यहां कुछ ऐसे कारकों के बारे में बताया गया है जो आपको वीपीएन में देखने चाहिए जो आपकी गोपनीयता की रक्षा करेंगे:

- शून्य लॉग नीति (गतिविधि लॉग नहीं रखता है)

- कम से कम एईएस 256 बिट एन्क्रिप्शन स्तर प्रदान करता है

- OpenVPN प्रोटोकॉल प्रदान करता है

- साझा आईपी प्रदान करता है’रों

- सर्वर दुनिया भर में फैल गया है

- अनाम भुगतान विकल्प उपलब्ध हैं

- वीपीएन सेवा इंटरनेट के अनुकूल स्थान पर आधारित है

टॉर (प्याज राउटर)

Tor एक सॉफ्टवेयर का उपयोग करने के लिए स्वतंत्र है जो आपके इंटरनेट ट्रैफ़िक को एन्क्रिप्ट करने और आपको इंटरनेट पर गुमनाम रखने के लिए डिज़ाइन किया गया है। मूल रूप से द ऑनियन राउटर के नाम से जाना जाने वाला टॉर इसका संक्षिप्त नाम बन गया और अब इसे दुनिया भर में इसी नाम से जाना जाता है.

टॉर आपको अपने नेटवर्क के सर्वर (स्वैच्छिक रूप से संचालित) पर बेतरतीब ढंग से चयनित नोड्स की एक श्रृंखला से कनेक्ट करने की अनुमति देता है और नोड से गुजरने पर हर बार आपके सभी इंटरनेट ट्रैफ़िक को एन्क्रिप्ट करता है। हालाँकि प्रत्येक नोड जानता है कि कौन किससे जुड़ा है और कौन किससे जुड़ता है, पूरे सर्किट (मार्ग) को कोई नहीं जानता है.

चूंकि टॉर मुफ्त है, इसलिए यह ऑनलाइन निगरानी के खिलाफ आपकी गोपनीयता को संरक्षित करने और अनाम बनने के लिए एक तत्काल समाधान प्रदान करता है। हालांकि, टोर की एक बड़ी खामी सर्किट में अपनी अंतिम कड़ी में है (निकास नोड)। जैसा कि स्वयंसेवकों द्वारा नोड्स का संचालन किया जाता है, एग्ज़िट नोड्स चलाने वाले लोग जांच के दायरे में आते हैं यदि कुछ भी उनके नोड के माध्यम से अवैध गुजरता है (जैसे कि अनुमानित मूल्य).

इससे टो पर सार्वजनिक निकास नोड खोजने की समस्या होती है क्योंकि वे सीमित मात्रा में उपलब्ध हैं। साथ ही, विभिन्न राष्ट्रों की सरकारें, जैसे कि चीन’s, ने इन निकास नोड्स का उपयोग उपयोगकर्ताओं की निगरानी के लिए किया है और इन नोड्स को अवरुद्ध किया है। इसी तरह, टॉर को पी 2 पी फाइल शेयरिंग या टोरेंट का उपयोग नहीं करना चाहिए। इसलिए यदि आप अपनी गोपनीयता को महत्व देते हैं और एग्जिट नोड्स खोजने के साथ धैर्य रख सकते हैं, तो टॉर आपकी गोपनीयता को संरक्षित करने का सबसे अच्छा साधन है.

फ्री ओपन सोर्स सॉफ्टवेयर (FOSS)

नि: शुल्क ओपन सोर्स सॉफ्टवेयर (FOSS) का उपयोग तकनीकी कंपनियों पर NSA के बढ़ते प्रभाव और उनके सॉफ्टवेयर और कार्यक्रमों के लिए बैकसाइड बनाने के लिए मजबूर करने के लिए आता है। FOSS सभी को सुरक्षित कोड देखने और उनकी जांच करने की अनुमति देता है; प्रोग्रामर को ओपन सोर्स सॉफ्टवेयर बनाने की अनुमति देना जो छेड़छाड़ करना मुश्किल हो.

फ्री ओपन सोर्स सॉफ्टवेयर सरकारी खुफिया एजेंसियों के सॉफ्टवेयर में दखल देने और उसके बचाव को कमजोर करने के जोखिम को कम करता है। इन वर्षों में, एनएसए को ऑनलाइन सुरक्षा सॉफ्टवेयर के साथ फिडेल करने और कार्यक्रम तक पहुंच प्राप्त करने के लिए उनकी सुरक्षा में बाधा उत्पन्न करने की सूचना मिली है.

यह ठीक यही कारण है कि आपको यूएस या यूके में बने सॉफ्टवेयर से बचना चाहिए, क्योंकि डेवलपर्स आसानी से एनएसए और एक जैसे से प्रभावित हो सकते हैं। यह अनुशंसा की जाती है कि आप अधिक बार FOSS का उपयोग करते हैं और यदि आप इसे लिनक्स जैसे खुले स्रोत ऑपरेटिंग सिस्टम के साथ जोड़ते हैं, तो आप अपनी गोपनीयता को सुरक्षित कर सकते हैं और सरकारी एजेंसियों के किसी भी जोखिम को कार्यक्रमों से छेड़छाड़ से कम कर सकते हैं.

अपने ऑनलाइन भुगतान सुरक्षित करने के लिए उपकरण

अब यदि आप किसी ऐसे व्यक्ति हैं जो अक्सर ऑनलाइन दुकानें करता है, तो आपको पता होना चाहिए कि साइबर हमलों के अधिकांश मामले आपकी वित्तीय जानकारी तक पहुंचने के प्रयास में किए जाते हैं। McAfee की एक रिपोर्ट के अनुसार, 2014 में वैश्विक अर्थव्यवस्था को कुल वित्तीय नुकसान $ 575 बिलियन तक पहुंचने का अनुमान था.

इस आंकड़े के आधार पर, आपको अपनी ऑनलाइन गोपनीयता सुरक्षित करनी चाहिए, खासकर ऑनलाइन भुगतान और लेनदेन करते समय। यहां कुछ उपकरण दिए गए हैं जिनका उपयोग आप अपने ऑनलाइन भुगतान को सुरक्षित करने के लिए कर सकते हैं.

- अनाम भुगतान विधियों का उपयोग करें (जैसे BitCoin)

- प्रीपेड क्रेडिट कार्ड का उपयोग करें

- क्रिप्टो – मुद्राओं का उपयोग करें

- स्थानीय खरीद के लिए नकदी के साथ खरीदें

BitCoin

BitCoin isa क्रांतिकारी भुगतान प्रणाली जो आपको गुमनाम भुगतान करने की अनुमति देती है। 2008 में विकसित और 2009 में सतोशी नाकामोटो द्वारा एक ओपन सोर्स सॉफ्टवेयर के रूप में जारी किया गया, जो बिटकॉइन को इतना सुरक्षित बनाता है कि उसे काम करने के लिए बिचौलिया या नियंत्रित संगठन (जैसे केंद्रीय बैंक) की आवश्यकता नहीं होती है.

बिटकॉइन संभवतः सबसे लोकप्रिय क्रिप्टो मुद्राओं में से एक है जो वर्तमान में उपयोग में है। कई ई-कॉमर्स वेबसाइट, वीपीएन प्रदाता और अन्य सेवाएं बिटकॉइन के माध्यम से भुगतान स्वीकार करती हैं। बिटकॉइन के पीछे मूल तंत्र सहकर्मी प्रौद्योगिकियों जैसे बिटटोरेंट के लिए सहकर्मी के समान है.

बिटकॉइन के साथ भुगतान करते समय पूरी गुमनामी सुनिश्चित करने के लिए, इन चरणों का पालन करें:

- एक छद्म, डिस्पोजेबल खाता (ईमेल पता, नाम, आदि) बनाएं जो आपकी वास्तविक पहचान को प्रकट नहीं करता है.

- खरीदारी करते समय हमेशा नए बिटकॉइन पते (वॉलेट) का उपयोग करें। यह सुनिश्चित करेगा कि वित्तीय लेन-देन का पता नहीं लगाया जा सकता है.

- बिटकॉइन विवरण भरते समय, अपना वास्तविक नाम, फोन नंबर, पता और अन्य व्यक्तिगत जानकारी कभी भी प्रकट न करें.

- यदि आप स्वचालित एक्सचेंजों (जैसे CoinBase) से बिटकॉइन खरीदते हैं, तो उन्हें वास्तविक विश्व पहचान प्रकट करने की आवश्यकता हो सकती है। हालांकि, मिक्सर सेवाओं (जैसे कि साझा सिक्का) के साथ, आप अपनी बिटकॉइन खरीद को समाप्त करके पूरी गुमनामी सुनिश्चित कर सकते हैं। हालाँकि, यह विधि नि: शुल्क नहीं है, लेकिन मिक्सर सेवाएं आपके बिटकॉइन को अन्य उपयोगकर्ताओं के साथ स्वैप करके अनाम बनाती हैं; आपके लिए वापस पता लगाया जाना मुश्किल है.

प्रीपेड क्रेडिट कार्ड

अपने ऑनलाइन भुगतान को सुरक्षित रखने का एक और तरीका प्रीपेड क्रेडिट कार्ड के उपयोग के माध्यम से है। यद्यपि यह विधि स्थान पर निर्भर हो सकती है, आप इसका उपयोग उपहार कार्ड खरीदने के लिए काउंटर पर कर सकते हैं और फिर बिटकॉइन जैसी क्रिप्टो मुद्राओं को खरीदने के लिए एक छद्म ईमेल पते का उपयोग कर सकते हैं। यह विधि खरीदारी करते समय पूरी गुमनामी सुनिश्चित करती है और सुरक्षित ऑनलाइन लेनदेन की गारंटी भी देती है.

क्रिप्टोकरेंसी

आज, 660 से अधिक विभिन्न क्रिप्टो मुद्राएं हैं जो ऑनलाइन बाजार में व्यापार के लिए उपलब्ध हैं। बिटकॉइन निस्संदेह उन सभी का सबसे अधिक उपयोग किया जाता है और सबसे लोकप्रिय भी। हालांकि, बिटकॉइन के अलावा, आप अन्य क्रिप्टो मुद्राओं का उपयोग करके अपने ऑनलाइन भुगतान कर सकते हैं। इनमें से कुछ में औरोराकोइन, डिजिटलनोट, डैश, एनएक्सटी, एमरकोइन और कई शामिल हैं.

आभाषी दुनिया

आप वर्चुअल मशीनों का उपयोग करके इंटरनेट पर पहुंच या इंटरनेट पर कुछ कार्यों को व्यवस्थित करके अपनी ऑनलाइन सुरक्षा को बढ़ावा दे सकते हैं। कंप्यूटिंग की दुनिया में, वर्चुअल मशीन प्रोग्राम या सॉफ्टवेयर हैं जो एक विशेष कंप्यूटर सिस्टम का अनुकरण करते हैं.

यह एक हार्ड डिस्क का अनुकरण करके प्राप्त किया जाता है जिस पर एक ऑपरेटिंग सिस्टम स्थापित होता है, जबकि पृष्ठभूमि में आपका सामान्य ओएस प्रभावी रूप से कंप्यूटर सिस्टम का अनुकरण करता है। तो संक्षेप में, यह’अपने मानक OS के शीर्ष पर एक नया OS चलाने जैसा है। कुछ लोकप्रिय वर्चुअल मशीनों में VMWare Player, VirtualBox, Parallels, QEMU और Windows Virtual PC शामिल हैं.

यह वर्चुअल मशीनों को इंटरनेट पर आपकी गोपनीयता की रक्षा करने के लिए एक उत्कृष्ट उपकरण बनाता है। आभासी मशीनों द्वारा पकड़े गए दुर्भावनापूर्ण खतरे मेजबान कंप्यूटर को संक्रमित या घुसपैठ होने से बचाते हैं। हालाँकि, वर्चुअल मशीनें आपके सिस्टम को धीमा कर सकती हैं क्योंकि एक OS को दूसरे OS के ऊपर चलाने के लिए अधिक प्रोसेसिंग पावर की आवश्यकता होगी.

डीएनएस & आईपी लीक टेस्ट

अब अगर आप एक वीपीएन की तरह अपने आईपी पते को छिपाने के लिए गोपनीयता उपकरण का उपयोग कर रहे हैं, तो अभी भी संभावना है कि आपके आईपी पते और डीएनएस को लीक किया जा सकता है। अपने DNS ट्रैफ़िक का पता लगाने के लिए या IP लीक हो रही है, आप DNSLeakTest.com, Whatsmyip.org और DNSleak.com जैसे मुफ़्त टूल का उपयोग कर सकते हैं.

यदि परीक्षण के परिणाम आपके गोपनीयता सॉफ़्टवेयर (वीपीएन) के डीएनएस और आईपी को दिखाते हैं तो आपके पास कोई लीक नहीं है। हालाँकि, यदि आपको अपने ISP का DNS और IP पता दिखाया जा रहा है तो आपके पास एक रिसाव है। इसका अर्थ है कि आपके ट्रैफ़िक की निगरानी करने वाला कोई भी व्यक्ति इन DNS और IP लीक के कारण इसे वापस आपको ट्रेस कर सकता है.

इस समस्या को ठीक करने के लिए, DNSLeakTest.com ने निम्नलिखित चरणों को रेखांकित किया है:

- अपने गोपनीयता सॉफ़्टवेयर (वीपीएन) से कनेक्ट करने से पहले, डीएचसीपी का उपयोग करते हुए अपने स्थिर आईपी पते के गुणों को सेट करें.

- एक बार कनेक्ट होने के बाद, सभी DNS सेटिंग्स को हटा दें.

- एक बार जब आप डिस्कनेक्ट हो जाते हैं, तो मूल स्थिर DNS सर्वर या DHCP पर वापस जाएं.

ये कुछ बुनियादी कदम हैं जो DNS लीक को ठीक करने में आपकी मदद कर सकते हैं। ऐसे प्रोग्राम उपलब्ध हैं जो इन चरणों को स्वचालित रूप से आरंभ कर सकते हैं और DNS लीक को ठीक कर सकते हैं। अन्यथा, आप मैन्युअल रूप से DNS सेटिंग्स को साफ़ कर सकते हैं और DNS लीक की समस्या को ठीक कर सकते हैं.

वेब ब्राउज़र एक्सटेंशन

वेब ब्राउज़र से उत्पन्न होने वाली आपकी ऑनलाइन गोपनीयता की सुरक्षा के लिए, आपके निपटान में विभिन्न ब्राउज़र एक्सटेंशन और टूल उपलब्ध हैं। ये उपकरण कुकी अवरोधक एक्सटेंशन, वीपीएन एक्सटेंशन, HTTPS से लेकर उन कार्यक्रमों तक हैं, जो आपके ब्राउज़िंग इतिहास को सुरक्षित रखने में आपकी सहायता करेंगे.

वीपीएन एक्सटेंशन

कुछ मुट्ठी भर वीपीएन प्रदाता हैं जो अपने स्वयं के वेब ब्राउज़र एक्सटेंशन प्रदान करते हैं। होला, ज़ेनमेट, और टनलबियर की पसंद से, ये प्रदाता आपको इन एक्सटेंशनों का उपयोग करके अपने स्वयं के सर्वर के माध्यम से इसे एन्क्रिप्ट करने और इसे टनलिंग करके अपने वेब ब्राउज़िंग को सुरक्षित करने की अनुमति देते हैं। इन एक्सटेंशनों में से अधिकांश का उपयोग करने के लिए स्वतंत्र हैं, लेकिन उनमें से कुछ के पास एक निश्चित समय अवधि में उपयोग किए जाने वाले डेटा की मात्रा है.

Ghostery

Google Chrome, मोज़िला फ़ायरफ़ॉक्स, सफारी और ओपेरा पर उपलब्ध एक मुफ्त वेब ब्राउज़र एक्सटेंशन, घोस्टरी आपको पृष्ठभूमि में काम कर रहे सभी छिपे हुए ट्रैकिंग तकनीकों को देखने की अनुमति देता है। घोस्टरी के साथ, आप कुकीज़, टैग, बीकॉन्स, वेब पब्लिशर्स, पिक्सल और अन्य वेब ट्रैकिंग टूल ब्लॉक कर सकते हैं.

ऐडब्लॉक प्लस

यह एक ब्राउज़र एक्सटेंशन होना चाहिए क्योंकि AdBlock Plus सभी प्रकार के विज्ञापनों (भुगतान किए गए) को ब्लॉक करता है & नि: शुल्क)। AdBlock आपके द्वारा विभिन्न वेबसाइटों को ब्राउज़ करने, YouTube, फ़ेसबुक और अन्य सोशल मीडिया चैनलों पर विज्ञापनों को ब्लॉक करने और तीसरे पक्ष के कुकीज़ और स्क्रिप्ट को अक्षम करने वाले किसी भी विज्ञापन को रोक देगा। यद्यपि AdBlock कुछ विज्ञापनों को पारित करने की अनुमति दे सकता है, लेकिन किसी भी विज्ञापन के माध्यम से अनुमति देने से रोकने के लिए अपनी फ़िल्टर प्राथमिकताएं बदल सकता है.

गोपनीयता बैजर

गोपनीयता बेजर एक और ब्राउज़र एक्सटेंशन है जो पृष्ठभूमि को चलाने वाली तकनीकों को ट्रैक करने के लिए डिज़ाइन किया गया है। यह विज्ञापन, कुकीज, फ़िंगरप्रिंटिंग तकनीकों, ब्लॉक्स मैलवेयर और विभिन्न अन्य वेब ट्रैकिंग तकनीकों को बंद कर देता है.

हर जगह HTTPS

HTTPS एवरीवेयर भी एक नि: शुल्क वेब ब्राउज़र एक्सटेंशन है और एक होना चाहिए। फ़ायरफ़ॉक्स, क्रोम और ओपेरा के साथ संगत, HTTPS एवरीवेयर क्या करता है कि यह सुनिश्चित करता है कि आप HTTPS कनेक्शन के माध्यम से हमेशा एक वेबसाइट से कनेक्ट हों। यह आपकी वेब ब्राउज़िंग गोपनीयता की सुरक्षा करता है क्योंकि आपका वेब ट्रैफ़िक एन्क्रिप्टेड कनेक्शन से होकर गुजरता है.

डिस्कनेक्ट

डिस्कनेक्ट एक उत्कृष्ट छोटा उपकरण है जो घोस्टरी के समान काम करता है। यह आपको सभी वेब ट्रैकिंग तकनीकों को ब्लॉक करने, मैलवेयर को ब्लॉक करने और आपकी वेब खोजों को निजी रखने की अनुमति देगा। डिस्कनेक्ट का प्रीमियम संस्करण एक वीपीएन सेवा, मल्टी-डिवाइस संगतता (एक साथ 3 डिवाइस) प्रदान करता है, और डेस्कटॉप और मोबाइल पर काम करता है.

NoScript

कई स्क्रिप्ट हैं जो आपके वेब ब्राउज़र (मुख्य रूप से जावास्क्रिप्ट) पर पृष्ठभूमि में चल रही हैं। ये स्क्रिप्ट आपके बारे में पहचान योग्य जानकारी को लीक कर सकती हैं। NoScript एक शक्तिशाली टूल है जो आपको अपने वेब ब्राउज़र पर चलने वाली स्क्रिप्ट्स पर नियंत्रण प्रदान कर सकता है। हालाँकि, NoScript किसी ऐसे व्यक्ति के लिए नहीं है जो टेक-सेवी नहीं है। इसके लिए तकनीकी ज्ञान और कुछ लिपियों को रोकने में शामिल जोखिमों की समझ की आवश्यकता होती है.

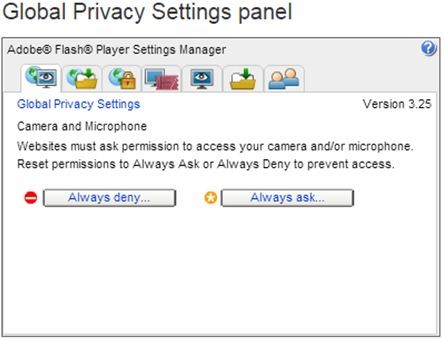

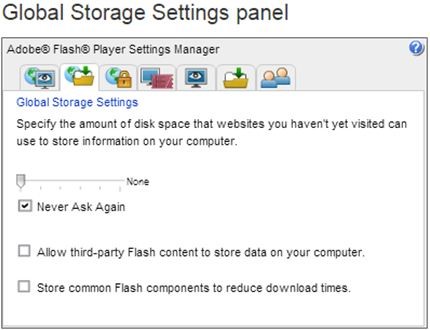

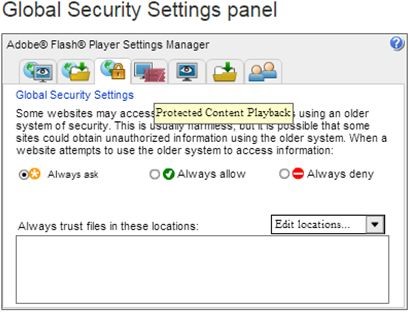

BetterPrivacy

सामान्य कुकीज़ के अलावा, कुछ वेबसाइट आपकी गतिविधि पर नज़र रखने के लिए LSO (लोकल शेयर्ड ऑब्जेक्ट्स) चलाती हैं। LSO आमतौर पर के रूप में जाना जाता है ‘फ्लैश कुकीज़’. आप फ्लैश को कॉन्फ़िगर कर सकते हैं और सभी एलएसओ को ब्लॉक कर सकते हैं। हालांकि, इसका मतलब होगा कि फ़्लैश सामग्री को तोड़ना – जो समस्याग्रस्त हो सकता है। यह वह जगह है जहां BetterP गोपनीयता एक्सटेंशन का उपयोग करना सहायक होता है क्योंकि यह इन फ़्लैश कुकीज़ को ब्लॉक करता है और आपको LSOs का प्रबंधन करने की अनुमति देता है.

सुरक्षित खोज इंजन डॉन’टी ट्रैक

कई वेब ब्राउज़िंग खतरों के बीच, आखिरी चीज जो आपको चिंता करने की ज़रूरत है वह है विभिन्न खोज इंजन आपकी सभी खोज जानकारी संग्रहीत करते हैं। लोकप्रिय खोज इंजन, Google और याहू, आपके आईपी पते, खोज शब्द क्वेरी, खोज की तिथि और समय (क्वेरी) के रूप में जानकारी संग्रहीत करते हैं, और कुकी आईडी का उपयोग करके आपके कंप्यूटर पर खोज का पता लगाते हैं।.

अधिकांश खोज इंजन आपके पिछले खोज प्रश्नों और आपके द्वारा पोस्ट किए गए पोस्ट को भी मिलाते हैं ‘पसंद’ सोशल मीडिया पर आपको यथासंभव सर्वोत्तम खोज परिणाम लाने के लिए। यह क्या है’के रूप में जाना जाता है ‘फिल्टर बुलबुला’ जहां खोज इंजन आपको प्रोफाइल करता है और परिणाम आपके हितों के करीब लाता है; बदले में परिणाम कम हो सकते हैं जिसमें विचारों और विचारों का एक वैकल्पिक बिंदु हो सकता है.

यह वह जगह है जहां आपको खोज इंजन का उपयोग करना चाहिए जो आपको ट्रैक नहीं करता है और आपको निष्पक्ष खोज परिणाम प्रदान करता है। इन सुरक्षित खोज इंजनों में से कुछ निम्नलिखित हैं:

DuckDuckGo

वर्तमान में सबसे अच्छा वैकल्पिक खोज इंजनों में से एक है। DuckDuckGo के साथ, आपकी खोज क्वेरी अनाम हैं और ट्रैक नहीं की जाती हैं। हालाँकि, DuckDuckGo कहता है कि उसे कोर्ट के आदेशों का पालन करना है और यदि पूछा जाए तो उपयोगकर्ता डेटा साझा करना होगा। लेकिन चूंकि यह आपके खोज प्रश्नों को ट्रैक नहीं करता है, इसलिए isn’टी संभावित रूप से खतरनाक है जिसे दूर दिया जा सकता है.

YaCy

यदि आप अपनी गोपनीयता बनाए रखने वाले खोज इंजनों पर भरोसा नहीं करते हैं तो आप YaCy का उपयोग कर सकते हैं जो कि पीयर-टू-पीयर तकनीक पर निर्भर करता है। YaCy आपके खोज शब्दों को संग्रहीत नहीं करता है या कुकी आईडी का उपयोग नहीं करता है, इसके बजाय एक वैश्विक सहकर्मी नेटवर्क का उपयोग करने के बजाय यह अनुक्रमणिका वेब पृष्ठों से सर्वोत्तम परिणाम प्रदान करता है.

पृष्ठ प्रारंभ करें

यह एक और सुरक्षित खोज इंजन है जो आपकी खोजों के बारे में जानकारी संग्रहीत नहीं करने, कुकी आईडी का उपयोग करने, या अपनी व्यक्तिगत जानकारी को तीसरे पक्ष को भेजने का वादा करता है.

Gibiru

जिबिरू क्या Google खोज परिणामों का उपयोग करता है लेकिन प्रॉक्सी सर्वर का उपयोग करके खोज शब्द को अलग करके आपके आईपी पते (पहचान) को गुमनाम रखता है। यह खोज करने के कुछ सेकंड के भीतर सभी रिकॉर्ड को भी हटा देता है.

ईमेल एन्क्रिप्शन उपकरण

सरकारों की बढ़ती घुसपैठ और डेटा प्रतिधारण कानूनों के कार्यान्वयन ने हमारे ईमेलों को गोपनीयता भंग करने के लिए अतिसंवेदनशील बना दिया है। अधिकांश ईमेल सेवाओं ने SSL एन्क्रिप्शन को अपनी ईमेल सेवाओं में शामिल कर लिया है। हालाँकि, इन ईमेल प्रदाताओं (Google) के लिए SSL का कोई उपयोग नहीं है & Microsoft) आपकी जानकारी सरकारी एजेंसियों (NSA) को भेज रहा है.

ईमेल पर आपकी गोपनीयता हासिल करने का उत्तर एंड-टू-एंड ईमेल एन्क्रिप्शन में है। ऐसे विभिन्न उपकरण हैं जिनका उपयोग आप अपने ईमेल को सुरक्षित करने के लिए कर सकते हैं। यहां ईमेल एन्क्रिप्शन टूल का उपयोग करने के लिए सबसे अच्छा और आसान कुछ हैं.

* ध्यान दें कि ये एन्क्रिप्शन उपकरण आपके ईमेल के प्रत्येक पहलू को नहीं छिपाते हैं। प्रेषक और रिसीवर का ईमेल पता, विषय पंक्ति, और तारीख & ईमेल का समय अभी भी दिखाई दे रहा है। एन्क्रिप्ट की गई एकमात्र सामग्री संदेश और उसके अनुलग्नकों का मुख्य भाग है.

- GNU गोपनीयता गार्ड

- सुंदर अच्छा गोपनीयता (PGP)

- Infoencrypt

- GPGTools

- GPG4Win

- एचपी सिक्योरमेल

- Proofpoint

- EdgeWave

- Cryptzone

- Mailvelope

- DataMotion

- Sendinc

- enlocked

वीओआईपी वार्तालापों को सुरक्षित करने के लिए उपकरण

विभिन्न साइबर हमलों के प्रकाश में, आप वीओआईपी सेवाओं के माध्यम से गोपनीयता भंग होने की चपेट में हैं। वीओआईपी खतरों के खिलाफ अपनी गोपनीयता की रक्षा करने के लिए, जिसे हमने पहले हाइलाइट किया था, आपको एंड-टू-एंड एन्क्रिप्शन के साथ वीओआईपी सेवाओं का उपयोग करना चाहिए। इनमें से कुछ उपकरण शामिल हैं:

- RedPhone: यह एंड्रॉइड डिवाइस में उपलब्ध ओपन सोर्स सॉफ्टवेयर है और उपयोग करने के लिए स्वतंत्र है। RedPhone वीओआईपी सेवाओं पर एंड-टू-एंड एन्क्रिप्शन प्रदान करता है, जिससे आप अपने सभी कॉल को एन्क्रिप्ट कर सकते हैं.

- सिग्नल: यह मुफ़्त और खुला स्रोत सॉफ़्टवेयर है लेकिन iOS उपकरणों के लिए डिज़ाइन किया गया है। सिग्नल उन्हीं निर्माताओं द्वारा विकसित किया गया है जिन्होंने रेडफोन बनाया था। यह आपको अपने वॉयस कॉल और टेक्स्ट संदेशों को भी एन्क्रिप्ट करने की अनुमति देता है.

- Jitsi: आप Jitsi के साथ Skype को आसानी से स्थानापन्न कर सकते हैं क्योंकि यह कॉल, वीडियो कॉन्फ्रेंस, फ़ाइल ट्रांसफ़र और चैट जैसी सभी फ़ंक्शंस की अनुमति देता है। हालाँकि, Jitsi ZRTP के साथ आपकी सभी वार्तालापों और वीओआईपी गतिविधियों को एन्क्रिप्ट करता है.

- Tox: यह आपके वीओआईपी वार्तालापों को सुरक्षित करने के लिए सॉफ़्टवेयर का उपयोग करने के लिए एक और मुफ़्त है। Skype की तरह, Tox आपको मुफ्त कॉल करने, संदेश भेजने, फ़ाइलें स्थानांतरित करने और वीडियो कॉन्फ्रेंस होस्ट करने की अनुमति देता है। हालाँकि, Tox पर कॉल Tox – to – Tox के लिए है.

- शांत मंडल: यह एक पूर्ण सूट है जहां आप सभी प्रकार की वार्तालापों को एन्क्रिप्ट कर सकते हैं। इस सूट के भीतर साइलेंट फोन नाम का फीचर है। यह आपकी आवाज और पाठ आधारित वार्तालापों को iOS और Android उपकरणों पर सुरक्षित रखने में मदद करता है। पहले, यह साइलेंट आइज़ (विंडोज पर एक वीओआईपी सेवाएं) भी प्रदान करता था, लेकिन अब यह सेवा बंद कर दी गई है.

त्वरित संदेश सुरक्षित करने के लिए उपकरण

जिन उपकरणों का उल्लेख हमने आपके वीओआईपी वार्तालापों को सुरक्षित करने के लिए किया है, वे आपके त्वरित संदेशों के लिए सुरक्षा प्रदान करते हैं। इन उपकरणों के अलावा, कुछ समर्पित ऐप्स और प्रोग्राम हैं जो त्वरित संदेशों पर आपकी गोपनीयता को सुरक्षित रखने के लिए डिज़ाइन किए गए हैं। इनमें से कुछ में शामिल हैं:

- पिजिन + ओटीआर प्लगइन: यह एक ओपन सोर्स IM क्लाइंट है जिसका उपयोग Google टॉक, याहू, एमएसएन और कई अन्य चैट सेवाओं के साथ किया जा सकता है। OTR प्लगइन एक ऐड-ऑन है और आगे की गोपनीयता के साथ एंड-टू-एंड एन्क्रिप्शन की अनुमति देता है। यह आपके सभी संदेशों को सुरक्षित करता है और आपके सभी वार्तालापों को एन्क्रिप्ट करता है.

- Gliph: अपने संदेशों की सुरक्षा के लिए सबसे अच्छे उपकरणों में से एक, ग्लिप आपको अपनी पहचान को छद्म नाम से बदलने और फिर से वापस स्विच करने की अनुमति देता है। एक और विशेषता जो ग्लिप को अलग करती है वह है इसकी ‘वास्तविक हटाएँ’ विकल्प, क्या आप अपने संदेश को प्रेषक से हटा सकते हैं’एस और रिसीवर’उपकरणों के साथ ही Gliph से’सर्वर.

- एडियम + ओटीआर प्लगइन: Adium भी एक स्वतंत्र और खुला स्रोत IM क्लाइंट है, लेकिन विशेष रूप से iOS उपकरणों के लिए। ओटीआर प्लगइन निर्मित में आता है जिसमें एडियम आपके त्वरित संदेशों को एन्क्रिप्ट करने की अनुमति देता है.

- Chatsecure: यह सभी प्रमुख प्लेटफार्मों पर संगत है और लगभग सभी आईएम सेवाओं के साथ काम करता है। Chatsecure में OTR अंतर्निहित है और आपके संदेशों को किसी भी गोपनीयता भंग होने से बचाता है.

- तार: यह Android, iOS और Windows उपकरणों पर संगत है। टेलीग्राम आपके सभी संदेशों को सुरक्षित करने के लिए एंड-टू-एंड एन्क्रिप्शन प्रदान करता है। टेलीग्राम आपके संदेशों को अपने सर्वर पर संग्रहीत नहीं करता है और इसमें एक सुविधा है जहां यह संदेश को प्रेषक से हटा सकता है’एस और रिसीवर’एक साथ डिवाइस; अपनी बातचीत का कोई निशान नहीं छोड़ रहा है.

- TextSecure: विशेष रूप से एंड्रॉइड के लिए डिज़ाइन किया गया, TextSecure आपके एंड्रॉइड डिवाइस में डिफ़ॉल्ट टेक्स्ट ऐप को बदल देता है और आपके सभी संदेशों को एन्क्रिप्ट करता है। यह एक उत्कृष्ट उपकरण है क्योंकि आपके संदेश चोरी हो जाएंगे भले ही आपका फोन चोरी हो जाए.

सभी गोपनीयता खतरों और विभिन्न सरकारों के बढ़ते हस्तक्षेप के प्रकाश में, यह डेटा एन्क्रिप्शन है जो आपको अपनी निजी जानकारी को सुरक्षित रखने की अनुमति देता है। कई उपकरण जो हमने ऊपर सूचीबद्ध किए हैं, वे आपके डेटा को गोपनीयता आक्रमणकारियों के हाथों में डालने से छिपाने के लिए एन्क्रिप्शन का उपयोग करते हैं.

एन्क्रिप्शन क्या है?

आपको इसकी कई परिभाषाएँ मिलेंगी ‘एन्क्रिप्शन’ इंटरनेट पर। कुछ ने इसे डेटा को गुप्त कोड में अनुवाद करने के तरीके के रूप में परिभाषित किया है, जबकि अन्य ने इसे डेटा के रूप में सिफरटेक्स्ट में बदल दिया है जिसे अधिकृत दलों को छोड़कर किसी के द्वारा पढ़ा नहीं जा सकता है।.

हालाँकि, इसे सीधे शब्दों में कहें, एन्क्रिप्शन एक ऐसा तरीका है जिसके द्वारा आपके संदेश, फ़ाइलें और अन्य जानकारी को स्क्रैम्बल किया जाता है, किसी को भी जानकारी की सामग्री को देखने की अनुमति नहीं देता है जब तक कि उनके पास डेटा को अनचाहे करने के लिए सही एन्क्रिप्शन कुंजी न हो.

एन्क्रिप्शन काम कैसे करता है?

जैसे परिभाषा इसे डालती है, डेटा एन्क्रिप्शन आपके डेटा को स्क्रैम्बल करता है और एन्क्रिप्शन एल्गोरिदम का उपयोग करते हुए, यह प्लेनटेक्स्ट को सिफरटेक्स्ट में अनुवाद करता है। एन्क्रिप्ट किए गए डेटा को किसी के द्वारा समझा या पढ़ा नहीं जा सकता जब तक कि उनके पास डेटा को डिक्रिप्ट करने के लिए एन्क्रिप्शन कुंजी न हो.

संदेश को एन्क्रिप्ट करने के लिए यह कैसा दिखता है, यह प्रदर्शित करने के लिए, हमने निम्नलिखित संदेश वाले ईमेल को एन्क्रिप्ट करने के लिए PGP सॉफ्टवेयर का उपयोग किया:

जब इसे पीजीपी द्वारा एन्क्रिप्ट किया गया था, तो यह वही है जो किसी ने देखा होगा कि वे हमारे संदेश को बाधित करते हैं:

एन्क्रिप्शन एल्गोरिदम के विभिन्न प्रकार

जब आप एन्क्रिप्शन में थोड़ी गहराई खोदते हैं, तो पृष्ठभूमि में जो जाता है वह यह है कि विभिन्न एल्गोरिदम हैं जो आपके डेटा को एन्क्रिप्ट करने के लिए काम कर रहे हैं। इन वर्षों में विभिन्न एन्क्रिप्शन एल्गोरिदम हैं, जिनमें से प्रत्येक अपनी विशेष एन्क्रिप्शन कुंजी लंबाई, सुरक्षा के स्तर और अन्य सुविधाओं के साथ है.

- ट्रिपल डेस: डेटा एन्क्रिप्शन स्टैंडर्ड (डीईएस) एल्गोरिथ्म शायद सार्वजनिक रूप से बनाया गया पहला एन्क्रिप्शन एन्क्रिप्शन था। यह हैकर्स के लिए दरार करने के लिए अपेक्षाकृत कमजोर और आसान था। डेस को बदलने के लिए, ट्रिपल डेस को पेश किया गया था जिसमें 56 बिट के तीन व्यक्तिगत कुंजी का उपयोग किया गया था। अब धीरे-धीरे अन्य एन्क्रिप्शन एल्गोरिदम द्वारा प्रतिस्थापित किया गया, ट्रिपल डेस वित्तीय सेवाओं द्वारा अत्यधिक उपयोग किया गया था.

- ब्लोफिश: यह सबसे लचीला एन्क्रिप्शन एल्गोरिदम में से एक है और इसे DES को बदलने के लिए भी पेश किया गया था। 64-बिट साइफर का उपयोग करते हुए, ब्लोफिश को महान गति प्रदान करने के लिए जाना जाता है और यह मुख्य रूप से आपके पासवर्ड की सुरक्षा में पाया जाता है जब आप ऑनलाइन खरीदारी करते हैं या भुगतान करते हैं.

- दो मछलियां: यह ब्लोफिश एल्गोरिथ्म का उत्तराधिकारी है और तेज गति प्रदान करने के लिए भी जाना जाता है। Twofish ने एन्क्रिप्शन कुंजियों का उपयोग 256 बिट तक किया है और इसके मुक्त स्रोत का मतलब प्रकृति है कि यह ट्रू क्रिप्टेक, GPG और PhotoEncrypt जैसे लोकप्रिय एन्क्रिप्शन सॉफ्टवेयर में पाया जाता है।.

- आरएसए: ट्रिपल डेस, ब्लोफिश और ट्वोफिश के विपरीत, आरएसए एक असममित एल्गोरिथ्म का उपयोग करता है। इसका मतलब यह है कि RSA ने 2 कुंजी का उपयोग किया, एक एन्क्रिप्शन के लिए और दूसरा एन्क्रिप्शन के लिए। यह आरएसए को अन्य एन्क्रिप्शन एल्गोरिदम की तुलना में अधिक सुरक्षित बनाता है और पीजीपी और जीपीजी जैसे लोकप्रिय सॉफ्टवेयर में पाया जाता है.

- एईएस: उन्नत एन्क्रिप्शन स्टैंडर्ड (AES) को आज का सबसे मजबूत एन्क्रिप्शन एल्गोरिथम माना जाता है’समय और अमेरिकी सरकार और अन्य अधिकारियों द्वारा भरोसा किया जाता है। 128 बिट, 192 बिट और 256 बिट से एन्क्रिप्शन कुंजी का उपयोग करके, एईएस हैकर्स से सभी प्रकार के हमलों को रोक सकता है। हालांकि जानवर बल के हमले अभी भी एईएस एन्क्रिप्शन को क्रैक कर सकते हैं, इसे प्राप्त करने के लिए भारी मात्रा में कंप्यूटर शक्ति और समय की आवश्यकता होगी.

एन्क्रिप्शन कुंजी लंबाई

हमने एन्क्रिप्शन के बारे में बात की है, यह कैसे काम करता है और कुछ लोकप्रिय एन्क्रिप्शन एल्गोरिदम आपको विभिन्न एन्क्रिप्शन टूल में मिलेंगे, लेकिन साइफर को तोड़ने में कितना समय लगता है। एन्क्रिप्शन कुंजी की लंबाई को देखकर यह पता लगाने का सबसे आसान या कठिन तरीका है.

ये शून्य और लोगों की कुल संख्या या एन्क्रिप्शन कुंजी में शामिल कच्चे नंबर हैं। इन प्रमुख लंबाई के आधार पर, सुरक्षा विशेषज्ञ प्रत्येक एन्क्रिप्शन को तोड़ने में लगने वाले कुल समय का निर्धारण करते हैं। एक विचार देने के लिए, इस पर विचार करें:

- एईएस 128 बिट एनक्रिप्ट को सफलतापूर्वक तोड़ने के लिए 3.4 × 1038 ऑपरेशन की आवश्यकता होगी.

- पृथ्वी पर सबसे तेज़ और सबसे शक्तिशाली कंप्यूटर, तियानहे -2 (चीन में स्थित), एईएस 128 बिट एन्क्रिप्शन को बल से तोड़ने के लिए लगभग एक अरब साल का 1/3 लेगा।.

- चूंकि एईएस 256 बिट 128 बिट से अधिक शक्तिशाली है, इसलिए इसे ब्रूट बल द्वारा तोड़ने के लिए 2128 गुना अधिक कंप्यूटर शक्ति की आवश्यकता होगी। अधिक सटीक, 3.31 × 1065

इन नंबरों को देखते हुए, यह एईएस 128 बिट एन्क्रिप्शन को तोड़ने के लिए बड़े पैमाने पर कंप्यूटर की शक्ति, संसाधन, और समय होगा। जबकि 128 बिट को तोड़ने में इतना समय लगता है, एईएस 256 बिट एन्क्रिप्शन को क्रैक करने से दुनिया बंद हो जाएगी। यही कारण है कि, शायद, इसे अभी तक तोड़ा नहीं गया है और अब तक का सबसे मजबूत एन्क्रिप्शन स्तर माना जाता है.

सिफर

हालांकि, डॉन’टी लगता है कि एन्क्रिप्शन कुंजी लंबाई केवल एक चीज है जो एन्क्रिप्शन ताकत निर्धारित करती है। गणितीय एल्गोरिदम जो पृष्ठभूमि में आपके डेटा को एन्क्रिप्ट करते हैं, जिन्हें सिफर कहा जाता है, किसी भी एन्क्रिप्शन की असली ताकत है.

ये मुख्य कारण या स्रोत हैं जिनके माध्यम से एन्क्रिप्शन टूट गया है। एल्गोरिथ्म में किसी भी कमजोरी या कमियों का उपयोग हैकर्स द्वारा किया जा सकता है और एन्क्रिप्ट को तोड़ने के लिए उपयोग किया जा सकता है। हमने पहले ही ऊपर कुछ सामान्य सिफर्स जैसे कि ब्लोफिश, आरएसए और एईएस के बारे में चर्चा की है.

एंड-टू-एंड एन्क्रिप्शन

पूर्ण गोपनीयता और सुरक्षा की गारंटी देने के लिए, आपको उन सेवाओं का विकल्प चुनना चाहिए जो एंड-टू-एंड एन्क्रिप्शन की पेशकश करती हैं। अंत-से-अंत एन्क्रिप्शन क्या करता है कि यह आपके सभी डेटा को आपके अंत (पीसी, लैपटॉप, राउटर, फोन, टैबलेट, गेमिंग कंसोल, आदि) पर एन्क्रिप्ट करता है और फिर इच्छित गंतव्य पर डिक्रिप्ट किया जाता है.

एंड-टू-एंड एन्क्रिप्शन की सबसे अच्छी बात यह है कि कोई बिचौलिया या कोई तीसरा पक्ष नहीं है जो पूरी प्रक्रिया के दौरान आपके डेटा तक पहुंच सकता है। कोई भी इकाई बिना अनुमति के एंड-टू-एंड एन्क्रिप्शन में आपके असुरक्षित डेटा तक नहीं पहुंच सकती है। यह वही है जो अंत-से-अंत एन्क्रिप्शन को विभिन्न साइबर खतरों से बचाने के लिए एक निरपेक्ष बनाता है.

परफेक्ट फॉरवर्ड सेक्रेसी

परफेक्ट फॉरवर्ड सेक्रेसी एक ऐसी प्रणाली है जो सुनिश्चित करती है कि आपका एन्क्रिप्शन ब्रीच होने से सुरक्षित रहे। यह प्रत्येक सत्र के लिए नई और अद्वितीय निजी एन्क्रिप्शन कुंजी बनाकर काम करता है। इस तरह से परफेक्ट फॉरवर्ड सेक्रेसी आपके डेटा को किसी एन्क्रिप्शन कुंजी के रिसाव होने की स्थिति में समझौता होने से बचाता है; प्रभाव में अन्य सत्र कुंजी की रक्षा करना.

क्या सरकार डेटा एन्क्रिप्शन का समझौता कर सकती है?

चूंकि हमने एन्क्रिप्शन के बारे में विस्तार से बात की है, इसलिए असली सवाल यह है कि क्या सरकारी एजेंसियां डेटा एन्क्रिप्शन से समझौता कर सकती हैं? एडवर्ड स्नोडेन द्वारा सामने आए तथ्यों के अनुसार, यह बहुत हद तक सही है। इसका मूल कारण NIST (राष्ट्रीय मानक और प्रौद्योगिकी संस्थान) है।.

NIST लगभग सभी डेटा एनक्रिप्ट को विकसित और प्रमाणित करता है जो वर्तमान में उपयोग में हैं। इनमें से कुछ में एईएस, आरएसए, एसएचए -1 और एसएचए -2 शामिल हैं। हालांकि, NIST के साथ समस्या यह है कि यह अलग एन्क्रिप्शन साइफर विकसित करने के लिए NSA के साथ मिलकर काम करता है। NSA सॉफ्टवेयर के साथ छेड़छाड़ करने और बैकडोर बनाने के लिए जाना जाता है; NIST की अखंडता पर सवाल उठाने के लिए हमें छोड़कर.

जीसीएचक्यू & NSA RSA एन्क्रिप्शन कुंजी को तोड़ सकता है

सरकारों द्वारा समझौता किए जा रहे एन्क्रिप्शन का एक उदाहरण एडवर्ड स्नोडेन द्वारा प्रदान की गई जानकारी से निकला था। उनकी रिपोर्टों के आधार पर, एक कोडनाम प्रोग्राम बुलाया जाता है ‘चीज़ नाम’ प्रमाणपत्रों को एकल करने के लिए इस्तेमाल किया गया था और इसे जीसीएचक्यू सुपर कंप्यूटर द्वारा क्रैक किया जा सकता है.

इसका मतलब यह है कि किसी भी प्रकार के एन्क्रिप्शन जो प्रमाणपत्रों पर निर्भर होते हैं, उन्हें सरकारी खुफिया एजेंसियों द्वारा क्रैक किया जा सकता है। इस धारणा के आधार पर, एसएसएल, टीएलएस और 1028 बिट आरएसए एन्क्रिप्शन कुंजी को एनएसए और जीसीएचक्यू द्वारा आसानी से समझौता किया जा सकता है। यही कारण है कि आपको अधिकांश सॉफ्टवेयर (मुख्य रूप से वीपीएन) में 2048 बिट और 4096 बिट आरएसए एन्क्रिप्शन मिलेगा।.

सुरक्षित प्रोटोकॉल पहेली का दूसरा टुकड़ा है जो आपकी गोपनीयता को सुरक्षित रखने और आपके डेटा को कई खतरों से बचाने में मदद करता है। वे विभिन्न डेटा एन्क्रिप्शन स्तरों के संयोजन में काम करते हैं; सुरक्षात्मक बाधाओं का गठन जो जीता’t अपनी निजता और सुरक्षा को भंग करने से अलग खतरों की अनुमति दें.

विभिन्न प्रकार के प्रोटोकॉल

विभिन्न प्रोटोकॉल हैं जो आपको अलग-अलग एन्क्रिप्शन सॉफ़्टवेयर का उपयोग करते समय दिखाई देंगे। कुछ सॉफ़्टवेयर स्वचालित रूप से सर्वश्रेष्ठ-अनुकूल प्रोटोकॉल का चयन करते हैं जबकि अन्य आपको चुनने की अनुमति देते हैं (जैसे अधिकांश वीपीएन सेवाओं में)। यहाँ सबसे अधिक देखे जाने वाले प्रोटोकॉल हैं जिन्हें आप देखेंगे:

PPTP

पॉइंट-टू-पॉइंट टनलिंग (पीपीटीपी) को आज के समय में उपयोग करने के लिए सबसे तेज और आसान प्रोटोकॉल में से एक माना जाता है। हालांकि, PPTP में कई सुरक्षा कमजोरियां हैं। यह सबसे सुरक्षित प्रोटोकॉल नहीं है और हैकर्स, सरकारी निगरानी एजेंसियों और अन्य लोगों द्वारा आसानी से इसका उल्लंघन किया जा सकता है। यही कारण है कि PPTP को ज्यादातर जियो प्रतिबंध और ऑनलाइन स्ट्रीमिंग के लिए संदर्भित किया जाता है, आपकी गोपनीयता को सुरक्षित रखने के लिए नहीं.

L2TP / IPSec

L2TP / IPSec बेहतर सुरक्षा प्रदान करता है और PPTP की तुलना में अधिक सुरक्षित माना जाता है। चूंकि L2TP ही करता है’t अपना डेटा एन्क्रिप्ट करें, आप इसे IPSec सूट के साथ देखेंगे। हालाँकि, L2TP / IPSec प्रदर्शन में बहुत धीमा है; अलग-अलग फ़ायरवॉल भी इसे स्थापित करने के लिए मुश्किल बनाते हैं, और एडवर्ड स्नोडेन के अनुसार L2TP को उसके विकास के समय NSA द्वारा जानबूझकर समझौता किया गया था.

OpenVPN

ओपनवीपीएन ओपन सोर्स सॉफ्टवेयर है और इसे सबसे सुरक्षित प्रोटोकॉल माना जाता है जिसे आप आज इस्तेमाल कर सकते हैं। यह सभी प्रमुख एन्क्रिप्शन एल्गोरिदम (ब्लोफिश, एईएस, आदि) और तेज गति के साथ उच्च सुरक्षा का समर्थन करता है। OpenVPN के ओपन सोर्स नेचर का मतलब है कि यह NSA द्वारा समझौता नहीं किया गया था। कहा गया है कि, OpenVPN को कुछ उपकरणों पर सेटअप के लिए तीसरे पक्ष के सॉफ्टवेयर की आवश्यकता होती है और इसे स्थापित करने के लिए मुश्किल हो सकता है.

SSTP

आपको SSTP प्रोटोकॉल मुख्य रूप से विंडोज प्लेटफॉर्म पर मिलेगा। मूल रूप से Microsoft द्वारा विकसित, यह पहली बार Windows Vista SP1 में देखा गया था। SSTP OpenVPN के समान सुरक्षा प्रदान करता है, लेकिन NSA और Microsoft के बीच लंबा इतिहास देखते हुए, ऐसी संभावनाएं हैं कि इससे समझौता किया जा सकता है.

IKEv2

IKEv2 अच्छी समग्र सुरक्षा प्रदान करता है और IPSec प्रोटोकॉल के समान आधार का उपयोग करता है। IKEv2 को PPTP, SSTP और L2TP / IPSec की तुलना में तेज माना जाता है और यह मुख्य रूप से विभिन्न मोबाइल ऑपरेटिंग सिस्टम (जैसे ब्लैकबेरी) में पाया जाता है। हालांकि, सभी डिवाइस IKEv2 का समर्थन नहीं करते हैं और इसका कॉन्फ़िगरेशन जटिल हो सकता है। चूंकि यह संयुक्त रूप से Microsoft और सिस्को द्वारा विकसित किया गया था, IKEv2 NSA छेड़छाड़ के लिए प्रतिरक्षा नहीं है.

कौन सा प्रोटोकॉल (और एन्क्रिप्शन) आपको उपयोग करना चाहिए?

जब आप इनमें से प्रत्येक प्रोटोकॉल के पेशेवरों और विपक्षों को ध्यान में रखते हैं, तो ऑनलाइन गोपनीयता के लिए सही संतुलन खोजना मुश्किल हो सकता है। अंतिम ऑनलाइन सुरक्षा और गुमनामी के लिए, 256 बिट एईएस एन्क्रिप्शन वाला ओपनवीपीएन प्रोटोकॉल आपका पहला और स्पष्ट विकल्प होना चाहिए.

ओपन वीपीएन की ओपन सोर्स प्रकृति और एईएस 256 बिट एन्क्रिप्शन को तोड़ने के लिए आवश्यक अपार शक्ति का मतलब है’आज आप सबसे मजबूत उपयोग कर सकते हैं। दूसरी ओर, आप L2TP / IPSec प्रोटोकॉल का उपयोग कर सकते हैं यदि OpenVPN प्रोटोकॉल का उपयोग किसी भी कारण से नहीं किया जा सकता है। L2TP / IPSec सुरक्षित कनेक्शन प्रदान करता है और विभिन्न प्रकार के उपकरणों द्वारा समर्थित है.

अब जब आप विभिन्न खतरों के बारे में जानते हैं जो आपकी ऑनलाइन गोपनीयता को भंग कर सकते हैं, तो विभिन्न उपकरण जिनका उपयोग आप अपनी गोपनीयता को रोकने के लिए कर सकते हैं, और जो एन्क्रिप्शन और प्रोटोकॉल आपको उपयोग करने चाहिए, यहाँ एक त्वरित गाइड है कि कैसे अपने वेब ब्राउज़िंग को सुरक्षित करें।.

कुकी साफ़ करें

कुकीज़ असली कारण है कि विभिन्न वेबसाइटों को पता है कि आप वेब पर क्या कर रहे हैं। वे आपके पीसी पर संग्रहीत हो जाते हैं और जानकारी के छोटे टुकड़े वेबसाइट पर भेज देते हैं। तो अगली बार जब आप उसी वेबसाइट पर जाएँ, तो वेबसाइट पर भेजा गया कुकी’सर्वर आपके सभी पिछले गतिविधियों से युक्त है.

ये कुकीज़ आपके बारे में महत्वपूर्ण जानकारी जैसे पासवर्ड, क्रेडिट कार्ड विवरण, पते, और अन्य व्यक्तिगत जानकारी संग्रहीत कर सकती हैं। यह वह जगह है जहाँ AdBlock Plus, Privacy Badger, और Ghostery जैसे ब्राउज़र एक्सटेंशन आपकी सहायता के लिए आते हैं। वे विभिन्न प्रकार के कुकीज़ की पहचान करने और उन्हें अवरुद्ध करने में मदद करते हैं। इसी तरह, फ्लैश कुकीज़ को अवरुद्ध करने और एलएसओ को प्रबंधित करने के लिए बेटरपॉइसे ब्राउज़र का उपयोग अत्यधिक उपयोगी है.

कई लोकप्रिय ब्राउज़रों के पास अब नियमित कुकीज़ संग्रहीत करने का विकल्प है, लेकिन फ़्लैश कुकीज़ अभी भी एक खतरा हैं। हालाँकि, आप फ़्लैश कुकीज़ को हटाने के लिए निम्न एप्लिकेशन का उपयोग कर सकते हैं:

- CCleaner (विंडोज और मैक ओएस पर उपलब्ध): CCleaner फ्लैश कुकीज को साफ करके आपकी गोपनीयता की रक्षा करने में मदद करता है। यह आपके सिस्टम को तेज़ बनाने में सहायता करता है और आपके सिस्टम को साफ़ करता है’s रजिस्ट्री, जो त्रुटियों और टूटी हुई सेटिंग्स के साथ बरबाद हो सकती है.

अपनी गोपनीयता को मजबूत करने के लिए ब्राउज़र एक्सटेंशन का उपयोग करें

कुकीज़ के अलावा, आपकी ऑनलाइन गोपनीयता को ऑनलाइन निगरानी, हैकर्स, स्पैमर्स और अन्य दुर्भावनापूर्ण साइबर गुंडों द्वारा समझौता किया जा सकता है। यह वह जगह है जहां वीपीएन ब्राउज़र एक्सटेंशन का उपयोग करने से आप वेबसाइटों को सुरक्षित रूप से एक्सेस कर सकते हैं और बिना किसी ट्रैक को छोड़े वेब सर्फ कर सकते हैं। वीपीएन ब्राउज़र एक्सटेंशन तब काम में आते हैं जब आप समय पर कम होते हैं लेकिन ऑनलाइन बैंकिंग का उपयोग करना चाहते हैं या ऑनलाइन खरीदारी करना चाहते हैं.

इसी तरह, AdBlock Plus आपकी ब्राउज़र स्क्रीन पर स्पैम होने से pesky विज्ञापनों को रोकता है। यह तृतीय-पक्ष विज्ञापनों को आपके बारे में व्यक्तिगत जानकारी प्राप्त करने से रोकता है या आपको जालसाज़ वेबसाइटों की ओर ले जाता है.

वेब ट्रैकिंग टेक्नोलॉजीज

वेब ट्रैकिंग तकनीकें पृष्ठभूमि में काम करती हैं और आपकी हर गतिविधि पर नजर रखती हैं। यदि आप इन ट्रैकिंग तकनीकों की पहचान करना चाहते हैं तो ब्राउजर एक्सटेंशन जैसे घोस्टरी, प्राइवेसी बैजर, डिस्कनेक्ट और नोस्क्रिप्ट बहुत उपयोगी हो सकते हैं। वे विभिन्न ट्रैकिंग टूल जैसे टैग, मैलवेयर, कुकीज, बीकन, पिक्सल, वेब पब्लिशर्स, और अन्य समान तकनीकों को ब्लॉक करते हैं.

यहां विभिन्न वेब ट्रैकिंग तकनीकें हैं जिन पर आपको विचार करना चाहिए:

- ब्राउज़र फ़िंगरप्रिंटिंग: जैसा कि हमने नीचे बताया है ‘वेब ब्राउजर धमकी’, कई नवीनतम ब्राउज़र विभिन्न तरीकों से आपके बारे में जानकारी एकत्र करते हैं ताकि आप विशिष्ट रूप से पहचाने जा सकें। जिस प्रक्रिया के माध्यम से यह हासिल किया जाता है उसे ब्राउज़र फिंगरप्रिंटिंग कहा जाता है और आप प्राइवेसी बैजर ऐड-ऑन का उपयोग करके इसे रोक सकते हैं.

- HTML वेब संग्रहण: एक वेब स्टोरेज है जो विभिन्न वेब ब्राउजर में बनाया गया है। यह कुकीज़ की तरह ही काम करता है, लेकिन इसमें अधिक स्टोरेज होता है और आप इसे मॉनिटर नहीं कर सकते हैं या इसे अपने ब्राउज़र से चुनिंदा तरीके से हटा सकते हैं। फ़ायरफ़ॉक्स और इंटरनेट एक्सप्लोरर में, आप HTML वेब स्टोरेज को बंद कर सकते हैं, लेकिन क्लिक का उपयोग करके&इस वेब संग्रहण से सामग्री निकालने के लिए स्वच्छ और बेहतर गोपनीयता एक्सटेंशन.

- ETags: इकाई टैग या ETags HTTP प्रोटोकॉल का एक हिस्सा है और आपके ब्राउज़र को मान्य करने के लिए उपयोग किया जाता है’कैश है। जब ETags को मान्य किया जाता है, तो आप एक वेबसाइट बनाते समय एक फिंगरप्रिंट बनाते हैं और इन ETags का उपयोग आपको ट्रैक करने के लिए किया जा सकता है.

- इतिहास चोरी: विभिन्न कुख्यात वेबसाइट हैं जो आपके पिछले ब्राउज़िंग इतिहास को पुनः प्राप्त कर सकती हैं। इन वेबसाइटों द्वारा नियोजित प्रक्रिया का उपयोग करना है कि वेब कैसे काम करता है। इतिहास चोरी के बारे में सबसे हानिकारक हिस्सा यह है कि इसे रोकना लगभग असंभव है। हालांकि, आप वीपीएन या टोर का उपयोग करके अपनी मूल पहचान को ट्रैक करने से रोक सकते हैं.

डॉन कि खोज इंजन का उपयोग करें’टी ट्रैक यू

कई लोकप्रिय खोज इंजन जैसे कि Google और Yahoo आपके बारे में अनमोल जानकारी संग्रहीत करते हैं जिन्हें पता लगाया जा सकता है और इससे गोपनीयता भंग हो सकती है। यह वह जगह है जहां आपको खोज इंजन का उपयोग करने की आवश्यकता होती है जो डॉन नहीं करते हैं’अपने ब्राउज़िंग को सुरक्षित करने के लिए, आपको ट्रैक नहीं किया जाएगा.

हमने इनमें से कुछ खोज इंजनों का विस्तार से उल्लेख किया है ‘गोपनीयता उपकरण’. खोज इंजन जैसे कि DuckDuckGo, StartPage, YaCy, और Gibiru आपके IP पते, खोज शब्द क्वेरी और अन्य जानकारी जैसी जानकारी संग्रहीत नहीं करते हैं.

अपने मोबाइल ब्राउजिंग को सुरक्षित बनाएं

जैसा कि हम हाथ में उपकरणों की दुनिया में उतरते हैं और स्मार्टफ़ोन पर इंटरनेट के बढ़ते उपयोग के कारण, मोबाइल ब्राउज़िंग पर अपनी गोपनीयता को सुरक्षित करना महत्वपूर्ण है। हमने जिन ब्राउज़र एक्सटेंशन का उल्लेख किया है, वे मुख्य रूप से डेस्कटॉप पर ध्यान केंद्रित करते हैं, लेकिन उनमें से कुछ आपके मोबाइल प्लेटफॉर्म पर भी काम करेंगे.

उनमें से लोकप्रिय ऐडब्लॉक प्लस है जो आपको पेसकी विज्ञापनों, ट्रैकिंग तकनीकों और अन्य दुर्भावनापूर्ण पृष्ठभूमि टूल को रोकने में मदद करेगा। यदि आपने अपने मोबाइल डिवाइस पर फ़ायरफ़ॉक्स स्थापित किया है, तो आप घोस्टरी जैसे एक्सटेंशन का भी उपयोग कर सकते हैं.

इसी तरह, विभिन्न एप्लिकेशन हैं जिन्हें आप उन्नत कुकी प्रबंधन और विभिन्न वेब ट्रैकिंग तकनीकों को अवरुद्ध करने के लिए उपयोग कर सकते हैं। निजी ब्राउजिंग और डू नॉट ट्रैक विकल्प अब विभिन्न मोबाइल ऑपरेटिंग सिस्टम पर उपलब्ध कराए जा रहे हैं, जो सकारात्मक दिशा में एक कदम है.

अपने सोशल मीडिया प्रोफाइल को सुरक्षित रखें

जब हम ब्राउज़ करते समय आपकी गोपनीयता को सुरक्षित रखने के विषय पर होते हैं, तो आपके सोशल मीडिया प्रोफाइल को सुरक्षित करने के चरणों का उल्लेख करना महत्वपूर्ण है। अपने सोशल मीडिया प्रोफाइल की सुरक्षा सुनिश्चित करने के लिए आप यहां कुछ कदम उठा सकते हैं:

- सोशल मीडिया प्रोफाइल की गोपनीयता सेटिंग्स की जाँच करें: फेसबुक और लिंक्डइन जैसे विभिन्न सोशल मीडिया नेटवर्क विभिन्न गोपनीयता सेटिंग्स प्रदान करते हैं और आपको अपनी प्रोफ़ाइल पर पोस्ट नियंत्रित और प्रबंधित करने की अनुमति देते हैं। अपनी ऑनलाइन गोपनीयता बनाए रखने के लिए इन सेटिंग्स का उपयोग करें.

- सेटअप दो कारक प्रमाणीकरण: आप हैकर्स और अन्य मजबूर ब्रेक-इन से बचाने के लिए सोशल मीडिया प्रोफाइल पर दो-कारक प्रमाणीकरण स्थापित कर सकते हैं। कुछ सोशल मीडिया नेटवर्क जैसे कि फेसबुक और ट्विटर पहले से ही यह सुविधा प्रदान करते हैं। यह सुनिश्चित करने के लिए इसका उपयोग करें कि आपकी स्वीकृति के बिना कोई भी आपके खाते तक नहीं पहुंच सकता है.

- सशक्त पासवर्ड बनाएं या पासवर्ड प्रबंधक का उपयोग करें: दो-कारक प्रमाणीकरण के अलावा, आपको मजबूत पासवर्ड बनाने या विभिन्न सामाजिक मीडिया प्रोफाइल की पासवर्ड सुरक्षा का प्रबंधन करने के लिए एक पासवर्ड प्रबंधक का उपयोग करना चाहिए.

- डॉन’t पता या बहुत अधिक व्यक्तिगत जानकारी पोस्ट करें: जैसा कि आपने देखा होगा, लोग सोशल मीडिया प्रोफाइल पर खुद की हर छोटी से छोटी डिटेल को सूचीबद्ध करते हैं। हम आपको इसके खिलाफ सलाह देंगे और सलाह देंगे कि आप अपने आप को थोड़ा विस्तार दें.

- अपने मित्र मंडली प्रबंधित करें: सोशल मीडिया आपको कई लोगों से जुड़ने की अनुमति देता है लेकिन हर किसी को आपके जीवन के हर पहलू को जानने की जरूरत नहीं है। अपने दोस्तों को प्रबंधित करें’ अलग-अलग व्यक्तियों को दिखाई देने वाली व्यक्तिगत जानकारी पर सूची और सीमाएं डालें.

- पोस्ट करने से पहले दो बार सोचें: एक बार जब आप सोशल मीडिया पर कुछ ऑनलाइन पोस्ट करते हैं, तो सुनिश्चित करें कि यह ऐसा कुछ है जो जीता है’t अपनी निजता से समझौता करें.

- निकालें, ब्लॉक का उपयोग करें, & रिपोर्ट की विशेषताएं: विभिन्न सोशल मीडिया नेटवर्क आपको अपनी प्रोफ़ाइल पर दुर्भावनापूर्ण गतिविधियों की रिपोर्ट करने, ब्लॉक करने और निकालने की अनुमति देते हैं। इन सुविधाओं का उपयोग तब करें जब आपको लगे कि कोई व्यक्ति आपको परेशान कर रहा है या आपकी गोपनीयता भंग करने की कोशिश कर रहा है.

सरकारी एजेंसियों द्वारा की जाने वाली निगरानी, अनिवार्य डेटा प्रतिधारण कानूनों के कार्यान्वयन, और साइबर अपराधियों द्वारा निरंतर खतरे, आपके ईमेल बहुत जोखिम में हैं। वर्षों में, कई उपयोगकर्ताओं ने निजी और गोपनीय डेटा खो दिया है, जब उनके ईमेल हैक या इंटरसेप्ट किए गए थे.

हमने पहले उन खतरों का उल्लेख किया है जिन्हें आप ईमेल के माध्यम से सामना कर सकते हैं। ईमेल स्पूफिंग से लेकर बदनाम ईमेल, धोखाधड़ी और ईमेल पर भेजी गई दुर्भावनापूर्ण सामग्री, यह बहुत महत्वपूर्ण है कि आप अपने ईमेल को सुरक्षित करें.

कई ईमेल सेवाओं ने आपके ईमेल को सुरक्षित करने के लिए SSL एन्क्रिप्शन को शामिल किया है। हालांकि, कुंजी एंड-टू-एंड एन्क्रिप्शन में निहित है क्योंकि यह आपके डेटा को आपके अंत में एन्क्रिप्ट करता है और इसे इच्छित गंतव्य पर डिक्रिप्ट करता है.

ईमेल एन्क्रिप्शन उपकरण का उपयोग करें

आज आपके द्वारा उपयोग किए जा सकने वाले विभिन्न अंत-टू-एंड एन्क्रिप्शन उपकरण हैं। हमने हेडिंग के तहत इनमें से कुछ टूल्स पर प्रकाश डाला है ‘ईमेल एन्क्रिप्शन उपकरण’. उन सभी में सबसे लोकप्रिय पीजीपी और जीपीजी हैं। दोनों उपकरण आपके ईमेल की सामग्री सहित सभी प्रकार के डेटा का उपयोग करने और एन्क्रिप्ट करने के लिए स्वतंत्र हैं। यहां विभिन्न ईमेल एन्क्रिप्शन टूल से हमारे शीर्ष 3 पिक्स हैं जिनका आप उपयोग कर सकते हैं:

सुंदर अच्छा गोपनीयता (PGP)

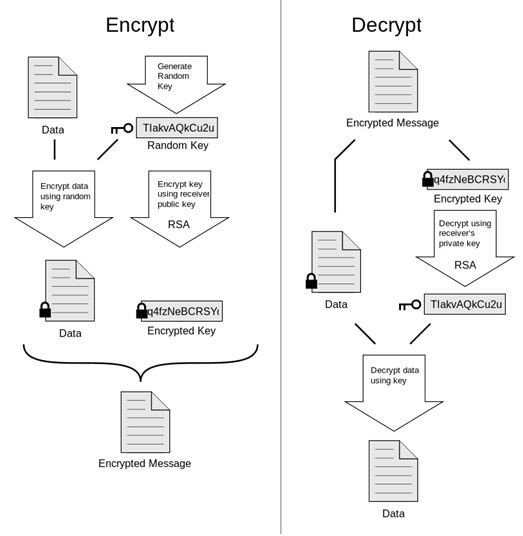

PGP या प्रिटी गुड प्राइवेसी एक ओपन सोर्स और फ्री एन्क्रिप्शन सॉफ्टवेयर है। आप इसका उपयोग सभी प्रकार की सामग्री जैसे ईमेल, पाठ संदेश, फ़ाइलें, निर्देशिका, हार्ड डिस्क विभाजन और संचार के अन्य रूपों को एन्क्रिप्ट करने के लिए कर सकते हैं। यहाँ एक सरल चित्रण है, जो बताता है कि PGP कैसे काम करता है:

GNU गोपनीयता गार्ड

GNU प्राइवेसी गार्ड या GPG PGP का अपग्रेड है और उसी OpenPGP मानक का उपयोग करता है। GPG भी सॉफ्टवेयर का उपयोग करने के लिए स्वतंत्र है और आपको अपने सभी डेटा और संचार को एन्क्रिप्ट करने की अनुमति देता है। एन्क्रिप्शन टूल की ओपन सोर्स प्रकृति इसे विभिन्न प्लेटफार्मों पर संगत बनाती है, जिसमें विंडोज, मैक और लिनक्स शामिल हैं। GPG एक कमांड लाइन इंटरफ़ेस का उपयोग करता है और तीनों प्लेटफार्मों के लिए अधिक परिष्कृत संस्करण भी प्रदान करता है.

GPG उपकरण

सभी मैक उपयोगकर्ताओं के लिए मुफ्त में एक ईमेल एन्क्रिप्शन टूल की तलाश में, GPGTools आपको बस यही प्रदान करता है। GPGTool ओपन सोर्स सॉफ्टवेयर है और इसके साथ, आप अपने Apple मेल की सुरक्षा कर सकते हैं। GPGTools में OpenPGP शामिल है, जो मैक पर आपके ईमेल को एन्क्रिप्ट या डिक्रिप्ट करने में मदद करता है, और विभिन्न साइबर खतरों से आपके ईमेल वार्तालाप की सुरक्षा करता है.

GPG4win

GPG4win एक अन्य मुफ्त ईमेल एन्क्रिप्शन टूल है, लेकिन विशेष रूप से विंडोज उपयोगकर्ताओं के लिए। GPG4win आपके ईमेल की सुरक्षा के लिए SPG / MIME के साथ OpenPGP का भी उपयोग करता है। GPG4win की सबसे अच्छी बात यह है कि इसे आमतौर पर इस्तेमाल की जाने वाली ईमेल सेवाओं के साथ आसानी से एकीकृत किया जा सकता है। तुम भी एक विशेष रूप से बुलाया GPGOL का उपयोग कर सकते हैं कि Microsoft आउटलुक ईमेल के रूप में अच्छी तरह से encrypts.

Infoencrypt

यदि आप अपने ईमेल की सामग्री को एन्क्रिप्ट करने के लिए एक वेब आधारित सेवा की तलाश कर रहे हैं, तो Infoencrypt वहां से सबसे अच्छा उपकरण है। यह उपयोग करने के लिए स्वतंत्र है और आपको अपने ईमेल को एन्क्रिप्ट करने के लिए किसी सॉफ्टवेयर डाउनलोड की आवश्यकता नहीं है.

Infoencrypt 128 बिट एईएस एन्क्रिप्शन का उपयोग करता है, जो ईमेल की सामग्री को छिपाने के लिए पर्याप्त मजबूत है। Infoencrypt का उपयोग करके डेटा एन्क्रिप्ट करने की समग्र प्रक्रिया काफी सरल है। आपको बस अपना डेटा दर्ज करना है, पासवर्ड चुनना है और अपना डेटा एन्क्रिप्ट करना है.

एक बार जब आप पर क्लिक करें ‘एन्क्रिप्ट’, आपके डेटा को कोड में एन्क्रिप्ट किया गया है। संदेश को डिक्रिप्ट करने के लिए, प्राप्तकर्ता को आपके द्वारा चुने गए पासवर्ड को दर्ज करना होगा और फिर डेटा को डिक्रिप्ट करना होगा.

माननीय उल्लेख

ऊपर बताए गए तीन ईमेल एन्क्रिप्शन टूल के अलावा, आपको मेलुवेल्ड की भी जांच करनी चाहिए। यह क्रोम और फ़ायरफ़ॉक्स के लिए वेब ब्राउज़र एक्सटेंशन का उपयोग करने के लिए स्वतंत्र है। मेलवेल्ड ओपन-टू-एंड ओपनपीजीपी एन्क्रिप्शन प्रदान करता है और इसका उपयोग सभी प्रमुख ईमेल प्लेटफार्मों (जीमेल, आउटलुक, याहू मेल और जीएमएक्स) के साथ किया जा सकता है।.

आपका ईमेल सुरक्षित करने के लिए अन्य सावधानियां

ईमेल एन्क्रिप्शन टूल संभावित सुरक्षा उल्लंघनों से आपके ईमेल को सुरक्षित करने का एक छोटा सा हिस्सा हैं। अन्य सावधानियाँ हैं जो आपको अपनी ईमेल सेवाओं को संचालित करते समय ध्यान में रखनी चाहिए.

- मजबूत पासवर्ड बनाएं: यह शायद ईमेल सुरक्षा की दिशा में सबसे बुनियादी कदम है। आपको अपने प्रत्येक खाते और डॉन के लिए मजबूत पासवर्ड बनाने चाहिए’t एक से अधिक ईमेल खातों या सोशल मीडिया प्रोफाइल के लिए एक ही पासवर्ड का उपयोग करें.

- डॉन’टी असुरक्षित लिंक पर क्लिक करें: आपको उन लिंक पर क्लिक करने से बचना चाहिए जो सुरक्षित नहीं हैं। जब आप इन दुर्भावनापूर्ण लिंक पर क्लिक करते हैं तो कई साइबर गुंडे आपकी निजी जानकारी प्राप्त करते हैं। क्लिक करने से पहले सभी लिंक की जाँच करें। अपने माउस को लिंक पर घुमाएँ और देखें कि आपको कहाँ अनुप्रेषित किया जा रहा है.

- सार्वजनिक वाईफाई नेटवर्क पर पहुंच ईमेल से बचें: यदि आप मुफ्त और सार्वजनिक वाईफाई हॉटस्पॉट से इंटरनेट से जुड़े हैं, तो अपने ईमेल खोलने से बचने की कोशिश करें जब तक कि आपके पास वीपीएन या ईमेल एन्क्रिप्शन कनेक्ट न हो.

- UAC (उपयोगकर्ता खाता नियंत्रण) चालू रखें: डॉन’अपने Windows OS पर T UAC को बंद करें क्योंकि यह आपके सिस्टम में होने वाले विभिन्न परिवर्तनों पर नज़र रखता है। यूएसी को पूरी तरह से बंद करने के बजाय, आप सुरक्षा के स्तर को कम कर सकते हैं.

- ईमेल संलग्नक स्कैन करें: विभिन्न शोधों से पता चला है कि उपयोगकर्ता सिस्टम को संक्रमित करने वाले अधिकांश वायरस ईमेल अटैचमेंट के माध्यम से प्राप्त होते हैं। कुछ ईमेल सेवाओं में अंतर्निहित एंटीवायरस स्कैनर होते हैं जो आपके ईमेल अनुलग्नकों को स्कैन करते हैं। किसी भी स्थिति में, डाउनलोड करने से पहले अपने ईमेल अनुलग्नकों को स्कैन करें.

विभिन्न साइबर अपराधियों से सरकारी सर्वेक्षणों में बढ़ते खतरे, यह जरूरी है कि आप अपने संचार को भंग होने से बचाएं। यह कहने के बाद, आपको यह ध्यान रखना चाहिए कि सेल फोन या लैंडलाइन पर किए गए कॉल कभी भी सुरक्षित नहीं होते हैं। दुनिया भर की सरकारें मेटाडेटा के माध्यम से कॉल जानकारी एकत्र करती हैं.

हालांकि, इलेक्ट्रॉनिक रूप से किए गए संचार (जैसे कि वीओआईपी सेवाओं पर) को अवांछित साइबर गुंडों से एन्क्रिप्ट और संरक्षित किया जा सकता है। ऐसे विभिन्न उपकरण हैं जिनका उपयोग आप अपने वीओआईपी वार्तालापों और त्वरित संदेशों को सुरक्षित रखने के लिए कर सकते हैं.

हमने पहले ही इनमें से कुछ एन्क्रिप्शन टूल्स का उल्लेख किया है ‘वीओआईपी वार्तालापों को सुरक्षित करने के लिए उपकरण’ तथा ‘त्वरित संदेश सुरक्षित करने के लिए उपकरण’ शीर्षकों। यहां बताया गया है कि आप अपने वीओआईपी वार्तालापों और पाठ संदेशों को सुरक्षित करने के लिए उनका उपयोग कैसे कर सकते हैं.

एंड-टू-एंड एन्क्रिप्शन उपकरण का उपयोग करें

ध्यान देने वाली महत्वपूर्ण बात यह है कि ये सभी उपकरण एंड-टू-एंड एन्क्रिप्शन का उपयोग करते हैं। यह वही है जो आपकी बातचीत को अवांछित संस्थाओं द्वारा निगरानी या नज़र रखने से सुरक्षित बनाता है। कुछ वीओआईपी सेवाएं, जैसे स्काइप पीयर-टू-पीयर प्रोटोकॉल का उपयोग करती हैं जो किसी के लिए भी आपकी कॉल का पता लगाना मुश्किल बना देती हैं.

सिग्नल प्राइवेट मैसेंजर

यदि आपकी सेवा नहीं है’t एक सहकर्मी से सहकर्मी प्रोटोकॉल का उपयोग करें, फिर आप Android और iOS उपकरणों के लिए सिग्नल प्राइवेट मैसेंजर जैसे उपकरणों का उपयोग कर सकते हैं। सिग्नल प्राइवेट मैसेंजर, ओपन व्हिस्पर सिस्टम्स द्वारा विकसित किया गया है, जो एक ही फर्म है जिसने टेक्स्टसेक्योर और रेडफोन बनाया है। सिग्नल प्राइवेट मैसेंजर दो टूल, टेक्स्टसेक्योर और रेडफोन को जोड़ती है, और आपको अपने वीओआईपी कॉल और त्वरित संदेशों को एन्क्रिप्ट करने की अनुमति देता है.

शांत मंडल

एक और उपकरण जिसका उपयोग आप एंड्रॉइड और आईओएस उपकरणों पर अपनी बातचीत को सुरक्षित करने के लिए कर सकते हैं, साइलेंट सर्कल है। इस सुरक्षा के भीतर, एक सूट एक साइलेंट फोन है जो आपकी आवाज, वीडियो और टेक्स्ट आधारित संचार को प्रोत्साहित करता है। साइलेंट फोन दो पैकेज में उपलब्ध है, बेसिक और प्लस। सुरक्षा की आवश्यकता के आधार पर आप दोनों में से कोई भी चुन सकते हैं.

Gliph

जब यह केवल आपके पाठ आधारित संचार को हासिल करने की बात आती है, तो आपको ग्लिप की कोशिश करनी चाहिए। यह इस ऐप द्वारा दिए गए कुछ चालाक फीचर्स प्रदान करता है और इसे अन्य टेक्स्ट एन्क्रिप्शन एप्स से अलग करता है। आप अपने Android उपकरणों, iOS उपकरणों और डेस्कटॉप पीसी पर Gliph का उपयोग कर सकते हैं। आप किसी भी चैनल पर अपने संचार को सुरक्षित कर सकते हैं; अपनी वास्तविक पहचान छिपाने के लिए एक छद्म नाम चुनें, और बिटकॉइन भुगतान करते समय अपनी गोपनीयता सुरक्षित करें.

Threema

थ्रेमा आईओएस, एंड्रॉइड और विंडोज फोन उपयोगकर्ताओं के लिए एक भुगतान किया गया ऐप है और आपके वीओआईपी संचार को सुरक्षित करने के लिए शानदार सुविधाएँ प्रदान करता है। एंड-टू-एंड एन्क्रिप्शन का उपयोग करते हुए, आप सुरक्षित रूप से संदेश, फाइलें, वीडियो, आवाज संदेश, क्यूआर कोड और बहुत कुछ भेजते हैं। यह पूरी गुमनामी की गारंटी भी देता है क्योंकि प्रत्येक उपयोगकर्ता को एक थ्रीमा आईडी दी जाती है और आपका मूल फोन नंबर या ईमेल पता दूसरों को दिखाई नहीं देता है.

GPS, Google नाओ बंद करें & अन्य स्थान ट्रैकिंग सेवाएँ

विभिन्न एन्क्रिप्शन टूल्स का उपयोग करने के अलावा, आपके मोबाइल उपकरणों पर कुछ सेटिंग्स हैं जिनका उपयोग आप अपने संचार को सुरक्षित करने के लिए कर सकते हैं। शुरुआत के लिए, आप अपने Android उपकरणों पर Google नाओ को बंद कर सकते हैं क्योंकि यह आपके बारे में अपवित्र राशि संग्रहीत करता है और आपके खोज व्यवहार के बारे में सीखता है कि आप क्या चाहते हैं।.

Google नाओ द्वारा संग्रहीत डेटा में खोज इतिहास, आपके द्वारा देखी गई जगहों, आपके स्थान, मुद्रा विनिमय दरों (यदि यह सीखता है कि आप एक अलग देश में हैं), आस-पास के स्थान, रेस्तरां, और बहुत कुछ शामिल हैं। इन सभी कारकों से गंभीर गोपनीयता की चिंता होती है और हम अभी निश्चित नहीं हैं कि Google नाओ हमारे ईमेल और अन्य वार्तालापों के माध्यम से जाता है जो हम चाहते हैं।.

Google नाओ सेवा बंद करने के अलावा, लोकेशन ट्रैकिंग और GPS जैसी अन्य सेवाएँ भी गोपनीयता भंग कर सकती हैं। अलग-अलग एंटी-ट्रैकिंग / एंटी-जासूसी जीपीएस गियर हैं जिन्हें आप ट्रैक करने से रोक सकते हैं। हालांकि, यदि आप अपनी गोपनीयता के बारे में चिंतित हैं, तो यह’बेहतर है कि इन सेवाओं को बंद कर दिया जाए और विभिन्न खतरों से आपकी गोपनीयता को सुरक्षित रखें.

आज में’दिन और उम्र, आप क्लाउड स्टोरेज सेवाओं के लिए कहीं से भी फ़ाइलों, चित्रों और लगभग किसी भी तरह के डेटा तक पहुंच सकते हैं। यह कहते हुए कि, Google Drive, OneDrive, iCloud और Dropbox जैसी सभी बड़ी क्लाउड स्टोरेज सेवाएँ सुरक्षित होने से बहुत दूर हैं.

अगस्त 2014 में आईक्लाउड की हैकिंग हजारों लोगों के बीच सिर्फ एक उदाहरण है जहां विभिन्न हस्तियों के निजी डेटा, मुख्य रूप से तस्वीरें, विभिन्न वेबसाइटों पर लीक हुई थीं। इससे पता चलता है कि क्लाउड स्टोरेज पर आपका डेटा किस हद तक सुरक्षित नहीं है.

तो क्लाउड पर सहेजने से पहले आप अपनी जानकारी को कैसे सुरक्षित रखते हैं? यहां कुछ चरण दिए गए हैं जिनका उपयोग आप अपने क्लाउड स्टोरेज की सुरक्षा सुनिश्चित करने के लिए कर सकते हैं.

दो फैक्टर ऑथेंटिकेशन का इस्तेमाल करें & पासवर्ड मैनेजर

चलो’बुनियादी पासवर्ड से शुरू करते हैं। वे किसी भी पहुंच बिंदु को सुरक्षित करने की कुंजी हैं जहां आपका गोपनीय डेटा सहेजा जाता है। आपकी क्लाउड स्टोरेज सेवाओं को सुरक्षित करने के लिए, हम अनुशंसा करते हैं कि आप पासवर्ड मैनेजर का उपयोग करें और प्रत्येक क्लाउड सेवा के लिए अलग पासवर्ड बनाएं.

मजबूत पासवर्ड बनाने के अलावा, टू-फैक्टर ऑथेंटिकेशन का उपयोग करने से आपकी क्लाउड स्टोरेज सुरक्षा भी मजबूत होती है। यह क्या करेगा कि यह आपके क्लाउड स्टोरेज खाते तक पहुंचने से पहले दो प्रश्न पूछेगा। उदाहरण के लिए, आपको अपना पासवर्ड दर्ज करने के लिए कहा जा सकता है, जो बदले में आपके मोबाइल फोन पर एक सुरक्षा कोड भेजता है जिसे आपको प्रमाणीकरण में दर्ज करने की आवश्यकता होती है.

दो-कारक प्रमाणीकरण isn’टी फुल प्रूफ लेकिन यह आपके क्लाउड स्टोरेज सिक्योरिटी को बीफ करता है। इसे अपने सिस्टम में सुरक्षा की दो परतों को जोड़ने के रूप में सोचें; पहले आप पिन नंबर दर्ज करें और फिर आप अपनी उंगलियों को स्टोरेज डिवाइस तक पहुंचने के लिए स्कैन करें.

क्लाउड पर स्टोर करने से पहले मैन्युअल रूप से फ़ाइलों को एन्क्रिप्ट करना

क्लाउड पर अपने व्यक्तिगत डेटा को सुरक्षित रखने के लिए सबसे सुरक्षित तरीका है, उन्हें क्लाउड पर अपलोड करने से पहले फ़ाइलों को मैन्युअल रूप से एन्क्रिप्ट करना। इस तरह आप अपनी पसंद और डॉन की किसी भी क्लाउड स्टोरेज सेवा का उपयोग कर सकते हैं’टी को क्लाउड सेवा में निहित सभी सुरक्षा खतरों के बारे में चिंता करनी होगी.

एन्क्रिप्टेड फ़ाइलों को अपलोड करने से पहले आप एक और सावधानी बरत सकते हैं कि वीपीएन पर स्विच करें ताकि आपका पूरा इंटरनेट कनेक्शन एन्क्रिप्ट हो जाए। क्लाउड पर अपलोड करने से पहले अपनी फ़ाइलों को मैन्युअल रूप से एन्क्रिप्ट करने के लिए, आप विभिन्न टूल का उपयोग कर सकते हैं.

इससे पहले, TrueCrypt लोकप्रिय फ़ाइल एन्क्रिप्शन सॉफ्टवेयर था। हालांकि, सुरक्षा संबंधी विभिन्न मुद्दों के कारण इसे अब बंद कर दिया गया है। फिर भी, ट्रू क्रिप्टक्रिप्ट के कई विकल्प हैं और उनमें से कुछ में वेराक्रिप्ट, एक्स क्रिप्टोकरेंसी, जीएनयू प्राइवेसी गार्ड, बिटलॉकर, 7-जिप, बॉक्सक्रिफ्ट, डिस्क क्रिप्टर, और कई शामिल हैं। यहां मैन्युअल रूप से फ़ाइलों को एन्क्रिप्ट करने के लिए हमारे शीर्ष 3 पिक्स हैं:

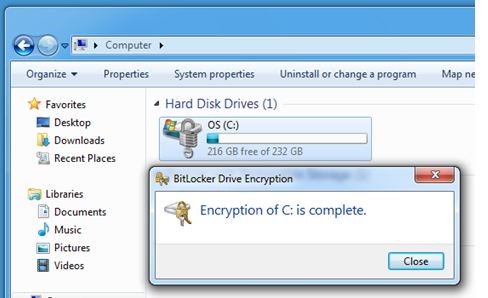

BitLocker

यह फुल डिस्क एन्क्रिप्शन सॉफ्टवेयर है जो विंडोज विस्टा, विंडोज 7 (एंटरप्राइज एंड अल्टीमेट), विंडोज 8.1 (एंटरप्राइज और प्रो) और विंडोज सर्वर में बिल्ट-इन आता है। BitLocker अपनी फ़ाइलों को एन्क्रिप्ट करने के लिए AES एन्क्रिप्शन (128 बिट और 256 बिट) का उपयोग करता है.

BitLocker अन्य आभासी उपकरणों या डेटा के संस्करणों को भी एन्क्रिप्ट कर सकता है। आप प्रमाणीकरण के विभिन्न तंत्रों जैसे पिन, पारंपरिक पासवर्ड, USB कुंजी और TPM (विश्वसनीय प्लेटफ़ॉर्म मॉड्यूल) से चुन सकते हैं। BitLocker विंडोज पीसी उपयोगकर्ताओं के लिए एक महान उपकरण है और आपको अपने गोपनीय डेटा को सुरक्षित रखने की अनुमति देता है.

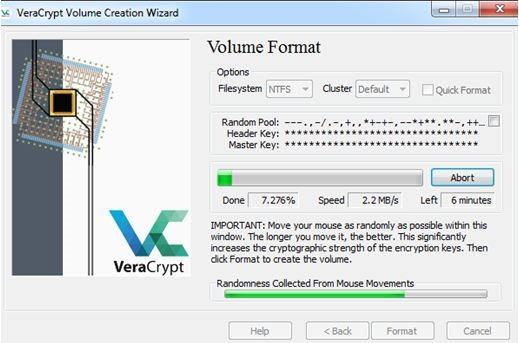

VeraCrypt

VeraCrypt निफ्टी फ्री-टू-यूज ओपन-सोर्स एन्क्रिप्शन सॉफ्टवेयर और बंद ट्रू-क्रिप्ट टूल का उत्तराधिकारी है। VeraCrypt के साथ, आप एक निश्चित फ़ाइल, एक पार्टीशन को एन्क्रिप्ट कर सकते हैं, फाइलों के भीतर वर्चुअल एन्क्रिप्टेड डिस्क बना सकते हैं या पूरे स्टोरेज उपकरणों को एन्क्रिप्ट कर सकते हैं।.

विभिन्न एन्क्रिप्शन स्तर हैं जिन्हें आप VeraCrypt से चुन सकते हैं क्योंकि यह एईएस, सर्पेंट और ट्वोफिश एन्क्रिप्शन सिफर का समर्थन करता है। VeraCrypt, ट्रू क्रिप्ट में पाई गई सुरक्षा खामियों और कमजोरियों को हल करता है और आपको अपनी क्लाउड स्टोरेज सेवा पर अपलोड करने से पहले अपनी फ़ाइलों को एन्क्रिप्ट करने की अनुमति देता है।.

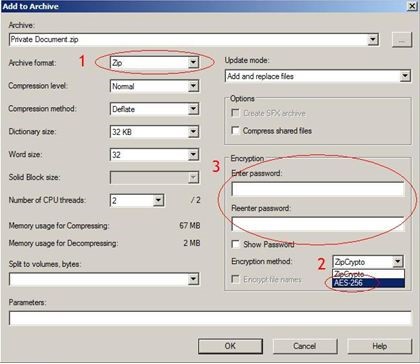

7-Zip

7-ज़िप (या 7z) मुख्य रूप से फ़ाइल संग्रह के लिए एक उपकरण है और आपको इंटरनेट पर भेजने के लिए बड़ी मात्रा में फ़ाइलों को संक्षिप्त और व्यवस्थित करने की अनुमति देता है। इसके अलावा, 7-ज़िप एईएस 256 बिट एन्क्रिप्शन स्तरों का उपयोग करके व्यक्तिगत फ़ाइलों या संपूर्ण संस्करणों को भी एन्क्रिप्ट करता है और विंडोज, मैक ओएस एक्स और लिनक्स पर उपलब्ध है।.

7z सॉफ्टवेयर उपयोग करने के लिए स्वतंत्र है और इसका खुला स्रोत प्रकृति इसे सरकारी हस्तक्षेप से मुक्त बनाता है। आप पासवर्ड के माध्यम से अपनी फ़ाइलों को सुरक्षित कर सकते हैं और सही प्रमाणीकरण पासवर्ड दर्ज करने के बाद वे केवल डिक्रिप्ट करेंगे। यह लाइटवेट फ़ाइल कंप्रेशन / फाइल आर्काइव एन्क्रिप्टेड फ़ाइलों में उत्कृष्ट है और आप इसे क्लाउड सेवाओं पर संग्रहीत करने से पहले अपने डेटा को एन्क्रिप्ट कर सकते हैं.

सेवा की शर्तें जांचें & क्लाउड सेवा की गोपनीयता नीति

यह एक श्रमसाध्य कार्य की तरह लग सकता है लेकिन यदि आप अपनी गोपनीयता के बारे में चिंतित हैं तो यह’गोपनीयता नीति, सेवा की शर्तों और क्लाउड सेवा के अन्य कानूनी समझौतों के माध्यम से जाने के लिए एक अच्छा विचार है। इससे आपकी गोपनीयता और सुरक्षा पर आपकी क्लाउड सेवा के रुख का पता चलेगा.

कुछ सेवाएं हैं जो सर्वर स्तर पर आपके डेटा को एन्क्रिप्ट करती हैं और आपको पता नहीं है कि आप उनकी क्लाउड स्टोरेज सेवाओं पर क्या स्टोर कर रहे हैं। दूसरी ओर, कुछ सेवाएं हैं जो फैंसी शर्तों का उपयोग करती हैं और जब भी वे चाहें, आपके डेटा तक पहुंचने का अधिकार सुरक्षित रखती हैं.

यदि सेवा की शर्तें, पाइरेसी पॉलिसी और अन्य दस्तावेज आपकी गोपनीयता के स्पष्ट संकेत नहीं देते हैं, तो थोड़ा गहरा खुदाई करें और ग्राहक सहायता की पूछताछ करें। इस तरह के सेवा समझौतों की जाँच करना एक अच्छा अभ्यास है, हमारी राय में और आपको इसका भी पालन करना चाहिए यदि डेटा सुरक्षा और गोपनीयता आपकी सर्वोच्च चिंता है.

क्लाउड सेवाओं का उपयोग करें जो स्वचालित रूप से फ़ाइलों को एन्क्रिप्ट करें

अब यदि आप iCloud, OneDrive, Google ड्राइव या ड्रॉपबॉक्स जैसी लोकप्रिय क्लाउड सेवाओं का उपयोग करने के बारे में संदिग्ध हैं, और आपकी गोपनीयता के बारे में चिंतित हैं, तो ऐसी क्लाउड सेवाओं के विभिन्न विकल्प हैं। क्लाउड पर अपलोड करने से पहले ये विकल्प आपके डेटा को एन्क्रिप्ट भी करते हैं.

विभिन्न क्लाउड सेवाएं हैं जो एन्क्रिप्शन को प्रक्रिया के हिस्से के रूप में पेश करती हैं। इससे पहले, एक प्रसिद्ध सेवा, Wuala ने अपलोड करने से पहले फ़ाइल एन्क्रिप्शन की पेशकश की थी लेकिन अब इसे बंद कर दिया गया है। बहरहाल, यहां दो क्लाउड सेवाएं हैं जो सुरक्षित होंगी:

- SpiderOak: एक क्लाउड सेवा है जो क्लाउड पर अपलोड करने से पहले आपकी फ़ाइल को आपके कंप्यूटर / डिवाइस पर स्थानीय रूप से एन्क्रिप्ट करती है। स्पाइडरऑक विंडोज, मैक, लिनक्स पर उपलब्ध है, और इसमें आईओएस और एंड्रॉइड के लिए ऐप भी हैं। सांपकारक इस प्रकार है ‘शून्य ज्ञान’ नीति जहां यह पता नहीं है कि आप क्या अपलोड करते हैं क्योंकि फाइलें आपके पीसी पर एन्क्रिप्ट की जाती हैं और आपके द्वारा निर्धारित पासवर्ड से सुरक्षित होती हैं.

- Tersorit: एक अन्य क्लाउड स्टोरेज सेवा है जो एईएस 256 बिट एन्क्रिप्शन स्तर का उपयोग करके आपके सिस्टम पर स्थानीय रूप से आपकी फ़ाइलों को एन्क्रिप्ट करती है और आपको अपनी एन्क्रिप्टेड फ़ाइलों को डिक्रिप्ट करने के लिए पासवर्ड सेट करने की आवश्यकता होती है। Tersorit विंडोज, मैक ओएस एक्स, एंड्रॉइड, आईओएस और विंडोज फोन के लिए विशेष एप्लिकेशन प्रदान करता है, जिससे उच्च लचीलापन प्राप्त होता है.

बादल को खाई & बिटटोरेंट सिंक का उपयोग करें

हमने विभिन्न चरणों को छुआ है जिनका उपयोग आप अपनी क्लाउड स्टोरेज सेवाओं और विभिन्न सावधानियों को सुरक्षित करने के लिए कर सकते हैं जिन्हें अपलोड करने से पहले आपको करना चाहिए। यहां एक वैकल्पिक विधि है जिसे आप क्लाउड, बिटोरेंट सिंक का उपयोग किए बिना विभिन्न प्लेटफार्मों में फ़ाइलों को संग्रहीत और स्थानांतरित करने के लिए उपयोग कर सकते हैं.

अन्य क्लाउड सेवाओं के विपरीत, बिटटोरेंट सिंक आपके डेटा को स्टोर और साझा करने के लिए क्लाउड सर्वर के बजाय एक पीयर-टू-पीयर नेटवर्क का उपयोग करता है। इसका एक मुख्य लाभ यह है कि चूंकि आपकी फाइलें क्लाउड पर संग्रहीत नहीं होती हैं, इसलिए कोई भी आपकी अनुमति के बिना उन तक नहीं पहुंच सकता है। इसी तरह, आप बिना शुल्क चुकाए असीमित डेटा अपलोड कर सकते हैं.

हालाँकि, इस विधि की डाउनसाइड यह है कि आपके सिस्टम में से कम से कम एक को चालू करना होगा और इंटरनेट से कनेक्ट करना होगा ताकि आप अपनी फ़ाइलों तक पहुंच सकें। साथ ही, आपकी ISP बैंडविड्थ और डेटा कैप्स, फ़ाइलों को संग्रहीत करने और स्थानांतरित करने की समग्र प्रक्रिया में बाधा डाल सकते हैं.

इसलिए बिटटोरेंट सिंक क्लाउड का उपयोग किए बिना अन्य प्लेटफार्मों पर डेटा को बचाने का एक चतुर तरीका है। हालाँकि, हम अनुशंसा करेंगे कि आप क्लाउड सेवाओं के विकल्प के रूप में बिटटोरेंट सिंक को न समझें; बल्कि इसका उपयोग संयोजन में किया जाना चाहिए और आपकी क्लाउड स्टोरेज सेवा को पूरक होना चाहिए.

विभिन्न कानून और नियमों के साथ अलग-अलग देश हैं। हालाँकि ये नियम लोगों के सर्वोत्तम हित में बनाए गए हैं (या उन्हें किस रूप में चित्रित किया गया है), कई बार देश ऐसे कानूनों को लागू करते हैं जो किसी व्यक्ति की निजता से समझौता करते हैं.

मुख्य रूप से, ये नियम अनिवार्य डेटा कानूनों और खुफिया एजेंसियों के रूप में हैं, जो बिना उनकी सहमति के उपयोगकर्ता जानकारी के विशाल मात्रा में भंडारण करते हैं.

हमने पहले सरकारी निगरानी के विषय को छुआ और दिखाया कि उपयोगकर्ता मेटाडेटा को इकट्ठा करने में विभिन्न कानून और एजेंसियां कैसे काम करती हैं। यहां हम इन देशों में से कुछ को सूचीबद्ध करेंगे, कि वे आपकी गोपनीयता से कैसे समझौता करते हैं, और आप अपनी सुरक्षा कैसे कर सकते हैं.

ऑस्ट्रेलिया

ऑस्ट्रेलिया कई कारणों से प्रसिद्ध हो सकता है लेकिन नेटिज़ेंस इसे अक्टूबर 2015 में लागू अनिवार्य डेटा प्रतिधारण कानून के लिए याद रखेंगे। इस कानून के अनुसार, आपकी इंटरनेट गतिविधि जैसे ब्राउज़िंग इतिहास, आईपी पता, सत्र अवधि, और बहुत कुछ आपके द्वारा रिकॉर्ड किया जाएगा। आईएसपी और दूरसंचार सेवाएं दो साल तक.

उस’सभी नहीं! ईमेल या फोन के माध्यम से आपके संचार के अन्य पहलुओं को भी इस डेटा अवधारण कानून के आधार पर संग्रहीत किया जाएगा। इस कानून से आपकी गोपनीयता की रक्षा करने के लिए, आपको एक उपकरण का उपयोग करना चाहिए जो आपकी इंटरनेट गतिविधि (जैसे ऑस्ट्रेलिया वीपीएन) को एन्क्रिप्ट करने में मदद करता है और अन्य उपकरणों का उपयोग करता है जो ईमेल, वीओआईपी सेवाओं और सेल फोन पर आपके संचार को एन्क्रिप्ट करते हैं।.

चीन

अन्य देशों की तुलना में चीन में कुछ सबसे सख्त इंटरनेट सेंसरशिप कानून हैं। सोशल मीडिया चैनलों पर नियमित प्रतिबंध और प्रतिबंध लगाते हुए, चीन एक ऐसी जगह है जो इंटरनेट के प्रति बिल्कुल भी अनुकूल नहीं है। कहा जा रहा है कि चीन में उपयोगकर्ताओं की ऑनलाइन गोपनीयता की चिंता अन्य राष्ट्रों की तरह गंभीर नहीं है, लेकिन चीनी सरकार के बारे में कुछ भी भद्दा नहीं है.

इन वर्षों में, कई पत्रकारों, वेबसाइटों, व्यक्तिगत ब्लॉग और सोशल मीडिया चैनलों को चीन के महान फ़ायरवॉल के प्रकोप का सामना करना पड़ा है। चीनी सरकार की किसी भी आलोचना से प्रतिबंध, प्रतिबंध और यहां तक कि जेल का समय भी हो सकता है.