The Ultimate Privacy Guide

The Ultimate Privacy Guide 2023

När det gäller att surfa på internet, surfa i en onlinebutik, uppdatera en status eller dela något på sociala medier och göra finansiella transaktioner online, har vi alla en grundläggande mänsklig rättighet och det är av internet integritet.

De små bitarna med information som zooma över internet är som ett pussel som kan avslöja en mängd information om vem som helst när de sätts ihop. Denna personliga information kan vara mycket skadlig om den sammanställs och används för specifika ändamål.

Tack vare avslöjanden som Edward Snowden avslöjade om NSA’s och regeringen’övervakning av medborgarna, kränks denna rätt till integritet. För att göra saken värre finns det många länder runt om i världen som gör oönskad övervakning av sina medborgare och övervakar alla deras internet- / telefonaktiviteter.

Många av dessa länder har infört lagstiftning och lagstiftning som kräver att telekomföretag och internetleverantörer registrerar sina användare’ metadata. Vad detta betyder är att varje gång du besöker en webbplats; göra ett köp online; skicka / ta emot ett e-postmeddelande; ringa ett telefonsamtal (via VoIP); eller skicka ett textmeddelande; alla dessa aktiviteter registreras och används av regeringen för övervakningsändamål.

Det är här du måste förstå de många hot som finns på webben; hur de kan påverka din integritet; verktygen och programvaran som är tillgänglig för att försvara mot vart och ett av dessa hot; och hur du kan använda dem för att skydda din integritet och bli anonym.

Desktop & Hot för bärbara datorer

Mac- och Windows-användare måste vara oroliga för vissa skrivbordshot som härstammar från internet och kan kränka din integritet. Här är några av de vanligaste hoten du kan förvänta dig att möta som Mac / Windows-användare:

- botnät: de är en samling programvara ‘bots’, fjärrstyrd av deras skapare och byggd för att infektera din dator med skadliga enheter (virus, skadlig kod, etc.).

- Dataintrång: detta är processen genom vilken cyberbrottslingar bryter in i ditt system och får obehörig åtkomst till dina personuppgifter.

- malware: det är skadlig programvara som infiltrerar ditt system och skadar din dator. Malware kan också innehålla virus, trojaner, adware osv.

- nätfiske: Phishing är en process genom vilken cyberbrottslingar försöker hämta personlig och ekonomisk information om användare. De använder falska e-postmeddelanden, webbplatser, textmeddelanden och andra metoder för att få personlig och exploaterbar information om dig.

- Pharming: när du omdirigeras till olagliga och skadliga webbplatser kallas denna process pharming. Cyber-goons använder denna process för att begå bedrägeri och få personlig information om användare.

- spam: Det är massdistributionen av reklam, e-post, meddelanden, annonser, pornografiskt material och annat oönskat innehåll till intetanande användare. Spammare får vanligtvis e-postadresser för riktade användare från bloggar, webbplatser och sociala medier.

- spoofing: denna teknik används av cyberbrottslingar, vanligtvis i kombination med phishing, för att stjäla din personliga information. Dessa brottslingar använder webbplatser eller e-postadresser för att få sådan information från dig och försöker göra den så legitim som möjligt.

- Spyware & adware: detta är programvara som infiltrerar ditt system och samlar in personlig information om dig. Sådan programvara är huvudsakligen bifogad med gratis att ladda ner innehåll över internet. Många av dessa programvaror kan också innehålla virus.

- Virus: detta är de vanligaste attackskällorna på din dator. Virus är skadliga program som infekterar din dator och alla andra system du kommer i kontakt med.

- Trojan hästar: det här är körbara filer som är dolda eller inbäddade i legitim programvara. Deras huvudsakliga syfte är också att hacka till ditt system, ta bort dina filer eller logga dina tangenttryckningar.

- Worms: dessa är ofta använda program som sprids över internet. Dessa program lagras på din hårddisk och orsakar oönskade avbrott när du använder internet genom att stänga av delar av internet.

- DNS & IP-läckor: dessa hot kommer från när du använder anonymitetsprogramvara och dina säkra trafikläckor utanför anonymitetsnätverket. Alla enheter som övervakar din trafik kan logga in dina aktiviteter genom DNS- eller IP-läckor.

Hot för webbläsare

Det finns många hot som sprids från din webbläsare och skadar din integritet och säkerhet online. Det är viktigt att notera att många populära webbläsare, till exempel Google Chrome, Mozilla Firefox, Internet Explorer (nu Microsoft Edge), Safari och Opera har olika säkerhetsproblem..

* Vi kommer nu att fokusera på Google Chrome, Mozilla Firefox och Internet Explorer i vår guide och lägga till information om andra webbläsare mycket snart.

Google Chrome

Har du någonsin märkt att din Google Chrome kräver att du loggar in med ditt Gmail-ID? Detta beror på att Google Chrome sparar en fil på din dator där den lagrar alla dina e-postadresser, namn, lösenord, kontonummer, telefonnummer, personnummer, kreditkortsuppgifter, e-postadress och annan automatisk utfyllningsinformation.

Enligt Insider Finder lämnar data som Google Chrome sparar din privata information känslig för datastöld. Detta beror på att Google gör kopior av denna information och lagrar dem i historikleverantörens cache, webbdata och andra SQLite-databaser.

Dessa lagrade filer är oskyddade och om någon har obegränsad åtkomst till ditt system eller bryter mot dessa databaser kan de enkelt hämta din privata information. Om du använder Google Chrome på Windows PC kan du hitta dessa filer här:

“% localappdata% \ Google \ Chrome \ Användardata \ Standard \”

Mozilla Firefox

När det gäller att välja en webbläsare är Mozilla Firefox en av de lättaste webbläsarna att använda. Med det sagt, det’är inte den mest användarvänliga webbläsaren i branschen. Jämfört med Google Chrome eller Internet Explorer kan Firefox vara svår att hantera.

Utöver detta finns det vissa säkerhetsproblem i Mozilla Firefox som lämnar din integritet kränkt. Vissa av dessa säkerhetshot avser oväntade kraschar, minnessäkerhetsrisker och datasäkerhetshot.

Mozilla Firefox har varit känt för att krascha när flera plug-ins fungerar i bakgrunden. Det ger dåliga datasäkerhetsåtgärder och låga krypteringsnivåer. Detta lämnar din personliga information och din surfhistorik utsatt för många cyberhot.

Internet Explorer

Internet Explorer kanske har tappat sin charm och gått tillbaka till fyrkant när det gäller alternativ för webbläsare, men det är viktigt att lyfta fram dess säkerhetsproblem. Det beror på att vissa tjänster fortfarande kräver att du använder IE för att få åtkomst till deras onlinefunktioner.

Några av säkerhetshoten inkluderar skadliga program för attacker mot IE-säkerhetsfunktioner, DDoS-attacker, utnyttjar den svaga konfigurationen av Windows och Internet Explorer, kodattacker (JavaScript) och exponering av konfidentiella data via skadliga webbplatser. Alla dessa hot lämnar dina privata och konfidentiella uppgifter om IE exponerade för oönskade hot.

En annan viktig faktor som du måste tänka på är att från och med den 12 januari 2016 stöder Microsoft inte längre alla tidigare versioner av Internet Explorer förutom den senaste Internet Explorer 11. Det är till och med att du uppmuntrar dig att uppgradera till den senaste Windows 10 och använda den nya webbläsare som heter Edge, vilket tydligt indikerar att IE inte längre är en säker webbläsare. På längre sikt vann du också’t får några säkerhetsuppgraderingar och buggfixar för IE, som riskerar att drabbas av olika cyberhot.

Hot för mobil surfning

Med den ökande användningen av smartphones och surfplattor har internetsäkerhets- och integritetsriskerna ökat avsevärt. Detta beror på den osäkra internetanslutningen (Wi-Fi Hotspots) som dessa enheter ansluter till. Det finns många cyberbrottslingar som lurar omkring på dessa osäkra internetuppkopplingar och väntar på att få din personliga information och dra nytta av dina uppgifter.

Detta hot förstoras på grund av de olika egenskaperna hos dessa handhållna enheter och deras förmåga att synkronisera alla dina konton, profiler på sociala medier, bilder och annan information allt på ett ställe. Enligt Kaspersky Lab är det mest riktade mobila operativsystemet Android. 2012 användes mer än 35 000 skadliga Android-program för att attackera användare.

De skadliga programmen ingick i appar, Google Play Store, Amazon app store och vissa tredjeparts appbutiker. Kaspersky kategoriserade dessa Android-hot i tre kategorier:

- Annonsmoduler

- SMS Trojan-virus

- Utnyttjar (för att få tillgång till din personliga information lagrad på enheten)

Detta visar att surfning på mobilen är ännu mer riskfylld än normal webbsökning. Liksom webbläsare är mobila webbläsare svagare när det gäller att skydda din online sekretess. Säkerhetsåtgärderna och protokollen som används i webbläsare är inte tillräckligt starka för att skydda din personliga information.

Internet bank & Betalningshot

Den ökande användningen av e-handel, online-betalningsmetoder, internetbank och mobilbank har gjort din finansiella information hög risk. Med cyberbrottslingar som vill utnyttja personlig information om dig är dina bankkontouppgifter och finansiella transaktioner bland de främsta målen.

Symantec påpekade att det finns två källor genom vilka attacker mot din onlinebank och betalningstransaktioner inträffar. Dessa inkluderar lokala attacker och fjärranfall. I lokala attacker attackerar skadliga cybergoner direkt din lokala dator. Vid fjärrattacker omdirigeras användare till avlägsna webbplatser där deras ekonomiska information utnyttjas.

Dessa onlinebank- och betalningshot ökas om du använder mobilbank. Olika banker har hittat många säkerhetsproblem i sina mobilbankappar. 2009 identifierade CitiGroup att deras mobilbankapp lagrade känslig användardata på smarta telefoner i dolda filer. Så om du använder någon av dessa appar eller gör online-transaktioner på din dator, se upp för alla dessa hot.

Statliga övervakningar

Om cyberbrottslingar och skadlig programvara’s räcker inte, det finns många statliga organisationer som är helvete för att spionera på dig. De första tecknen på statlig övervakning avslöjades av Edward Snowden med PRISM-programmet 2007. Detta program gav NSA friheten att samla in användare’s information om internetkommunikation för stora amerikanska internetföretag.

Vad’s känd som ‘metadata’, dessa statliga underrättelsebyråer kan se alla dina internetaktiviteter, knacka på dina telefonlinjer, spela in all din kommunikation, e-post, textmeddelanden, VoIP-konversationer och filtrera utländsk trafik som passerar genom deras gränser.

NSA & Andra Spy Collaborators

NSA kanske ses som toppen av alla spionagerande byråer men andra underrättelsebyråer runt om i världen har samarbetat med NSA och delat användare’s metadata med varandra. Ett främst exempel på sådant samarbete är Five Eye-nationerna (USA, Storbritannien, Kanada, Australien och Nya Zeeland). Five Eyes, som ursprungligen grundades under andra världskriget, används inte för krig mot terror.

Rättsliga regler & Regulations

När det gäller att legalisera statlig övervakning finns det många lagar och lagar som antagits av regeringen. Den amerikanska patriotlagen, FISA-ändringslagen (FAA) och CISA är några av de exempel som har antagits i Förenta staterna.

På liknande sätt har andra nationer också infört lagar som befriar underrättelsebyråer från åtal för att ha åsidosatt medborgarnas personliga integritet. I Storbritannien tillåter Serious Crime Bill en sådan immunitet mot underrättelsebyråer som GCHQ, polis och andra övervakningsorgan.

Lagar om datalagring

Sedan finns det lagar som kräver att telekomföretag, internetleverantörer och tekniska företag registrerar metadata för sina användare lagligt. Sådana lagar har lagligen genomförts i olika länder. Några av dessa inkluderar Australien, EU: s länder (Storbritannien, Italien, Tyskland, Tjeckien, etc.) och olika andra regioner.

Medan dessa nationer har lagar som kräver lagring av personlig information från användare, andra nationer’s underrättelsebyråer fortsätter att registrera känslig information om användare utan några rättsliga förfaranden (som NSA i USA).

Hot för sociala medier

Den ökande användningen av sociala medier och fysiska gränser har blivit obefintlig när det gäller anslutning till andra människor. Att dela bilder, videor, senaste trender, publicera uppdateringar och till och med köpa saker online har gjort användningen av sociala medier så mycket viktigare i våra liv.

Med det sagt, har sociala medier öppnat ett utlopp för många cyberhot som kan skada din integritet online. Vi har alla blivit ombedda av någon okänd att lägga till dem på Facebook eller följa dem på Twitter och Instagram; dessa sociala medier för personlig användning för alla typer av avskyvärda brott. Här är några av de sociala medierhoten som kan allvarligt hindra din integritet och säkerhet:

Identitetstölder

Cyberbrottslingar använder din personliga information (namn, födelsedatum, foton, efternamn osv.) Och använder denna information till deras fördel. Från skapandet av falska profiler till tillgång till olagligt innehåll kan identitetstjuvar också försöka utnyttja dina finansiella transaktioner som finns kvar på sociala medier webbplatser.

skräppost

Det finns många reklamföretag som använder webbplatser för sociala medier som Facebook och Twitter som en plattform för reklam för sina produkter och tjänster. Mitt i dessa reklamföretag finns spammare. De marknadsför skadliga webbplatser för användare på sociala medier och skickar annonser i bulk, visas användare’s nyhetsflöden. I november 2011 blev till exempel Facebook-användare offer för en kampanj som visade pornografisk skräppost på deras Facebook-väggar.

Sexuella trakasserier

Under åren har det förekommit många fall där offren mördades, våldtogs och kränkades av sexuella rovdjur via sociala medier. De byter offer genom att använda sina personliga uppgifter erhållna från profiler på sociala medier. Dessa sexuella rovdjur använder också sociala medier för trakasserier och gör oönskade framsteg för slumpmässiga människor.

Tonåringar är främst de största offren för sexuella brott via sociala medier. Ett av de mest populära fallen som rör sexuell brottslighet via sociala medier var av Peter Chapman, dömd mördare som använde sin falska Facebook-profil för att byta unga kvinnor.

Övervakning av regeringen

Sociala medier ger en öppen tillgång till all din privat information och aktiviteter över internet. Facebook, Twitter, LinkedIn, Instagram och andra sociala mediewebbplatser är ett huvudmål för statlig övervakning. Dessa byråer kan komma åt sådan privat information eller använda rättsliga åtgärder för att få sådan information från dessa sociala medietjänster.

Socialteknik

Social Engineering hänvisar till psykologisk manipulation av människor och lurar dem att avslöja privat och konfidentiell information. De hot på sociala medier som vi nämnde ovan, som identitetsstöld och skräppost, kan användas i mycket bredare mening och vara en del av ett mer komplicerat bedrägeri.

En angripare som utför socialteknik kan använda dina sociala medieprofiler för att samla in information om ditt hem (adress), dina kontaktuppgifter, dina vänner, ditt datum och födelseort, dina bankuppgifter och annan ekonomisk information, dina intressen och olika andra konfidentiella data. Denna information kan sedan användas av angriparen för att utföra alla typer av internetbrott.

Organisationer är vanligtvis ett främsta mål för sociala tekniska attacker eftersom angriparna ser ut för att hämta konfidentiella affärsdata och använda dem till sin egen fördel. Några av de vanliga metoderna som används för sådana attacker inkluderar bete, phishing, påskott (tillverkade scenarier), quid pro quo (ett löfte i utbyte mot information) och tailgating.

E-post & Hotmeddelanden om textmeddelanden

I världen fylld med onlinebedrägerier och olika cyberbrottslingar är du också sårbar för sådana hot från e-postmeddelanden och textmeddelanden. Det finns många hot som kan hämma din integritet med hjälp av e-postmeddelanden och textmeddelanden:

- botnät

- hackare

- malwares

- Virus

- Spyware

- Phishes

- Scams

- Identitetsstöld

- Trojan hästar

- adware

De skulle bifoga länkar i e-postmeddelanden och låta det se ut som legitimt som möjligt, vilket får användare att öppna dem och bli smittade. På så sätt bryts din integritet och cybermånerna får tillgång till alla dina känsliga uppgifter. Vissa cyberbrottslingar kan hacka till ditt e-postkonto genom att spricka ditt lösenord och få tillgång till all konfidentiell information.

Bortsett från spionprogram, virus, phishing-bedrägerier och andra hot som du är benägen för från e-post, don’glöm inte texttjänster. Webbsändningstjänster, som WhatsApp, ger en annan väg för cybergångar att ta kontroll över din privata information.

Vissa av dessa hot härrör från skadlig programvara som skickas via textmeddelanden på olika språk, kraschmeddelanden avsedda att stoppa någon’s webbteksttjänst och användning av spionprogramvara för att övervaka statusändringar, bilder, meddelanden, samtal och surfa.

Voice over Internet Protocol (VoIP) hot

Om du trodde att e-postmeddelanden och textmeddelandetjänster var osäkra, kan VoIP-tjänster också leda till potentiella kränkningar av sekretess. Med den ökande användningen av VoIP-tjänster som Skype, Vonage, Ring Central Office och Ooma Telo har antalet privatlivhot ökat avsevärt.

Cyberbrottslingar ser till att tjuvlyssna på dina konversationer via VoIP-tjänster, kapa din registrering, störa dina samtal, ringa bedrägerisamtal och prenumerationer, använda våra kontaktuppgifter och använda dina kreditkortsuppgifter.

På samma sätt används DoS-attacker (Denial of Service) för att göra dina VoIP-tjänster långsamma eller nästan obrukbara. Alla dessa hot kan allvarligt skada din integritet och lämna alla dina känsliga uppgifter i fel händer.

Hot för molnlagring

Om du nu är någon som lagrar sina data på Google Drive, OneDrive, Shutterfly och andra molnlagringsenheter, bör du vara uppmärksam på sekretessattacker i sådana tjänster. Kom ihåg hackningen av iCloud och de läckta bilderna från olika kändisar 2014.

Om hackarna kan bryta in i Apple’s iCloud, de kan också bryta in i andra molnlagringstjänster. Enligt en rapport från Gartner kommer 36% av de amerikanska konsumenterna att lagra sitt innehåll på molnet. Denna statistik vinkar till att många privata attacker ökar under den kommande framtiden och visar att dödliga skador de kan göra.

Ett annat integritetshot som du måste tänka på när du använder molnlagring är att de kan gripas av brottsbekämpande myndigheter. Regeringar kan få juridiska teckningsoptioner eller juridiska meddelanden för att hämta data från användare från dessa molnlagringsföretag.

För att skydda mot de många sekretesshot som uppstår från olika källor, behöver du vissa verktyg för att skydda mot dem. Här har vi listat all möjlig mjukvara, webbläsarutvidgningar och andra verktyg som du kan använda för att skydda din integritet mot alla hot.

Virtuellt privat nätverk (VPN)

Ett virtuellt privat nätverk eller VPN är en mjukvara / applikation som skapar en säker tunnel mellan dig och en fjärrserver. Det är det ultimata verktyget för att bli anonym över internet och dölja din sanna identitet. Om du är orolig för att behålla din anonymitet via internet kan du överväga att investera i en premium VPN-tjänst.

En VPN har flera servrar som finns i olika länder runt om i världen. När du ansluter till dessa servrar skapas säkra tunnlar. När du gör det maskeras din ursprungliga IP-adress och ersätts med IP-adressen för servern du är ansluten också. Det är det bästa försvaret mot regeringsövervakning eftersom spionorgan inte kan se din riktiga plats.

Om du är orolig för att dina internetaktiviteter spåras av din internetleverantör eller någon annan, låter en billig VPN dig säkra dina data från sådana enheter. När du skapar dessa säkra tunnlar krypteras all din internettrafik och döljs av protokoll i processen; att inte låta din ISP, regering eller någon annan tredje part lyssna på vad du gör via internet.

Här är några faktorer du bör leta efter i ett VPN som skulle skydda din integritet:

- Nollloggpolicy (behåller inte aktivitetsloggar)

- Ger minst AES 256-bitars krypteringsnivåer

- Erbjuder OpenVPN-protokoll

- Erbjuder delad IP’s

- Har servrar spridda över hela världen

- Anonyma betalningsalternativ tillgängliga

- VPN-tjänsten är baserad på en internetvänlig plats

Tor (Onion Router)

Tor är en programvara som är gratis att använda för att kryptera din internettrafik och hålla dig anonym över internet. Ursprungligen känd som The Onion Router, Tor blev dess förkortning och är nu känd med detta namn över hela världen.

Tor låter dig ansluta till en serie slumpmässigt utvalda noder i sitt nätverk av servrar (drivs frivilligt) och krypterar all din internettrafik varje gång den passerar genom en nod. Även om varje nod vet vem som är ansluten till den och vem den ansluter till, vet ingen hela kretsen (rutten).

Eftersom Tor är gratis ger det en omedelbar lösning för att bevara din integritet mot onlineövervakning och bli anonym. Emellertid är en av de största nackdelarna med Tor i dess slutliga länk i kretsen (utgångsnod). Eftersom noder drivs av frivilliga kommer de som kör utgångsnoderna att granskas om något olagligt passerar genom deras nod (som piratkopierat innehåll).

Detta leder till problemet att hitta offentliga utgångsnoder på Tor eftersom de är tillgängliga i ett begränsat antal. Också regeringar i olika nationer, till exempel Kina’s, har använt dessa utgångsnoder för att övervaka användare och blockerat dessa noder. På samma sätt bör Tor inte användas för P2P-fildelning eller med användning av torrenter. Så om du värdesätter din integritet och kan vara tålamod med att hitta utgångsnoder, är Tor ditt bästa verktyg för att bevara din integritet.

Gratis open source-programvara (FOSS)

Användningen av fri öppen källkodsprogram (FOSS) kommer på grund av ökande inflytande från NSA över tekniska företag och tvingar dem att skapa bakdörrar för deras programvara och program. FOSS låter alla se de säkra koderna och undersöka dem; vilket låter programmerare skapa open source-programvara som är svåra att manipulera med.

Gratis öppen källkodsprogram minimerar risken för att statliga underrättelsetjänster interfererar i programvaran och försvagar dess försvar. Under åren har NSA rapporterats ha fiol med säkerhetsprogramvara online och hämmar deras säkerhet för att få tillgång till programmet.

Detta är just anledningen till att du bör undvika programvara tillverkad i USA eller Storbritannien, eftersom utvecklarna lätt kan påverkas av NSA och lika. Det rekommenderas att du använder FOSS oftare och om du kombinerar det med open source-operativsystem, som Linux, kan du säkra din integritet och minimera risken för att statliga myndigheter manipulerar med programmen.

Verktyg för att säkra dina online betalningar

Om du nu är någon som handlar online ofta bör du veta att majoriteten av cyberattackerna görs i ett försök att få tillgång till din finansiella information. Enligt en rapport från McAfee beräknades den totala ekonomiska förlusten för den globala ekonomin 2014 uppgå till 575 miljarder dollar.

Baserat på denna statistik bör du säkerställa din integritet online, särskilt när du gör betalningar och transaktioner online. Här är några verktyg som du kan använda för att säkra dina onlinebetalningar.

- Använd anonyma betalningsmetoder (som BitCoin)

- Använd förbetalda kreditkort

- Använd krypto – valutor

- Köp med kontanter för lokala köp

Bitcoin

BitCoin är ett revolutionerande betalningssystem som gör att du kan göra anonyma betalningar. Utvecklat 2008 och släpptes som en öppen källkodsprogram 2009 av Satoshi Nakamoto. Det som gör BitCoin så säker är att det inte kräver en mellanhand eller en kontrollerande organisation (som en centralbank) för att arbeta.

BitCoin är kanske en av de mest populära kryptovalutorna som idag används. Många e-handelswebbplatser, VPN-leverantörer och andra tjänster accepterar betalning via BitCoin. Den grundläggande mekanismen bakom BitCoin liknar peer to peer-tekniker som BitTorrent.

Följ dessa steg för att säkerställa fullständig anonymitet medan du betalar med BitCoin:

- Skapa ett pseudo, engångskonto (e-postadress, namn etc.) som inte avslöjar din riktiga identitet.

- Använd alltid en ny BitCoin-adress (plånbok) när du gör ett köp. Detta säkerställer att de finansiella transaktionerna inte kan spåras tillbaka till dig.

- När du fyller i BitCoin-information ska du aldrig avslöja ditt riktiga namn, telefonnummer, adress och annan personlig information.

- Om du köper BitCoin från automatiska utbyten (som CoinBase), kan de kräva att du avslöjar den verkliga identiteten. Men med mixartjänster (som Shared Coin) kan du säkerställa fullständig anonymitet genom att tvätta dina BitCoin-köp. Även om denna metod inte är gratis men mixartjänster anonymiserar din BitCoin genom att byta ut den med andra användare; vilket gör det svårt att spåra tillbaka till dig.

Förbetalda kreditkort

En annan metod för att säkra dina onlinebetalningar är genom användning av förbetalda kreditkort. Även om den här metoden kan vara beroende på plats kan du använda den för att köpa presentkort utan disk och sedan använda en pseudo-e-postadress för att köpa kryptovaluta som BitCoin. Denna metod säkerställer fullständig anonymitet vid köp och garanterar också säker online-transaktion.

Kryptokurser

Idag finns det över 660 olika kryptovalutor som är tillgängliga för handel på onlinemarknaden. BitCoin är utan tvekan den mest använda av dem alla och den mest populära också. Men förutom BitCoin kan du använda andra kryptovalutor för att göra dina onlinebetalningar. Några av dessa inkluderar Auroracoin, DigitalNote, Dash, Nxt, Emercoin och många fler.

Virtuella maskiner

Du kan öka din online-säkerhet genom att komma åt internet eller effektivisera vissa uppgifter på internet med virtuella maskiner. I datorvärlden är virtuella maskiner program eller programvara som emulerar ett visst datorsystem.

Detta uppnås genom att emulera en hårddisk på vilken ett operativsystem är installerat medan ditt normala operativsystem körs i bakgrunden, vilket effektivt emulerar ett datorsystem. Så kort sagt, det’är som att köra ett helt nytt operativsystem ovanpå ditt vanliga operativsystem. Några populära virtuella maskiner inkluderar VMWare Player, VirtualBox, Parallels, QEMU och Windows Virtual PC.

Detta gör virtuella maskiner till ett utmärkt verktyg för att skydda din integritet över internet. De skadliga hoten från virtuella maskiner skyddar värddatorn från att infekteras eller infiltreras. Emellertid kan virtuella maskiner göra ditt system långsamt eftersom mer processorkraft krävs för att köra ett operativsystem ovanpå ett annat operativsystem.

DNS & IP-läckagetester

Om du nu använder sekretessverktyg för att dölja din IP-adress som en VPN finns det fortfarande chanser att din IP-adress och DNS kan läcka ut. För att ta reda på din DNS-trafik eller IP läcker, kan du använda gratisverktyg som DNSLeakTest.com, Whatsmyip.org och DNSleak.com.

Om resultaten av testet visar DNS och IP för din integritetsprogramvara (VPN), har du inga läckor. Men om du visas din ISP: s DNS och IP-adress, har du en läcka. Detta innebär att alla som övervakar din trafik kan spåra den tillbaka till dig på grund av dessa DNS- och IP-läckor.

För att åtgärda problemet har DNSLeakTest.com beskrivit följande steg:

- Innan du ansluter till din integritetsprogramvara (VPN), ställ in dina statiska IP-adressegenskaper om du använder DHCP.

- När du är ansluten tar du bort alla DNS-inställningar.

- När du är frånkopplad växlar du tillbaka till den ursprungliga statiska DNS-servern eller DHCP.

Det här är några grundläggande steg som kan hjälpa dig att fixa DNS-läckor. Det finns program tillgängliga som kan initiera dessa steg automatiskt och fixa DNS-läckor. Annars kan du rensa DNS-inställningarna manuellt och åtgärda problemet med DNS-läckor.

Webbläsarförlängningar

För att skydda din integritet online som uppstår från webbläsare finns det olika webbläsarutvidgningar och verktyg tillgängliga. Dessa verktyg sträcker sig från cookie-blockerande tillägg, VPN-tillägg, HTTPS, till program som hjälper dig att säkra din surfhistorik.

VPN-tillägg

Det finns en handfull VPN-leverantörer som erbjuder sin egen webbläsarförlängning. Från sådana som Hola, Zenmate och TunnelBear tillåter dessa leverantörer dig att säkra din webbsökning genom att kryptera den och tunnla den genom sina egna servrar med dessa tillägg. Majoriteten av dessa tillägg är gratis att använda, men vissa av dem har ett tak på mängden data du kan använda under en viss tidsperiod.

Ghostery

En gratis webbläsareutvidgning som finns tillgänglig på Google Chrome, Mozilla Firefox, Safari och Opera, Ghostery låter dig se alla dolda spårningstekniker fungerar i bakgrunden. Med Ghostery kan du blockera kakor, taggar, fyr, webbutgivare, pixlar och andra webbspårningsverktyg.

Adblock plus

Detta är ett måste ha webbläsarförlängning eftersom AdBlock Plus blockerar alla typer av annonser (betalas & fri). AdBlock kommer att stoppa alla annonser som dyker upp medan du surfar på olika webbplatser, blockerar annonser på YouTube, Facebook och andra sociala mediekanaler och inaktiverar tredjepartscookies och skript. Även om AdBlock kan tillåta vissa annonser att passera men kan ändra dess filterpreferenser för att hindra att alla annonser tillåts.

Sekretessgrävling

Privacy Badger är ett annat webbläsarförlängning som är utformat för att stoppa spårningsteknologier som kör bakgrunden. Det slutar spionera annonser, kakor, fingeravtrycksteknik, blockerar skadlig programvara och olika andra spårningstekniker på webben.

HTTPS överallt

HTTPS Everywhere är också en gratis webbläsarförlängning och är ett måste. Vad HTTPS Everywhere gör är kompatibelt med Firefox, Chrome och Opera att det garanterar att du alltid ansluter till en webbplats via HTTPS-anslutning. Detta skyddar din webbsökningssekretess när din webbtrafik passerar genom krypterade anslutningar.

Koppla ifrån

Disconnect är ett utmärkt litet verktyg som fungerar liknande Ghostery. Det låter dig blockera all webbspårningsteknologi, blockerar skadlig programvara och håller dina webbsökningar privata. Premiumversionen av Disconnect erbjuder också en VPN-tjänst, kompatibilitet med flera enheter (3 enheter samtidigt) och fungerar på skrivbord och mobil.

NoScript

Det finns många skript som körs i bakgrunden på dina webbläsare (främst javascript). Dessa skript kan läcka identifierbar information om dig. NoScript är ett kraftfullt verktyg som kan ge dig kontroll över vilka skript som körs i din webbläsare. NoScript är dock inte för någon som inte är tekniskt kunnig. Det kräver teknisk kunskap och förståelse för riskerna med att stoppa vissa skript.

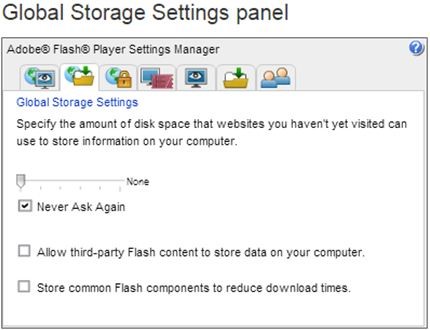

Better

Bortsett från vanliga cookies kör vissa webbplatser LSO (Local Shared Objects) för att spåra din aktivitet. LSO är vanligtvis kända som ‘Flash Cookies’. Du kan konfigurera Flash och blockera alla LSO: er. Men det skulle innebära att Flash-innehåll bryts – vilket kan vara problematiskt. Det är här användningen av BetterPrivacy-tillägg är användbar eftersom det blockerar dessa Flash Cookies och låter dig hantera LSO: er.

Säkra sökmotorer som inte’t Spår

Bland de många webbsökande hoten, är det sista du behöver oroa dig för olika sökmotorer som lagrar all din sökinformation. Populära sökmotorer, Google och Yahoo, lagrar information som din IP-adress, söktermsfråga, datum och tid för sökningen (frågan) och spårar sökningen tillbaka till din dator med hjälp av cookie-ID.

De flesta sökmotorer kombinerar också dina tidigare sökfrågor och de inlägg du har ‘Tycka om’ på sociala medier för att ge dig bästa sökresultat som möjligt. Det här är vad’s känd som ‘filterbubbla’ där sökmotorer profilerar dig och ger resultat närmare dina intressen; i sin tur sänker resultaten som kan ha en alternativ synpunkt och åsikter.

Det är här du bör använda sökmotorer som inte spårar dig och ger dig objektiva sökresultat. Följande är några av dessa säkra sökmotorer:

DuckDuckGo

En av de bästa alternativa sökmotorerna för närvarande. Med DuckDuckGo är dina sökfrågor anonyma och spåras inte. DuckDuckGo uppger dock att det måste följa domstolsbeslut och dela användardata om det blir frågat. Men eftersom det inte spårar dina sökfrågor finns det inte’t allt potentiellt farligt som kan tas bort.

YaCy

Om du inte litar på att sökmotorerna upprätthåller din integritet kan du använda YaCy som förlitar sig på peer-to-peer-teknik. YaCy lagrar inte dina söktermer eller använder cookie-ID: er, istället för att använda ett globalt peer-nätverk ger det de bästa resultaten från indexerade webbsidor.

Startsida

Detta är en annan säker sökmotor som lovar att inte lagra information om dina sökningar, använda cookie-ID eller skicka din personliga information till tredje part.

Gibiru

Vad Gibiru gör är att använda Googles sökresultat men håller din IP-adress (identitet) anonym genom att separera sökordet med proxyservrar. Det tar också bort alla poster inom några sekunder efter att sökningen utförts.

E-postkrypteringsverktyg

Den ökande infiltrationen av regeringar och genomförandet av lagar om datalagring har gjort våra e-postmeddelanden mottagliga för intrång i privatlivet. De flesta e-posttjänster har integrerat SSL-kryptering till sina e-posttjänster. SSL är dock inte till någon nytta om dessa e-postleverantörer (Google & Microsoft) skickar din information till myndigheter (NSA).

Svaret på att säkerställa din integritet via e-post ligger i en-till-slut-e-postkryptering. Det finns olika verktyg som du kan använda för att säkra dina e-postmeddelanden. Här är några av de bästa och enkla att använda e-postkrypteringsverktyg.

* Observera att dessa krypteringsverktyg inte döljer alla aspekter av din e-post. Avsändarens och mottagarens e-postadress, ämnesrad och datum & tid för e-postmeddelandet är fortfarande synliga. Det enda innehåll som är krypterat är meddelandets kropp och bilagor.

- GNU Privacy Guard

- Pretty Good Privacy (PGP)

- Infoencrypt

- GPGTools

- GPG4Win

- HP SecureMail

- Proofpoint

- EdgeWave

- Cryptzone

- Mailvelope

- DataMotion

- Sendinc

- Enlocked

Verktyg för att säkra VoIP-konversationer

Mot bakgrund av olika cyberattacker är du sårbar för sekretessbrott via VoIP-tjänster. För att skydda din integritet mot VoIP-hot, som vi framhöll tidigare, bör du använda VoIP-tjänster med en-till-än-kryptering. Några av dessa verktyg inkluderar:

- RedPhone: Det är öppen källkodsprogramvara som finns på Android-enheter och är gratis att använda. RedPhone erbjuder en-till-ende-kryptering via VoIP-tjänster, så att du kan kryptera alla dina samtal.

- Signal: det är gratis och öppen källkodsprogram men utformad för iOS-enheter. Signalen utvecklas av samma tillverkare som gjorde RedPhone. Det låter dig också kryptera dina röstsamtal och textmeddelanden.

- Jitsi: Du kan enkelt ersätta Skype med Jitsi eftersom det tillåter alla funktioner som samtal, videokonferenser, filöverföringar och chat. Men Jitsi krypterar alla dina konversationer och VoIP-aktiviteter med ZRTP.

- Tox: detta är en annan gratis att använda programvara för att säkra dina VoIP-konversationer. Precis som Skype låter Tox dig ringa gratis samtal, skicka meddelanden, överföra filer och värd videokonferenser. Samtal på Tox är dock för Tox-to-Tox.

- Tyst cirkel: detta är en komplett kostym där du kan kryptera alla former av konversationer. Inom denna kostym är funktionen kallad tyst telefon. Detta hjälper till att skydda dina röst- och textbaserade konversationer på iOS- och Android-enheter. Tidigare gav den också funktionen Silent Eyes (en VoIP-tjänst på Windows) men nu har tjänsten upphört.

Verktyg för att säkra snabbmeddelanden

Verktygen som vi nämnt ovan för att säkra dina VoIP-konversationer ger också skydd för dina snabbmeddelanden. Förutom dessa verktyg finns det några dedikerade appar och program som är utformade för att skydda din integritet genom snabbmeddelanden. Några av dessa inkluderar:

- Pidgin + OTR-plugin: det är en IM-klient med öppen källkod som kan användas med Google Talk, Yahoo, MSN och många andra chattjänster. OTR-plugin är ett tillägg och tillåter kryptering från slutet till slut med sekretess framåt. Detta säkrar alla dina meddelanden och krypterar alla dina konversationer.

- Gliph: ett av de bästa verktygen för att skydda dina meddelanden, Gliph låter dig ändra din identitet till ett pseudo-namn och sedan byta tillbaka det igen. En annan funktion som skiljer Gliph är dess ‘Verklig radering’ alternativet, om du kan ta bort ditt meddelande från avsändaren’s och mottagare’s enheter såväl som från Gliph’s servrar.

- Adium + OTR-plugin: Adium är också en gratis och öppen källkods IM-klient men exklusivt för iOS-enheter. OTR-plugin kommer inbyggt med Adium låter dig kryptera dina snabbmeddelanden.

- Chatsecure: den är kompatibel på alla större plattformar och fungerar med nästan alla IM-tjänster. Chatsecure har OTR inbyggt och skyddar dina meddelanden mot sekretessbrott.

- Telegram: den är kompatibel på Android-, iOS- och Windows-enheter. Telegram tillhandahåller kryptering i alla delar och säkrar alla dina meddelanden. Telegram lagrar inte dina meddelanden på sina servrar och har en funktion där det kan ta bort meddelandet från avsändaren’s och mottagare’s enhet samtidigt; lämnar inga spår av din konversation.

- TextSecure: TextSecure är utformad för Android specifikt och ersätter standardtextappen i din Android-enhet och krypterar alla dina meddelanden. Detta är ett utmärkt verktyg eftersom dina meddelanden kommer att förbli krypterade även om din telefon blir stulen.

Mot bakgrund av alla integritetshot och ökande störningar från olika regeringar är det datakryptering som låter dig skydda din privata information. Många av de verktyg som vi har listat ovan använder kryptering för att dölja dina data från att landa i händerna på integritetsintrångare.

Vad är kryptering?

Du hittar flera definitioner av ‘kryptering’ över internet. Vissa har definierat det som ett sätt att översätta data till hemliga koder, medan andra har satt det som omvandling av data till chiffertext som inte kan läsas av någon utom för de behöriga parterna..

Men för att helt enkelt säga det är kryptering ett sätt som dina meddelanden, filer och annan information är förvrängda, så att ingen kan se innehållet i informationen såvida de inte har rätt krypteringsnyckel för att avkoda informationen.

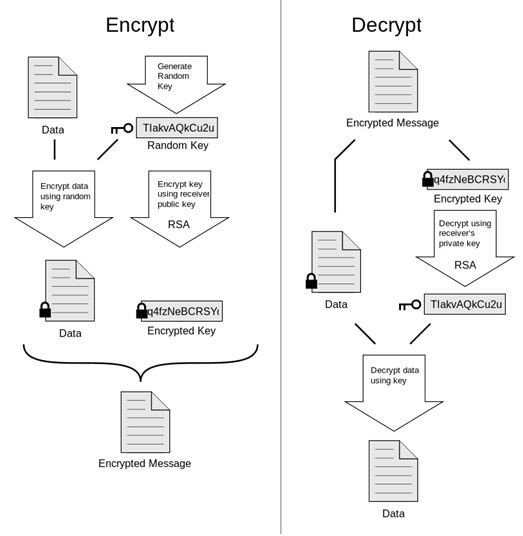

Hur fungerar kryptering?

Som definitionen sätter, krypterar datakryptering dina data och använder krypteringsalgoritmer, den översätter ren text till chiffertexter. Den krypterade informationen kan inte förstås eller läsas av någon om de inte har krypteringsnycklarna för att dekryptera data.

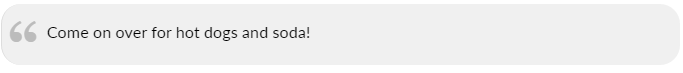

För att visa hur det ser ut att kryptera ett meddelande, använde vi PGP-programvara för att kryptera ett e-postmeddelande som innehåller följande meddelande:

När det var krypterat av PGP, är det vad någon kommer att se om de fångar upp vårt meddelande:

Olika typer av krypteringsalgoritmer

När du gräver lite djupare i kryptering är det som ligger i bakgrunden att det finns olika algoritmer som arbetar för att kryptera dina data. Under åren har det funnits olika krypteringsalgoritmer, var och en med sin speciella krypteringsnyckellängd, skyddsnivå och andra funktioner.

- Triple DES: Data Encryption Standard (DES) algoritm var kanske den första krypteringsalgoritmen någonsin som offentliggjordes. Detta var relativt svagt och lätt för hackare att knäcka. För att ersätta DES introducerades Triple DES som använde tre enskilda tangenter på 56 bitar. Triple DES, som nu långsamt ersattes av andra krypteringsalgoritmer, användes mycket av finansiella tjänster.

- Blåsfisk: Det är en av de mest flexibla krypteringsalgoritmerna där ute och introducerades också för att ersätta DES. Med hjälp av 64-bitars chiffer är Blowfish känt för att ge stora hastigheter och finns främst när det gäller att skydda ditt lösenord medan du handlar online eller betalar.

- twofish: det är efterföljaren till Blowfish-algoritmen och var också känd för att ge snabba hastigheter. Twofish använde krypteringsnycklar upp till 256 bitar och dess fria open source-natur innebar att den finns i populär krypteringsprogramvara som TrueCrypt, GPG och PhotoEncrypt.

- RSA: till skillnad från Triple DES, Blowfish och Twofish, använder RSA en asymmetrisk algoritm. Vad detta betydde är att RSA använde två nycklar, en för kryptering och den andra för dekryptering. Detta gjorde RSA säkrare än de andra krypteringsalgoritmerna och finns i populär mjukvara som PGP och GPG.

- AES: Advanced Encryption Standard (AES) anses vara den starkaste krypteringsalgoritmen i dag’s tid och förlitas av den amerikanska regeringen och andra myndigheter. Med hjälp av krypteringsnycklar från 128 bit, 192 bit och 256 bit kan AES stoppa alla typer av attacker från hackare. Även om brute force attacker fortfarande kan knäcka AES-kryptering, kräver det en enorm mängd datorkraft och tid för att uppnå detta.

Krypteringsnyckellängder

Vi har pratat om kryptering, hur det fungerar och några av de populära krypteringsalgoritmerna som du hittar i olika krypteringsverktyg, men hur lång tid tar det att bryta chifferet. Det enklaste eller råaste sättet att ta reda på det är genom att titta på krypteringsnyckellängderna.

Dessa är det totala antalet nollor och de eller det råa antalet som är involverat i en krypteringsnyckel. Beroende på dessa nyckellängder bestämmer säkerhetsexperter den totala tiden det skulle ta att bryta varje kryptering. Tänk på detta för att ge en idé:

- AES 128-bitars krypteringar kräver 3,4 × 1038 operationer för att framgångsrikt bryta den.

- Den snabbaste och mest kraftfulla datorn på jorden, Tianhe-2 (belägen i Kina), skulle ta ungefär 1/3 av en miljard år att bryta AES 128-bitars kryptering med kraft.

- Eftersom AES 256 bit är mer kraftfull än 128 bit, skulle det kräva 2128 gånger mer datorkraft för att bryta den med brute force. Mer exakt, 3,31 × 1065

Om man tittar på dessa siffror skulle det massiva datorkraft, resurser och tid bara för att bryta AES 128-bitars kryptering. Även om det tar så mycket tid att bryta 128 bitar skulle en AES 256-bitars kryptering få världen att stoppa. Det är därför det kanske inte har brutits ännu och anses vara den starkaste krypteringsnivån hittills.

chiffer

Men don’Jag tror att krypteringsnyckellängderna är det enda som bestämmer krypteringsstyrkan. De matematiska algoritmerna som krypterar dina data i bakgrunden, som kallas cifrar, är den verkliga styrkan i alla krypteringar.

Det här är huvudorsaken eller källan genom vilken kryptering bryts. Alla svagheter eller brister i algoritmen kan utnyttjas av hackare och användas för att bryta krypteringarna. Vi har redan diskuterat några vanliga cifrar ovan såsom Blowfish, RSA och AES.

End-to-End-kryptering

För att garantera fullständig sekretess och säkerhet bör du välja tjänster som erbjuder en-till-än-kryptering. Vad kryptering från slutet gör är att den krypterar all information i slutändan (PC, laptop, router, telefon, surfplatta, spelkonsol osv.) Och sedan dekrypteras till den avsedda destinationen.

Det bästa med kryptering från slutet till slut är att det inte finns några mellanhänder eller någon tredje part som kan komma åt dina data under hela processen. Ingen enhet kan få åtkomst till dina osäkra data i slutkryptering utan tillstånd. Det är detta som gör en kryptering från slutet till slut ett absolut måste för att skydda mot olika cyberhot.

Perfekt framåtriktad sekretess

Perfect Forward Secrecy är ett system som säkerställer att din kryptering förblir säker från att brytas. Det fungerar genom att skapa nya och unika privata krypteringsnycklar för varje session. På detta sätt förhindrar Perfect Forward Secrecy dina data från att komprometteras om det finns ett läckage av en krypteringsnyckel; skydda andra sessionstangenter i kraft.

Kan regeringar kompromissa datakryptering?

Eftersom vi har pratat om kryptering i detalj, väntar den verkliga frågan, kan statliga myndigheter kompromissa med datakryptering? Enligt de fakta som avslöjats av Edward Snowden är detta mycket sant. Den bakomliggande orsaken till detta är på grund av NIST (National Institute of Standards and Technology).

NIST utvecklar och certifierar nästan alla datakrypteringar som idag används. Några av dessa inkluderar AES, RSA, SHA-1 och SHA-2. Problemet med NIST är dock att det fungerar mycket nära med NSA för att utveckla olika krypteringsciffer. NSA har varit känt för att manipulera med programvara och skapa bakdörrar; vilket gör att vi ifrågasätter NISTs integritet.

GCHQ & NSA kan bryta RSA-krypteringsnyckel

Ett exempel på kryptering som komprometterats av regeringar kom ut från informationen från Edward Snowden. Baserat på hans rapporter kallades ett kodnamnsprogram ‘Cheesy Namn’ användes för att utesluta certifikat och kunde knäckas av GCHQ-superdatorer.

Vad detta betydde är att alla former av kryptering som förlitar sig på certifikat kan knäckas av statliga underrättelsetjänster. Baserat på denna uppfattning kan SSL-, TLS- och 1028-bitars RSA-krypteringsnyckel lätt komprometteras av NSA och GCHQ. Det är därför du hittar 2048 bitars och 4096 bitars RSA-kryptering i det mesta av programvaran (främst VPN).

Säkra protokoll är den andra pusselbiten som hjälper dig att skydda din integritet och skydda dina data mot många hot. De fungerar i kombination med olika datakrypteringsnivåer; bilda skyddsbarriärer som vann’t tillåter olika hot från att kränka din integritet och säkerhet.

Olika typer av protokoll

Det finns olika protokoll som du kommer att se när du använder olika krypteringsprogram. En del programvara väljer automatiskt de bäst lämpade protokollen medan andra låter dig välja (som i de flesta VPN-tjänster). Här är de vanligaste protokollen du ser:

PPTP

Point-to-Point Tunneling (PPTP) anses vara ett av de snabbaste och lättaste protokollen att använda idag. Det finns dock många säkerhetsproblem i PPTP. Det är inte det säkraste protokollet och kan enkelt brytas av hackare, statliga övervakningsorgan och andra. Detta är anledningen till att PPTP mest hänvisas till bypass geo-restriktioner och strömning online, inte för att säkerställa din integritet.

L2TP / IPSec

L2TP / IPSec ger bättre säkerhet och anses vara säkrare jämfört med PPTP. Eftersom L2TP själv inte gör det’t kryptera dina data, kommer du att se dem med IPSec kostym. Men L2TP / IPSec är mycket långsammare i prestanda; olika brandväggar gör det också svårt för installationen, och enligt Edward Snowden kom L2TP medvetet på kompromiss av NSA vid tidpunkten för dess utveckling.

OpenVPN

OpenVPN är öppen källkodsprogram och anses vara det säkraste protokollet du kan använda idag. Den stöder alla större krypteringsalgoritmer (Blowfish, AES, etc.) och hög säkerhet med snabba hastigheter. OpenVPN: s öppen källkod innebär att det inte kompromitterades av NSA. Med detta sagt kräver OpenVPN programvara från tredje part för installation på vissa enheter och kan vara svårt att konfigurera.

SSTP

Du hittar SSTP-protokoll främst på Windows-plattformen. Ursprungligen utvecklad av Microsoft sågs det först i Windows Vista SP1. SSTP ger liknande säkerhet som OpenVPN men med tanke på den långa historiken mellan NSA och Microsoft finns det chanser att det kan komprometteras.

IKEv2

IKEv2 ger god övergripande säkerhet och använder samma grund som IPSec-protokollet. IKEv2 betraktas av snabbare än PPTP, SSTP och L2TP / IPSec och finns främst i olika mobila operativsystem (t.ex. BlackBerry). Men inte alla enheter stöder IKEv2 och dess konfiguration kan vara komplex. Eftersom den gemensamt utvecklades av Microsoft och Cisco är IKEv2 inte immun mot NSA-manipulation.

Vilket protokoll (och kryptering) ska du använda?

När du tar fördelar och nackdelar med vart och ett av dessa protokoll kan det vara svårt att hitta rätt balans för integritets online. För ultimat online-säkerhet och anonymitet bör OpenVPN-protokollet med 256 bitars AES-kryptering vara ditt första och uppenbara val..

OpenVPN: s öppna källa och den enorma kraften som krävs för att bryta AES 256-bitars kryptering betyder det’är det starkaste du kan använda idag. Å andra sidan kan du använda L2TP / IPSec-protokollet om OpenVPN-protokollet inte kan användas av någon anledning. L2TP / IPSec tillhandahåller säkra anslutningar och stöds av en mängd olika enheter.

Nu när du vet om olika hot som kan kränka din integritet online, de olika verktygen som du kan använda för att hindra din integritet att invaderas, och vilka kryptering och protokoll du bör använda, här är en snabb guide för hur du säkra din webbsökning.

Rensa kakor

Cookies är det verkliga skälet till att olika webbplatser vet vad du har för dig på webben. De lagras på din PC och skickar små information tillbaka till webbplatsen. Så nästa gång du besöker samma webbplats skickades en cookie till webbplatsen’s-server som innehåller alla dina tidigare aktiviteter.

Dessa cookies kan lagra viktig information om dig som lösenord, kreditkortsuppgifter, adresser och annan personlig information. Det är här användningen av webbläsarutvidgningar som AdBlock Plus, Privacy Badger och Ghostery hjälper dig. De hjälper till att identifiera och blockera olika typer av kakor. På samma sätt är BetterPrivacy webbläsarförlängning mycket användbar för att blockera Flash Cookies och hantera LSO: er.

Många populära webbläsare har nu möjlighet att sluta lagra vanliga kakor men Flash-kakor är fortfarande en hot. Du kan dock använda följande applikation för att rensa Flash-kakor:

- CCleaner (tillgängligt på Windows och Mac OS): CCleaner hjälper till att skydda din integritet genom att rensa bort flash-cookies. Det hjälper också till att göra ditt system snabbare och rensar ditt system’s register, som kan vara rörigt med fel och trasiga inställningar.

Använd webbläsarförlängningar för att stärka din integritet

Förutom cookies kan din integritet online äventyras av onlineövervakning, hackare, spammare och andra skadliga cyber-goons. Det är här med hjälp av en VPN-webbläsarförlängning kan du få åtkomst till webbplatserna och surfa på webben utan att lämna några spår. VPN-webbläsarutvidgningar är praktiska när du är på kort tid men vill komma åt internetbank eller vill göra online-köp.

På liknande sätt hindrar AdBlock Plus irriterande annonser från att skräppost skickas till webbläsarens skärm. Det är ett bra verktyg för att förhindra att tredjepartsannonser hämtar personlig information om dig eller leder dig till bedrägliga webbplatser.

Web Tracking Technologies

Webbspårningsteknologier fungerar i bakgrunden och övervakar dina rörelser. Om du vill identifiera dessa spårningstekniker kan webbläsarutvidgningar som Ghostery, Privacy Badger, Disconnect och NoScript vara mycket användbara. De blockerar olika spårningsverktyg som taggar, skadlig programvara, cookies, beacons, pixlar, webbutgivare och annan liknande teknik.

Här är olika webbspårningstekniker som du bör tänka på:

- Webbläsare fingeravtryck: som vi nämnde ovan under ‘Hot för webbmäklare’, många senaste webbläsare samlar in information om dig på olika sätt så att du kan identifieras unikt. Processen genom vilken detta uppnås kallas webbläsarfingeravtryck och du kan stoppa detta med hjälp av tillägget Privacy Badger.

- HTML Web Storage: det finns en webblagring som är inbyggd i olika webbläsare. Det fungerar precis som cookies men har mer lagringsutrymme och du kan inte övervaka det eller selektivt ta bort det från din webbläsare. I Firefox och Internet Explorer kan du stänga av HTML Web Storage, men med hjälp av Click&Ren och BetterPrivacy-förlängning för att ta bort innehåll från denna webblagring.

- ETags: Enhetstaggar eller ET-märken är en del av HTTP-protokoll och används för att validera din webbläsare’s cache. När ET-märken valideras skapar du ett fingeravtryck när du besöker en webbplats och dessa ET-märken kan användas för att spåra dig.

- Historia stjäla: Det finns olika ökända webbplatser som kan hämta din tidigare surfhistorik. Processen som används av dessa webbplatser är att utnyttja hur webben fungerar. Den mest skadliga delen om History Stealing är att det är praktiskt taget omöjligt att stoppa. Du kan emellertid hindra den från att spåra din ursprungliga identitet med hjälp av en VPN eller Tor.

Använd sökmotorer som inte’t Spåra dig

Många populära sökmotorer som Google och Yahoo lagrar värdefull information om dig som kan spåras och kan leda till sekretessbrott. Det är här du behöver använda sökmotorer som inte gör det’t spåra dig för att säkra din surfning.

Vi har nämnt några av dessa sökmotorer i detalj under ‘Integritetsverktyg’. Sökmotorer som DuckDuckGo, StartPage, YaCy och Gibiru lagrar inte information som din IP-adress, söktermsfrågor och annan information.

Gör din mobila surfning säker

När vi kastar oss in i världen av handhållna enheter och ökar användningen av internet på smarttelefoner är det viktigt att säkra din integritet när du surfar på mobilen. Webbläsarutvidgningarna som vi hittills har nämnt fokuserar främst på stationära datorer men vissa av dem fungerar också på dina mobilplattformar.

Bland dem är den populära AdBlock Plus som hjälper dig att stoppa irriterande annonser, spårningsteknologi och andra skadliga bakgrundsverktyg. Om du har Firefox installerat på din mobila enhet kan du också använda tillägg som Ghostery.

På liknande sätt finns det olika appar som du kan använda för avancerad cookiehantering och blockering av olika webbspårningstekniker. Alternativ för privat surfning och spårning görs nu tillgängliga på olika mobila operativsystem, vilket är ett steg i positiv riktning.

Skydda dina profiler på sociala medier

Medan vi håller på att skydda din integritet när du surfar är det viktigt att nämna stegen för att säkra dina sociala medieprofiler också. Här är några av stegen du kan vidta för att säkerställa säkerheten i dina sociala medier profiler:

- Kontrollera sekretessinställningarna för profiler på sociala medier: olika sociala medienätverk som Facebook och LinkedIn ger olika integritetsinställningar och gör att du kan kontrollera och hantera inlägg på din profil. Använd dessa inställningar för att bevara din online sekretess.

- Konfigurera tvåfaktorautentisering: du kan ställa in tvåfaktorautentisering i profiler på sociala medier för att skydda mot hackare och andra tvingade inbrott. Vissa sociala medienätverk som Facebook och Twitter erbjuder redan den här funktionen. Använd det för att se till att ingen kommer åt ditt konto utan ditt godkännande.

- Skapa starka lösenord eller använd lösenordshanteraren: utöver tvåfaktorautentisering bör du skapa starka lösenord eller använda en lösenordshanterare för att hantera lösenordssäkerhet för olika sociala medieprofiler.

- Don’t avslöja eller publicera för mycket personlig information: Som du kanske har sett, listar människor ner varje liten detalj av sig själva i profiler på sociala medier. Vi rekommenderar dig mot detta och rekommenderar att du lägger upp en liten detalj om dig själv som möjligt.

- Hantera dina vänner cirkel: sociala medier gör att du kan få kontakt med många människor men inte alla behöver känna till alla aspekter av ditt liv. Hantera dina vänner’ lista och sätta begränsningar för personlig information som är synlig för olika individer.

- Tänk två gånger innan du publicerar: när du har lagt ut något online på sociala medier, se till att det är något som vann’t äventyrar din integritet.

- Använd Ta bort, blockera, & Rapportera funktioner: olika sociala medienätverk ger dig möjlighet att rapportera, blockera och ta bort skadliga aktiviteter i din profil. Använd dessa funktioner när du känner att någon trakasserar dig eller försöker bryta din integritet.

Den pågående övervakningen som genomförs av statliga myndigheter, genomförandet av obligatoriska lagar om datalagring och de kontinuerliga hot som cyberbrottslingar utgör, är dina e-postmeddelanden med stor risk. Under åren har många användare tappat privata och konfidentiella uppgifter när deras e-postadresser hackades eller avlyssnades.

Vi nämnde tidigare de hot du kan stöta på via e-post. Från skräppost via e-post till eftersläpande e-postmeddelanden, bedrägerier och skadligt innehåll som skickas via e-postmeddelandena, det är av stor vikt att du säkra dina e-postmeddelanden.

Många e-posttjänster har integrerat SSL-kryptering för att säkra dina e-postmeddelanden. Emellertid ligger nyckeln i en-till-ende-kryptering eftersom den krypterar dina data i slutet och dekrypterar den till det avsedda målet.

Använd e-postkrypteringsverktyg

Det finns olika krypteringsverktyg från slutet till slut som du kan använda idag. Vi har markerat några av dessa verktyg tidigare under rubriken ‘E-postkrypteringsverktyg’. De mest populära bland dem alla är PGP och GPG. Båda verktygen är gratis att använda och krypterar alla typer av data, inklusive innehållet i din e-post. Här är våra tre bästa val från olika e-postkrypteringsverktyg som du kan använda:

Pretty Good Privacy (PGP)

PGP eller Pretty Good Privacy är en öppen källkod och gratis krypteringsprogram. Du kan använda den för att kryptera alla former av innehåll som e-post, textmeddelanden, filer, kataloger, hårddiskpartitioner och annan kommunikationsform. Här är en enkel illustration som förklarar hur PGP fungerar:

GNU Privacy Guard

GNU Privacy Guard eller GPG är en uppgradering av PGP och använder samma OpenPGP-standard. GPG är också gratis att använda programvara och låter dig kryptera all din data och kommunikation. Krypteringsverktyget med öppen källkod gör det kompatibelt på olika plattformar, inklusive Windows, Mac och Linux. GPG använder ett kommandoradsgränssnitt och erbjuder också mer sofistikerade versioner för alla de tre plattformarna.

GPG-verktyg

För alla Mac-användare som letar efter ett e-postkrypteringsverktyg gratis ger GPGTools dig just det. GPGTool är öppen källkodsprogram och med det kan du skydda din Apple Mail. GPGTools innehåller OpenPGP, hjälper dig att kryptera eller dekryptera dina e-postmeddelanden på Mac och skydda dina e-postkonversationer från olika cyberhot.

GPG4win

GPG4win är ett annat gratis e-postkrypteringsverktyg men exklusivt för Windows-användare. GPG4win använder också OpenPGP tillsammans med S / MIME för att skydda dina e-postmeddelanden. Det bästa med GPG4win är att det enkelt kan integreras med alla vanliga e-posttjänster. du kan till och med använda en funktion som heter GPGOL som också krypterar Microsoft Outlook-e-postmeddelanden.

Infoencrypt

Om du letar efter en webbaserad tjänst för att kryptera innehållet i din e-post är Infoencrypt det bästa verktyget där ute. Det är gratis att använda och du behöver inte ladda ner mjukvara för att kryptera dina e-postmeddelanden.

Infoencrypt använder 128-bitars AES-kryptering, vilket är tillräckligt starkt för att dölja innehållet i e-postmeddelandet. Den övergripande processen för kryptering av data med Infoencrypt är ganska enkel. Allt du behöver göra är att ange dina data, välja ett lösenord och kryptera dina data.

När du klickar på ‘Kryptera’, dina data är krypterade till koder. För att dekryptera meddelandet måste mottagaren ange lösenordet du valt och sedan dechiffrera data.

Hedersomnämnande

Bortsett från de tre e-postkrypteringsverktygen som nämns ovan bör du också kolla in Mailvelope. Det är gratis att använda webbläsarförlängningen för Chrome och Firefox. Mailvelope erbjuder OpenPGP-kryptering från slutet till slutet och kan användas med alla större e-postplattformar (Gmail, Outlook, Yahoo Mail och GMX).

Andra försiktighetsåtgärder för att skydda din e-post

E-postkrypteringsverktyg är bara en liten del av att säkra dina e-postmeddelanden från potentiella säkerhetsbrott. Det finns andra försiktighetsåtgärder som du också bör ta hänsyn till när du använder dina e-posttjänster.

- Skapa starka lösenord: Detta är kanske det mest grundläggande steget mot e-postsäkerhet. Du bör generera starka lösenord för vart och ett av dina konton och don’t använder samma lösenord för mer än ett e-postkonto eller sociala medieprofiler.

- Don’t Klicka på Osäkra länkar: Du bör undvika att klicka på länkar som inte är säkra. Många cyber-goons ser ut för att hämta din privata information när du klickar på dessa skadliga länkar. Kontrollera alla länkar innan du klickar. Håll musen över länkarna och se vart du omdirigeras.

- Undvik åtkomst till e-postmeddelanden i det offentliga WiFi-nätverket: Om du är ansluten till internet via gratis och offentliga WiFi-hotspots, försök att undvika att öppna dina e-postmeddelanden om du inte har ett VPN- eller e-postkrypteringsverktyg anslutet.

- Håll UAC (User Account Control) aktiverat: Don’t stäng av UAC på ditt Windows OS eftersom det övervakar olika förändringar som sker i ditt system. Istället för att stänga av UAC helt, kan du minska skyddsnivån.

- Skanna e-postbilagor: Olika undersökningar har visat att majoriteten av de virus som infekterar användarsystem erhålls via e-postbilagor. Vissa e-posttjänster har inbyggda antivirusskannrar som skannar dina e-postbilagor. I alla fall skanna dina e-postbilagor innan du laddar ner den.

Det växande hotet från olika cyberbrottslingar mot myndighetsövervakningar, är det absolut nödvändigt att du skyddar dina kommunikationer från att brytas. Med detta sagt måste du tänka på att samtal som görs via mobiltelefoner eller fast telefon aldrig är säkra. Regeringar från hela världen samlar in samtalinformation via metadata.

Kommunikation som görs elektroniskt (t.ex. via VoIP-tjänster) kan emellertid krypteras och skyddas från oönskade cyber-goons. Det finns olika verktyg som du kan använda för att skydda dina VoIP-konversationer och snabbmeddelanden.

Vi har redan nämnt några av dessa krypteringsverktyg under ‘Verktyg för att säkra VoIP-konversationer’ och ‘Verktyg för att säkra snabbmeddelanden’ rubriker. Så här kan du använda dem för att säkra dina VoIP-konversationer och textmeddelanden.

Använd krypteringsverktyg från End-to-End

Det viktiga att notera är att alla dessa verktyg använder en-till-än-kryptering. Det är detta som gör dina konversationer säkra från att övervakas eller spåras av oönskade enheter. Vissa VoIP-tjänster, till exempel Skype, använder peer-to-peer-protokoll som gör det svårt för någon att spåra dina samtal.

Signal Private Messenger

Om din tjänst inte gör det’t använder ett peer-to-peer-protokoll, då kan du använda verktyg som Signal Private Messenger för Android- och iOS-enheter. Signal Private Messenger är utvecklad av Open Whisper Systems, samma företag som skapade TextSecure och RedPhone. Signal Private Messenger kombinerar de två verktygen, TextSecure och RedPhone, och låter dig kryptera dina VoIP-samtal och snabbmeddelanden.

Tyst cirkel

Ett annat verktyg som du kan använda för att säkra dina konversationer på Android- och iOS-enheter är Silent Circle. Inom denna säkerhet är en kostym en tyst telefon som krypterar din röst-, video- och textbaserade kommunikation. Silent Phone finns i två paket, Basic och Plus. Du kan välja mellan någon av de två beroende på ditt behov av säkerhet.

Gliph

När det gäller att bara säkra din textbaserade kommunikation bör du prova Gliph. Det erbjuder några smala funktioner som erbjuds av den här appen och skiljer den från andra textkrypteringsappar. Du kan använda Gliph på dina Android-enheter, iOS-enheter och stationära datorer. Du kan säkra din kommunikation på valfri kanal; Välj ett pseudo-namn för att dölja din verkliga identitet och säkerställer din integritet medan du gör BitCoin-betalningar.

Threema

Threema är en betald app för användare av iOS, Android och Windows Phone och erbjuder fantastiska funktioner för att säkra din VoIP-kommunikation. Med hjälp av en-till-ende-kryptering skickar du säkert meddelanden, filer, videor, röstmeddelanden, QR-koder och mycket mer. Det garanterar också fullständig anonymitet eftersom varje användare får ett Threema-ID och ditt ursprungliga telefonnummer eller e-postadress är inte synliga för andra.

Stäng av GPS, Google Now & Andra platsspårningstjänster

Förutom att använda olika krypteringsverktyg finns det några inställningar på dina mobila enheter som du kan använda för att säkra din kommunikation. Till att börja med kan du stänga av Google Nu på dina Android-enheter eftersom det lagrar ofarlig mängd data om dig och lär dig om ditt sökbeteende för att förutsäga vad du vill.

Uppgifterna som lagras av Google Now innehåller nästan allt, från sökhistorik, platser du har besökt, din plats, valutakurser (om det vet att du är i ett annat land), närliggande platser, restauranger och mycket mer. Alla dessa faktorer leder till allvarliga sekretessproblem och vi är bara inte säkra på om Google Now går igenom våra e-postmeddelanden och andra konversationer för att förutsäga de saker vi vill ha.

Förutom att stänga av Google Now, kan andra tjänster som platsspårning och GPS också leda till sekretessbrott. Det finns olika anti-spårning / anti-spionering GPS-växlar som du kan stoppa från att spåras. Men om du är orolig för din integritet, det’Det är bättre att lämna dessa tjänster avstängda och skydda din integritet från olika hot.

Idag’s dag och ålder, kan du få åtkomst till filer, bilder och nästan alla typer av data var som helst tack vare molnlagringstjänster. Med det sagt är alla stora molnlagringstjänster som Google Drive, OneDrive, iCloud och Dropbox långt ifrån säkra.

Hackningen av iCloud i augusti 2014 är bara ett exempel bland tusentals där privata data, främst fotografier, av olika kändisar läckte ut på olika webbplatser. Detta visar i vilken utsträckning dina data inte är säkra på molnlagring.

Så hur skyddar du din information innan du sparar den i molnet? Här är några steg du kan använda för att säkerställa säkerheten för din molnlagring.

Använd tvåfaktorautentisering & Lösenordshanterare

Låta’s börjar från grundläggande lösenord. De är nyckeln till att säkra alla åtkomstpunkter där dina konfidentiella data sparas. För att säkra dina molnlagringstjänster rekommenderar vi att du använder lösenordshanteraren och skapar olika lösenord för varje molntjänst.

Förutom att generera starka lösenord, stärker du två-faktor-autentisering också din molnlagringssäkerhet. Vad detta kommer att göra är att det kommer att be om två frågor innan du ger dig åtkomst till ditt molnlagringskonto. Till exempel kan du bli ombedd att ange ditt lösenord, som i sin tur skickar en säkerhetskod till din mobiltelefon som du behöver ange för autentisering.

Tvåfaktorsautentisering isn’Det är ett fullständigt bevis men det ökar din molnlagringssäkerhet. Tänk på det som att lägga till två lager av säkerhet till ditt system; först anger du PIN-koden och sedan skannar du fingrarna för att komma åt lagringsenheten.

Kryptera filer manuellt innan du lagrar på molnet

Den säkraste metoden för att skydda dina personuppgifter på molnet är genom att kryptera filerna manuellt innan du laddar upp dem i molnet. På det här sättet kan du använda alla molnlagringstjänster du väljer och inte’Jag måste oroa dig för alla säkerhetshot som finns i molntjänsten.

En annan försiktighetsåtgärd som du kan vidta innan du laddar upp de krypterade filerna är att slå på ett VPN så att hela internetanslutningen är krypterad. För att manuellt kryptera dina filer innan du överför dem till molnet kan du använda olika verktyg.

Tidigare var TrueCrypt populär filkrypteringsprogram. Men det har nu avslutats på grund av olika säkerhetsrelaterade problem. Det finns dock många alternativ till TrueCrypt och några av dem inkluderar VeraCrypt, AxCrypt, GNU Privacy Guard, BitLocker, 7-Zip, BoxCrypter, DiskCryptor och många fler. Här är våra 3 bästa val för att manuellt kryptera filer:

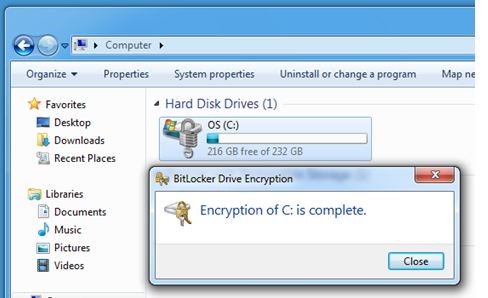

BitLocker

Det är en fullständig diskkrypteringsprogramvara som är inbyggd i Windows Vista, Windows 7 (Enterprise och Ultimate), Windows 8.1 (Enterprise och Pro) och Windows Server. BitLocker använder AES-kryptering (128 bitar och 256 bitar) för att kryptera dina filer.

BitLocker kan också kryptera andra virtuella enheter eller datamängder. Du kan välja mellan olika autentiseringsmekanismer som PIN-koder, traditionella lösenord, USB-nyckel och TPM (Trusted Platform Module). BitLocker är ett fantastiskt verktyg för Windows PC-användare och låter dig skydda dina konfidentiella data.

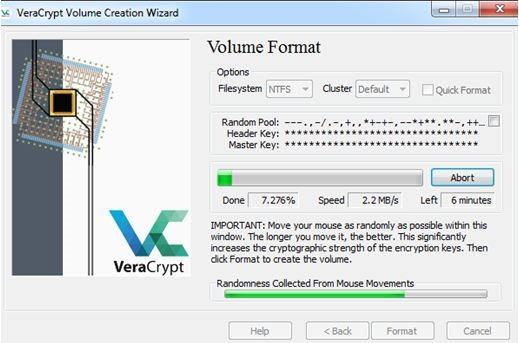

VeraCrypt

VeraCrypt är snyggt fri-att använda open source-krypteringsprogramvara och en efterföljare till det avvecklade TrueCrypt-verktyget. Med VeraCrypt kan du kryptera en viss fil, en partition, skapa virtuella krypterade skivor i filer eller kryptera hela lagringsenheter..

Det finns olika krypteringsnivåer du kan välja mellan i VeraCrypt eftersom det stöder krypteringscifrarna AES, Serpent och Twofish. VeraCrypt löser säkerhetsbrister och sårbarheter som hittades i TrueCrypt och låter dig kryptera dina filer innan du laddar upp dem på din molnlagringsservice.

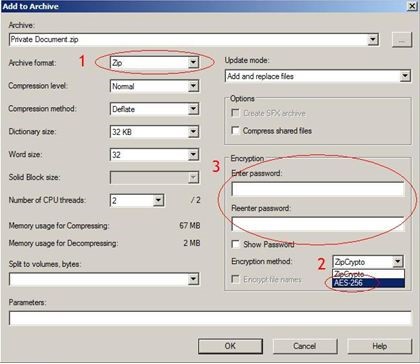

7-Zip

7-Zip (eller 7z) är främst ett verktyg för arkivering av filer och gör att du kan komprimera och organisera stora volymer filer som ska skickas över internet. Utöver detta krypterar 7-Zip också enskilda filer eller hela volymer med AES 256-bitars krypteringsnivåer och är tillgängliga på Windows, Mac OS X och Linux.

7z-programvaran är gratis att använda och dess öppen källkod gör att den är fri från statliga störningar. Du kan skydda dina filer via lösenord och de dekrypteras bara när rätt autentiseringslösenord har angetts. Denna lätta filkomprimering / filarkiverare är utmärkt att kryptera filer och du kan använda den kryptera dina data innan du lagrar dem på molntjänster.

Kontrollera användarvillkoren & Integritetspolicy för Cloud Service

Detta kan låta som en omsorgsfull uppgift men om du är orolig för din integritet så är det’det är bra att gå igenom sekretesspolicyn, servicevillkoren och andra juridiska avtal för molntjänsten. Detta kommer att avslöja hur din molntjänst har när det gäller din integritet och säkerhet.

Det finns vissa tjänster som krypterar dina data på servernivå och har ingen aning om vad du lagrar på deras molnlagringstjänster. Å andra sidan finns det vissa tjänster som använder snygga termer och förbehåller sig rätten att få åtkomst till dina uppgifter när de vill.

Om användarvillkoren, piratkopieringspolicyn och andra dokument inte ger tydlig indikation på din integritet, gräva lite djupare och fråga kundsupporten. Att kontrollera sådana serviceavtal är en bra praxis, enligt vår mening och du bör också följa det om dataskydd och integritet är din största oro.

Använd molntjänster som automatiskt krypterar filer

Om du är osäker på att använda populära molntjänster som iCloud, OneDrive, Google Drive eller Dropbox och är oroliga för din integritet så finns det olika alternativ till sådana molntjänster. Dessa alternativ krypterar också dina data innan du laddar upp dem i molnet.

Det finns olika molntjänster som erbjuder kryptering som en del av processen. Tidigare erbjöd en berömd tjänst Wuala filkryptering innan uppladdningen men nu har avbrutits. Men här är två molntjänster som kommer att skydda:

- SpiderOak: är en mångsidig molntjänst som krypterar din fil lokalt på din dator / enhet innan du laddar upp dem till molnet. SpiderOak är tillgängligt på Windows, Mac, Linux och har också appar för iOS och Android. SiperOak följer ‘Noll-Kunskap’ policy där det inte har någon aning om vad du laddar upp eftersom filerna är krypterade på din dator och skyddas av ett lösenord du har angett.

- Tersorit: är en annan molnlagringstjänst som krypterar dina filer lokalt på ditt system med AES 256-bitars krypteringsnivå och kräver att du ställer in ett lösenord för att dekryptera dina krypterade filer. Tersorit erbjuder exklusiva appar för Windows, Mac OS X, Android, iOS och Windows Phone, vilket ger hög flexibilitet.

Ditch the Cloud & Använd BitTorrent Sync

Vi har vidtagit olika steg som du kan använda för att säkra dina molnlagringstjänster och olika försiktighetsåtgärder du bör vidta innan du laddar upp. Här är en alternativ metod du kan använda för att lagra och överföra filer över olika plattformar utan att använda molnet Bitorrent Sync.

Till skillnad från andra molntjänster använder BitTorrent Sync ett peer-to-peer-nätverk snarare än molnservrar för att lagra och dela dina data. En av de främsta fördelarna med detta är att eftersom dina filer inte är lagrade i molnet kan ingen komma åt dem utan ditt tillstånd. På samma sätt kan du ladda upp en obegränsad mängd data utan att behöva betala en krona.

Men nackdelarna med denna metod är att minst ett av dina system måste vara på och ansluta till internet så att du kan komma åt dina filer. Dessutom kan din ISP-bandbredd och datakapsel hindra den övergripande processen för lagring och överföring av filer.

Så BitTorrent Sync är ett smart sätt att spara data på andra plattformar utan att behöva använda molnet. Vi rekommenderar dock att du inte tänker BitTorrent Sync som ett alternativ till molntjänster; snarare bör den användas i kombination och bör komplettera din molnlagringstjänst.

Det finns olika länder med olika lagar och förordningar. Även om dessa förordningar är gjorda i människors bästa (eller vad de framställs som), verkställer länder många gånger lagar som äventyrar en persons integritet.

Dessa bestämmelser är i första hand i form av obligatoriska datalagar och underrättelsebyråer som lagrar enorma mängder användarinformation utan deras samtycke.

Vi berörde ämnet statlig övervakning tidigare och visade hur olika lagar och myndigheter arbetar för att samla in användarmetadata. Här listar vi några av dessa länder, hur de äventyrar din integritet och hur du kan skydda dig själv.

Australien

Australien kan vara känt av många skäl men netizens kommer att komma ihåg det för den obligatoriska lagret om datalagring som implementerades i oktober 2015. Enligt denna lag kommer din internetaktivitet som surfhistorik, IP-adress, sessioners varaktighet och mycket mer att registreras av din ISP och teletjänster i upp till två år.

Det där’s inte alla! Andra aspekter av din kommunikation via e-post eller telefon kommer också att lagras på grundval av denna lagring av uppgifter. För att skydda din integritet från den här lagen bör du använda ett verktyg som hjälper dig att kryptera din internetaktivitet (t.ex. en VPN i Australien) och använda andra verktyg som krypterar din kommunikation via e-post, VoIP-tjänster och mobiltelefoner.

Kina

Kina har några av de striktaste lagen om internetcensur jämfört med andra länder. Att placera regelbundna förbud och begränsningar på sociala mediekanaler är Kina en plats som inte alls är vänlig mot internet. Med det sagt är användarnas i Kina inte lika allvarliga som andra nationer men allt som rör den kinesiska regeringen går inte höra.

Under årens lopp har många journalister, webbplatser, personliga bloggar och sociala mediekanaler mött vrede från Kinas stora brandvägg. All kritik av den kinesiska regeringen kan leda till förbud, begränsningar och till och med fängelse.

Du kan använda ett VPN för att skydda din integritet och kryptera all din internettrafik. Men Kina har blockerat många VPN-tjänster och du’d måste gräva djupare för att hitta den som fortfarande arbetar i Kina. En VPN-tjänst som fungerar perfekt i Kina (hittills) är ExpressVPN.

USA

Förenta staterna har inte en strikt lag om datalagring. Men underrättelsebyråerna som är verksamma i USA är ökända för att spionera på amerikanska medborgare. Tack vare Edward Snowden avslöjades antikarna med NSA (National Security Agency) och hur de kränkade en’s integritet genom att samla in metadata.

Dessa byråer har arbetat med otänkbar frihet tack vare olika lagar som US Patriot Act och PRISM-programmet. Även om den amerikanska patriotlagen nu har löpt ut kanske den stora datainsamlingen av användare från olika underrättelsebyråer aldrig upphör.

NSA är en byrå som tas upp till rampljuset. Andra byråer som FBI, CIA, DHS eller DEA kan fortfarande genomföra oönskad övervakning av amerikanska medborgare och registrera varje steg som görs online. Vi rekommenderar att du använder en amerikansk VPN för att kryptera din onlinetrafik och andra krypteringsverktyg som listas i den här guiden för att skydda din integritet mot statlig spionering.

Europeiska nationer

2006 antog Europeiska unionen (EU) ett nytt direktiv som kallas EU: s datalagringsdirektiv (DRD). Enligt denna nya ram för datalagring var medlemmar i Europeiska unionen skyldiga att ha sina internetleverantörer och telekomföretag lagra följande data från sina användare / abonnenter under en period som sträckte sig från 6 månader till 2 år:

- Telefonnummer på inkommande samtal och utgående samtal.

- IP-adresser för användare (plats) för kommunikationen.

- Tid, datum och varaktighet för kommunikationen.

- Enheten som används för att kommunicera med andra.

- Textmeddelanden, e-postmeddelanden och telefonsamtal skickade och mottagna.

Dessa var några av de viktigaste aspekterna av datalagringsdirektivet. På begäran från domstolen kan polis och andra utredningsorgan ha tillgång till annan information, till exempel din Internet-trafikdata, innehållet i telefonsamtal, och invadera din integritet på helt ny nivå.

Länder som Tyskland, Slovakien, Storbritannien, Italien, Frankrike, Norge, Spanien, Nederländerna, Polen, Sverige och andra EU-länder har införlivat direktivet i sin lagstiftning. Emellertid förklarade Europeiska domstolen i april 2014 direktivet som ogiltigt på grund av störningar i rätten till integritet och skydd av personuppgifter.