La mejor guía de privacidad

La mejor guía de privacidad 2023

Cuando se trata de navegar por Internet, navegar por una tienda en línea, actualizar un estado o compartir algo en las redes sociales y realizar transacciones financieras en línea, todos tenemos un derecho humano básico y es la privacidad en Internet..

Los pequeños fragmentos de información que se amplían en Internet son como piezas de un rompecabezas, que pueden revelar una gran cantidad de información sobre cualquier persona cuando se juntan. Esta información personal puede ser muy perjudicial si se compila y se usa para fines específicos..

Gracias a las revelaciones reveladas por Edward Snowden sobre la NSA’sy el gobierno’En la vigilancia de los ciudadanos, se está violando este derecho a la privacidad. Para empeorar las cosas, hay numerosos países en todo el mundo que realizan vigilancia no deseada de sus ciudadanos y monitorean todas sus actividades de Internet / teléfono..

Muchos de estos países han introducido regulaciones legales y legislación que requieren que las compañías de telecomunicaciones y los proveedores de servicios de Internet registren a sus usuarios.’ metadatos Lo que esto significa es que cada vez que visita un sitio web; hacer una compra en línea; enviar / recibir un correo electrónico; hacer una llamada telefónica (a través de VoIP); o enviar un mensaje de texto; Todas estas actividades son registradas y utilizadas por el gobierno para fines de vigilancia..

Aquí es donde debe comprender las numerosas amenazas que están presentes en la web; cómo pueden afectar su privacidad; las herramientas y el software que están disponibles para defenderse de cada una de estas amenazas; y cómo puede usarlos para proteger su privacidad y volverse anónimo.

Escritorio & Amenazas para laptop

Los usuarios de Mac y Windows deben preocuparse por ciertas amenazas de escritorio que se originan en Internet y pueden violar su privacidad. Estas son algunas de las amenazas más comunes que puede esperar encontrar como usuario de Mac / Windows:

- Botnets: son una colección de software ‘bots’, controlado de forma remota por su creador y creado para infectar su computadora con entidades maliciosas (virus, malware, etc.).

- Hackear: Este es el proceso a través del cual los ciberdelincuentes entran en su sistema y obtienen acceso no autorizado a sus datos personales..

- Malware Es un software malicioso que se infiltra en su sistema y daña su computadora. El malware también puede contener virus, troyanos, adware, etc..

- Suplantación de identidad: El phishing es un proceso a través del cual los ciberdelincuentes intentan recuperar información personal y financiera sobre los usuarios. Utilizan correos electrónicos, sitios web, mensajes de texto y otros métodos falsos para obtener información personal y explotable sobre usted..

- Pharming cuando se le redirige a sitios web ilegales y maliciosos, este proceso se conoce como pharming. Los ciber-matones usan este proceso para cometer fraude y obtener información personal sobre los usuarios.

- Correo no deseado: es la distribución masiva de comerciales, correos electrónicos, mensajes, anuncios, material pornográfico y otro contenido no deseado, a usuarios desprevenidos. Los spammers generalmente obtienen direcciones de correo electrónico de usuarios específicos de blogs, sitios web y perfiles de redes sociales.

- Suplantación de identidad: Los ciberdelincuentes utilizan esta técnica, generalmente en combinación con phishing, para robar su información personal. Estos delincuentes utilizan sitios web o direcciones de correo electrónico para obtener dicha información y tratar de que sea lo más legítima posible..

- Spyware & Adware: Estos son programas que se infiltran en su sistema y recopilan información personal sobre usted. Dicho software se adjunta principalmente con contenido de descarga gratuita a través de Internet. Muchos de estos programas también pueden contener virus..

- Virus: Estas son las fuentes de ataque más comunes en su computadora. Los virus son programas maliciosos que infectan tu computadora y todos los demás sistemas con los que entras en contacto.

- Caballos de Troya: Estos son archivos ejecutables que están ocultos o incrustados en un software legítimo. Su objetivo principal también es piratear su sistema, eliminar sus archivos o registrar sus pulsaciones de teclas.

- Gusanos: Estos son programas ampliamente utilizados que se propagan a través de Internet. Estos programas se almacenan en su disco duro y causan interrupciones no deseadas cuando usa Internet al apagar partes de Internet..

- DNS & Fugas de IP: Estas amenazas se originan cuando utiliza un software de anonimato y su tráfico seguro se escapa fuera de la red de anonimato. Cualquier entidad que esté monitoreando su tráfico puede registrar sus actividades a través de fugas de DNS o IP.

Amenazas del navegador web

Existen numerosas amenazas que se propagan desde su navegador web y dañan su privacidad y seguridad en línea. Es importante tener en cuenta que muchos navegadores web populares, como Google Chrome, Mozilla Firefox, Internet Explorer (ahora Microsoft Edge), Safari y Opera tienen varias vulnerabilidades de seguridad.

* Nos centraremos en Google Chrome, Mozilla Firefox e Internet Explorer por ahora en nuestra guía y agregaremos detalles sobre otros navegadores muy pronto.

Google Chrome

¿Alguna vez has notado que tu Google Chrome requiere que inicies sesión con tu ID de Gmail? Esto se debe a que Google Chrome guarda un archivo en su computadora donde almacena todas sus direcciones de correo electrónico, nombres, contraseñas, números de cuenta, números de teléfono, números de seguro social, detalles de la tarjeta de crédito, dirección postal y otra información de autocompletar.

Según Insider Finder, los datos que guarda Google Chrome dejan su información privada susceptible de robo de datos. Esto se debe a que Google hace copias de estos datos y los almacena en la caché de proveedores de historial, datos web y otras bases de datos SQLite.

Estos archivos almacenados no están protegidos y si alguien tiene acceso ilimitado a su sistema o viola estas bases de datos, puede recuperar fácilmente su información privada. Si está utilizando Google Chrome en una PC con Windows, puede encontrar estos archivos aquí:

“% localappdata% \ Google \ Chrome \ User Data \ Default \”

Mozilla Firefox

Cuando se trata de seleccionar un navegador web, Mozilla Firefox es uno de los navegadores más livianos para usar. Dicho esto, se’No es el navegador más fácil de usar de la industria. En comparación con Google Chrome o Internet Explorer, Firefox puede ser difícil de administrar.

Además de esto, hay ciertas vulnerabilidades de seguridad en Mozilla Firefox que dejarán violada su privacidad. Algunas de estas amenazas de seguridad pertenecen a bloqueos inesperados, riesgos de seguridad de la memoria y amenazas de seguridad de datos..

Se sabe que Mozilla Firefox se bloquea cuando varios complementos funcionan en segundo plano. Proporciona malas medidas de seguridad de datos y bajos niveles de cifrado. Esto deja su información personal y su historial de navegación expuestos a numerosas amenazas cibernéticas..

explorador de Internet

Internet Explorer podría haber perdido su encanto y volver al punto de partida en términos de opciones de navegador web, pero es importante resaltar sus vulnerabilidades de seguridad. Esto se debe a que algunos servicios aún requieren que use IE para acceder a sus funciones en línea.

Algunas de las amenazas de seguridad incluyen ataques de malware para eludir las características de seguridad de IE, ataques DDoS, explotar la configuración débil de Windows e Internet Explorer, ataques de código (JavaScript) y la exposición de datos confidenciales a través de sitios web maliciosos. Todas estas amenazas dejarán sus datos privados y confidenciales en IE expuestos a amenazas no deseadas..

Otro factor importante que debe tener en cuenta es que a partir del 12 de enero de 2016, Microsoft ya no es compatible con todas las versiones anteriores de Internet Explorer, excepto el último Internet Explorer 11. Incluso lo está promocionando para que actualice al último Windows 10 y use su nuevo navegador llamado Edge, que indica claramente que el IE ya no es un navegador seguro. Además, a la larga, ganaste’No recibirá actualizaciones de seguridad y correcciones de errores para IE, lo que pone en riesgo varias amenazas cibernéticas..

Amenazas de navegación móvil

Con el uso cada vez mayor de teléfonos inteligentes y tabletas, los riesgos de seguridad y privacidad en Internet han aumentado considerablemente. Esto se debe a la conexión a Internet no segura (puntos de acceso Wi-Fi) a la que se conectan estos dispositivos. Hay numerosos ciberdelincuentes que acechan en estas conexiones de Internet no seguras, esperando atacar su información personal y aprovechar sus datos..

Esta amenaza aumenta debido a la naturaleza diversa de estos dispositivos de mano y su capacidad para sincronizar todas sus cuentas, perfiles de redes sociales, imágenes y otros datos, todo en un solo lugar. Según Kaspersky Lab, el sistema operativo móvil más específico es Android. En 2012, se usaron más de 35,000 programas maliciosos de Android para atacar a los usuarios.

Los programas maliciosos se incluyeron en aplicaciones, Google Play Store, la tienda de aplicaciones de Amazon y ciertas tiendas de aplicaciones de terceros. Kaspersky clasificó estas amenazas de Android en tres categorías:

- Módulos Publicitarios

- Virus troyanos SMS

- Explotaciones (para obtener acceso a su información personal almacenada en el dispositivo)

Esto muestra que la navegación móvil es aún más riesgosa que la navegación web normal. Al igual que los navegadores web, los navegadores móviles son más débiles cuando se trata de proteger su privacidad en línea. Las medidas de seguridad y los protocolos utilizados en los navegadores web no son lo suficientemente fuertes como para proteger su información personal..

Banca en línea & Amenazas de pago

El uso creciente del comercio electrónico, los métodos de pago en línea, la banca en línea y la banca móvil ha puesto su información financiera en alto riesgo. Con los ciberdelincuentes que buscan explotar información personal sobre usted, los detalles de su cuenta bancaria y las transacciones financieras se encuentran entre los principales objetivos.

Symantec destacó que existen dos fuentes a través de las cuales se producen ataques a su banca en línea y transacciones de pago. Estos incluyen ataques locales y ataques remotos. En los ataques locales, los matones cibernéticos maliciosos atacan directamente su computadora local. En ataques remotos, los usuarios son redirigidos a sitios web remotos donde se explota su información financiera.

Estas amenazas de pago y banca en línea aumentan si utiliza la banca móvil. Varios bancos han encontrado numerosas vulnerabilidades de seguridad en sus aplicaciones de banca móvil. En 2009, CitiGroup identificó que su aplicación de banca móvil almacenaba datos confidenciales de los usuarios en teléfonos inteligentes en archivos ocultos. Entonces, si está utilizando alguna de estas aplicaciones o está haciendo transacciones en línea en su PC, tenga cuidado con todas estas amenazas.

Vigilancias gubernamentales

Si los ciberdelincuentes y el software malicioso’No son suficientes, hay numerosas organizaciones gubernamentales que están empeñadas en espiarlo. Edward Snowden reveló los primeros signos de vigilancia gubernamental con el programa PRISM en 2007. Este programa proporcionó a la NSA la libertad de recolectar usuarios’s información de comunicación por internet para las principales compañías de internet de EE. UU..

Qué’s conocido como ‘metadatos’, Estas agencias gubernamentales de inteligencia pueden ver todas sus actividades en Internet, tocar sus líneas telefónicas, grabar todas sus comunicaciones, correos electrónicos, mensajes de texto, conversaciones de VoIP y filtrar el tráfico extranjero que pasa a través de sus límites..

NSA & Otros espías colaboradores

La NSA podría verse como el pináculo de todas las agencias de espionaje, pero otras agencias de inteligencia de todo el mundo han colaborado con la NSA y comparten usuarios’s metadatos entre sí. Un excelente ejemplo de tal colaboración son las naciones Five Eye (Estados Unidos, Reino Unido, Canadá, Australia y Nueva Zelanda). Fundada originalmente en la Segunda Guerra Mundial, Five Eyes no se usa para War on Terror.

Reglas legales & Reglamento

Cuando se trata de legalizar la vigilancia gubernamental, existen numerosas leyes y leyes aprobadas por el gobierno. La Ley Patriota de los Estados Unidos, la Ley de Enmienda de la FISA (FAA) y la CISA son algunos de los ejemplos aprobados en los Estados Unidos..

Del mismo modo, otras naciones también han implementado leyes que eximen a las agencias de inteligencia de ser procesados por violar la privacidad personal de sus ciudadanos. En Gran Bretaña, la Ley de Delitos Graves permite tal inmunidad a las agencias de inteligencia como GCHQ, la policía y otras agencias de vigilancia..

Leyes de retención de datos

Luego, hay leyes que requieren que las compañías de telecomunicaciones, los ISP y las compañías tecnológicas registren legalmente los metadatos de sus usuarios. Dichas leyes se han implementado legalmente en varios países. Algunos de estos incluyen Australia, países de la Unión Europea (Reino Unido, Italia, Alemania, República Checa, etc.) y varias otras regiones..

Si bien estas naciones tienen leyes que requieren el almacenamiento de información personal de los usuarios, otras naciones’Las agencias de inteligencia continúan registrando datos confidenciales de los usuarios sin ningún procedimiento legal (como la NSA en EE. UU.).

Amenazas de redes sociales

El uso creciente de las redes sociales, los límites físicos se han vuelto inexistentes cuando se trata de conectarse con otras personas. Compartir fotos, videos, últimas tendencias, publicar actualizaciones e incluso comprar cosas en línea ha hecho que el uso de las redes sociales sea mucho más importante en nuestras vidas..

Dicho esto, las redes sociales han abierto una salida para numerosas amenazas cibernéticas que pueden dañar su privacidad en línea. Todos desconocidos nos han pedido que los agreguemos en Facebook o los sigamos en Twitter e Instagram; Estos utilizan las redes sociales para todo tipo de crímenes atroces. Estas son algunas de las amenazas de las redes sociales que pueden obstaculizar severamente su privacidad y seguridad:

Robo de identidad

Los ciberdelincuentes usan su información personal (nombre, fecha de nacimiento, fotos, apellidos, etc.) y la usan para su beneficio. Desde la creación de perfiles falsos hasta el acceso a contenido ilegal, los ladrones de identidad también pueden tratar de explotar sus transacciones financieras que quedan en los sitios web de redes sociales..

Spamming

Existen numerosas compañías de publicidad que utilizan sitios web de redes sociales como Facebook y Twitter como plataforma para anunciar sus productos y servicios. En medio de estas empresas publicitarias hay spammers. Promueven sitios web maliciosos a los usuarios en las redes sociales y envían anuncios en masa, apareciendo usuarios’s noticias. Por ejemplo, en noviembre de 2011, los usuarios de Facebook fueron víctimas de una campaña que mostró spam pornográfico en sus paredes de Facebook..

Acosadores sexuales

Con los años, ha habido numerosos casos de víctimas asesinadas, violadas y abusadas sexualmente por depredadores sexuales a través de las redes sociales. Se aprovechan de las víctimas utilizando sus datos personales obtenidos de los perfiles de las redes sociales. Estos depredadores sexuales también usan las redes sociales para hostigar y hacer avances no deseados a personas aleatorias..

Principalmente los adolescentes son las mayores víctimas de delitos sexuales a través de las redes sociales. Uno de los casos más populares relacionados con delitos sexuales a través de las redes sociales fue el de Peter Chapman, asesino convicto que utilizó su falso perfil de Facebook para aprovecharse de mujeres jóvenes..

Vigilancia por parte del gobierno

Las redes sociales proporcionan un acceso abierto a toda su información privada y actividades a través de Internet. Facebook, Twitter, LinkedIn, Instagram y otros sitios web de redes sociales son un objetivo principal para la vigilancia gubernamental. Estas agencias pueden acceder a dicha información privada o utilizar acciones legales para obtener dichos datos de estos servicios de redes sociales.

Ingeniería social

La Ingeniería Social se refiere a la manipulación psicológica de las personas y engañarlas para que revelen información privada y confidencial. Las amenazas de las redes sociales que mencionamos anteriormente, como el robo de identidad y el envío de correo no deseado, se pueden usar en un sentido mucho más amplio y ser parte de un fraude más complejo.

Un atacante que realiza ingeniería social podría usar sus perfiles de redes sociales para recopilar información sobre su domicilio (dirección), sus datos de contacto, sus amigos, su fecha y lugar de nacimiento, sus datos bancarios y otra información financiera, sus intereses y otros datos confidenciales. datos. El atacante puede utilizar esta información para realizar todo tipo de delitos informáticos..

Las organizaciones suelen ser un objetivo principal de los ataques de ingeniería social, ya que los atacantes buscan recuperar datos comerciales confidenciales y utilizarlos para su propio beneficio. Algunos de los métodos comunes utilizados para tales ataques incluyen hostigamiento, phishing, pretexting (escenarios fabricados), quid pro quo (una promesa a cambio de información) y chupar rueda.

Email & Amenazas de mensajes de texto

En el mundo lleno de estafas en línea y varios ciberdelincuentes, usted también es vulnerable a tales amenazas por correo electrónico y mensajes de texto. Hay muchas amenazas que pueden obstaculizar su privacidad mediante correos electrónicos y mensajes de texto:

- Botnets

- Hackers

- Malwares

- Virus

- Spyware

- Phishes

- Estafas

- El robo de identidad

- Caballos de Troya

- Adware

Adjuntaban enlaces en correos electrónicos y lo hacían parecer lo más legítimo posible, induciendo a los usuarios a abrirlos e infectarse. De esta manera, su privacidad se viola y los ciberdelincuentes obtienen acceso a todos sus datos confidenciales. Algunos cibercriminales pueden hackear su cuenta de correo electrónico descifrando su contraseña y obtener acceso a todos sus datos confidenciales..

Además de spyware, virus, estafas de phishing y otras amenazas a las que es propenso por los correos electrónicos, no’No olvides los servicios de mensajes de texto. Los servicios de mensajes de texto web, como WhatsApp, brindan otra vía para que los ciberdelincuentes tomen el control de su información privada..

Algunas de estas amenazas provienen del malware web enviado a través de mensajes de texto en diferentes idiomas, mensajes de bloqueo destinados a detener a alguien’s servicio de mensajes de texto web, y el uso de software de espionaje para monitorear cambios de estado, imágenes, mensajes, llamadas y navegación.

Amenazas de Voz sobre Protocolo de Internet (VoIP)

Si pensaba que los servicios de correo electrónico y mensajes de texto no eran seguros, los servicios de VoIP también pueden provocar posibles violaciones de la privacidad. Con el uso creciente de servicios de VoIP como Skype, Vonage, Ring Central Office y Ooma Telo, la cantidad de amenazas a la privacidad ha aumentado considerablemente.

Los ciberdelincuentes buscan espiar sus conversaciones a través de los servicios de VoIP, secuestrar su registro, interrumpir sus conversaciones, realizar llamadas y suscripciones fraudulentas, usar nuestros datos de contacto y los datos de su tarjeta de crédito..

Del mismo modo, los ataques de denegación de servicio (DoS) también se utilizan para hacer que sus servicios de VoIP sean lentos o casi inutilizables. Todas estas amenazas pueden dañar gravemente su privacidad y dejar todos sus datos confidenciales en las manos equivocadas..

Amenazas de almacenamiento en la nube

Ahora, si usted es alguien que almacena sus datos en Google Drive, OneDrive, Shutterfly y otros dispositivos de almacenamiento en la nube, debe tener cuidado con los ataques a la privacidad en dichos servicios. Recuerda el hackeo de iCloud y las imágenes filtradas de varias celebridades en 2014.

Si los hackers pueden entrar a Apple’En iCloud, también pueden entrar en otros servicios de almacenamiento en la nube. Según un informe de Gartner, el 36% de los consumidores estadounidenses almacenará su contenido en la nube. Esta estadística señala el aumento de numerosos ataques a la privacidad en el futuro próximo y muestra que el daño letal que pueden hacer.

Otra amenaza a la privacidad que debe tener en cuenta al usar el almacenamiento en la nube es que pueden ser confiscados por las agencias policiales. Los gobiernos pueden obtener garantías legales o avisos legales para recuperar datos de usuarios de estas empresas de almacenamiento en la nube.

Para protegerse contra las numerosas amenazas a la privacidad que surgen de varias fuentes, necesita ciertas herramientas para protegerse contra ellas. Aquí hemos enumerado todo el software posible, las extensiones del navegador y otras herramientas que puede usar para proteger su privacidad contra todas las amenazas..

Red privada virtual (VPN)

Una red privada virtual o VPN es un software / aplicación que crea un túnel seguro entre usted y un servidor remoto. Es la herramienta definitiva para convertirse en anónimo en Internet y ocultar su verdadera identidad. Si le preocupa mantener su anonimato en Internet, considere invertir en un servicio VPN premium.

Una VPN tiene varios servidores ubicados en diferentes países del mundo. Cuando se conecta a estos servidores, se crean túneles seguros. Mientras lo hace, su dirección IP original se enmascara y se reemplaza con la dirección IP del servidor al que está conectado también. Es la mejor defensa contra la vigilancia del gobierno ya que las agencias de espionaje no pueden ver su verdadera ubicación..

Si le preocupa que sus actividades de Internet sean rastreadas por su ISP o cualquier otra persona, una VPN barata le permite proteger sus datos de dichas entidades. Cuando crea estos túneles seguros, todo el tráfico de Internet se cifra y se oculta mediante protocolos en el proceso; no permitir que su ISP, gobierno o cualquier otro tercero escuche lo que hace por Internet.

Estos son algunos factores que debe buscar en una VPN que protegerían su privacidad:

- Política de registro cero (no mantiene registros de actividad)

- Proporciona al menos niveles de cifrado AES de 256 bits

- Ofrece el protocolo OpenVPN

- Ofrece IP compartida’s

- ¿Los servidores se han extendido por todo el mundo?

- Opciones de pago anónimo disponibles

- El servicio VPN se basa en una ubicación amigable de internet

Tor (el enrutador de cebolla)

Tor es un software de uso gratuito que está diseñado para cifrar su tráfico de Internet y mantenerlo anónimo en Internet. Originalmente conocido como The Onion Router, Tor se convirtió en su acrónimo y ahora es conocido por este nombre en todo el mundo.

Tor le permite conectarse a una serie de nodos seleccionados al azar en su red de servidores (operados voluntariamente) y encripta todo su tráfico de Internet cada vez que pasa a través de un nodo. Aunque cada nodo sabe quién está conectado y a quién se conecta, nadie conoce todo el circuito (ruta).

Dado que Tor es gratuito, proporciona una solución inmediata para preservar su privacidad contra la vigilancia en línea y volverse anónimo. Sin embargo, uno de los principales inconvenientes de Tor está en su enlace final en el circuito (nodo de salida). Como los nodos son operados por voluntarios, aquellos que ejecutan los nodos de salida quedan bajo escrutinio si algo ilegal pasa a través de su nodo (como contenido pirateado).

Esto lleva al problema de encontrar nodos de salida públicos en Tor ya que están disponibles en una cantidad limitada. Además, gobiernos de varias naciones, como China’s, ha utilizado estos nodos de salida para monitorear usuarios y ha bloqueado estos nodos. Del mismo modo, Tor no debe usarse para compartir archivos P2P o usar torrents. Entonces, si valora su privacidad y puede ser paciente con la búsqueda de nodos de salida, entonces Tor es su mejor herramienta para preservar su privacidad.

Software libre de código abierto (FOSS)

El uso de software libre de código abierto (FOSS) viene respaldado por la creciente influencia de la NSA sobre las compañías tecnológicas y obligándolas a crear puertas traseras para sus programas y programas. FOSS permite a todos ver los códigos seguros y examinarlos; permitiendo a los programadores crear software de código abierto que es difícil de manipular.

El software gratuito de código abierto minimiza el riesgo de que las agencias de inteligencia gubernamentales interfieran en el software y debiliten sus defensas. A lo largo de los años, se informó que la NSA manipula el software de seguridad en línea y obstaculiza su seguridad para obtener acceso al programa..

Esta es precisamente la razón por la que debe evitar el software hecho en los EE. UU. O el Reino Unido, ya que los desarrolladores pueden ser fácilmente influenciados por la NSA y similares. Se recomienda que use FOSS con más frecuencia y si lo combina con sistemas operativos de código abierto, como Linux, puede asegurar su privacidad y minimizar cualquier riesgo de que las agencias gubernamentales alteren los programas..

Herramientas para asegurar sus pagos en línea

Ahora, si usted es alguien que compra en línea con frecuencia, entonces debe saber que la mayoría de los ataques cibernéticos se realizan en un intento de obtener acceso a su información financiera. Según un informe de McAfee, la pérdida financiera total para la economía global en 2014 se estimó en $ 575 mil millones.

Según esta estadística, debe asegurar su privacidad en línea, especialmente al realizar pagos y transacciones en línea. Aquí hay algunas herramientas que puede usar para asegurar sus pagos en línea.

- Use métodos de pago anónimos (como BitCoin)

- Use tarjetas de crédito prepagas

- Use Crypto – Monedas

- Compre con efectivo para compras locales

BitCoin

BitCoin es un sistema de pago revolucionario que le permite realizar pagos anónimos. Desarrollado en 2008 y lanzado como software de código abierto en 2009 por Satoshi Nakamoto, lo que hace que BitCoin sea tan seguro es que no requiere un intermediario u organización de control (como un banco central) para trabajar.

BitCoin es quizás una de las criptomonedas más populares actualmente en uso en la actualidad. Muchos sitios web de comercio electrónico, proveedores de VPN y otros servicios aceptan pagos a través de BitCoin. El mecanismo básico detrás de BitCoin es similar a las tecnologías de igual a igual como BitTorrent.

Para garantizar el anonimato completo mientras paga con BitCoin, siga estos pasos:

- Cree una pseudo cuenta desechable (dirección de correo electrónico, nombre, etc.) que no revele su verdadera identidad.

- Siempre use una nueva dirección de BitCoin (billetera) al hacer una compra. Esto asegurará que las transacciones financieras no se puedan rastrear hasta usted..

- Al completar los detalles de BitCoin, nunca revele su nombre real, número de teléfono, dirección y otra información personal.

- Si compra BitCoin en intercambios automáticos (como CoinBase), es posible que requieran que revele su identidad del mundo real. Sin embargo, con los servicios de mezcla (como Shared Coin), puede garantizar el anonimato completo al lavar sus compras de BitCoin. Sin embargo, este método no es gratuito, pero los servicios de mezcla anonimizan su BitCoin intercambiándolo con otros usuarios; haciendo que sea difícil ser rastreado hasta ti.

Tarjetas de crédito prepagas

Otro método para asegurar sus pagos en línea es mediante el uso de tarjetas de crédito prepagas. Aunque este método puede depender de la ubicación, puede usarlo para comprar tarjetas de regalo sin receta y luego usar una pseudo dirección de correo electrónico para comprar monedas criptográficas como BitCoin. Este método garantiza el anonimato completo al realizar la compra y también garantiza una transacción en línea segura.

CRIPTOMONEDAS

Hoy en día, hay más de 660 monedas criptográficas diferentes disponibles para operar en el mercado en línea. BitCoin es, sin duda, el más utilizado de todos y el más popular también. Sin embargo, además de BitCoin, puede usar otras monedas criptográficas para realizar sus pagos en línea. Algunos de estos incluyen Auroracoin, DigitalNote, Dash, Nxt, Emercoin y muchos más..

Maquinas virtuales

Puede aumentar su seguridad en línea accediendo a Internet o simplificando ciertas tareas en Internet mediante máquinas virtuales. En el mundo de la informática, las máquinas virtuales son programas o software que emulan un sistema informático en particular..

Esto se logra emulando un disco duro en el que se instala un sistema operativo mientras su sistema operativo normal se ejecuta en segundo plano, emulando efectivamente un sistema informático. En resumen,’s como ejecutar un sistema operativo completamente nuevo encima de su sistema operativo estándar. Algunas máquinas virtuales populares incluyen VMWare Player, VirtualBox, Parallels, QEMU y Windows Virtual PC..

Esto hace que las máquinas virtuales sean una excelente herramienta para proteger su privacidad a través de Internet. Las amenazas maliciosas capturadas por las máquinas virtuales protegen la computadora host de ser infectada o infiltrada. Sin embargo, las máquinas virtuales pueden hacer que su sistema sea más lento, ya que se necesitaría más potencia de procesamiento para ejecutar un sistema operativo encima de otro sistema operativo.

DNS & Pruebas de fugas de IP

Ahora, si está utilizando herramientas de privacidad para ocultar su dirección IP como una VPN, todavía hay posibilidades de que su dirección IP y DNS puedan filtrarse. Para descubrir que su tráfico de DNS o IP tiene fugas, puede usar herramientas gratuitas como DNSLeakTest.com, Whatsmyip.org y DNSleak.com.

Si los resultados de la prueba muestran el DNS y la IP de su software de privacidad (VPN), entonces no tiene fugas. Sin embargo, si se le muestra el DNS y la dirección IP de su ISP, entonces tiene una fuga. Esto significa que cualquiera que esté monitoreando su tráfico puede rastrearlo hasta usted debido a estas fugas de DNS e IP.

Para solucionar este problema, DNSLeakTest.com ha descrito los siguientes pasos:

- Antes de conectarse a su software de privacidad (VPN), configure las propiedades de su dirección IP estática si usa DHCP.

- Una vez que esté conectado, elimine todas las configuraciones de DNS.

- Una vez que esté desconectado, vuelva al servidor DNS estático original o DHCP.

Estos son algunos pasos básicos que pueden ayudarlo a reparar las fugas de DNS. Hay programas disponibles que pueden iniciar estos pasos automáticamente y corregir las fugas de DNS. De lo contrario, puede borrar manualmente la configuración de DNS y solucionar el problema de las fugas de DNS.

Extensiones de navegador web

Para proteger su privacidad en línea que surge de los navegadores web, hay varias extensiones y herramientas de navegador disponibles a su disposición. Estas herramientas van desde extensiones de bloqueo de cookies, extensiones VPN, HTTPS, hasta programas que lo ayudarán a proteger su historial de navegación.

Extensiones de VPN

Hay un puñado de proveedores de VPN que ofrecen su propia extensión de navegador web. De los gustos de Hola, Zenmate y TunnelBear, estos proveedores le permiten proteger su navegación web mediante el cifrado y el túnel a través de sus propios servidores utilizando estas extensiones. La mayoría de estas extensiones son de uso gratuito, pero algunas tienen un límite en la cantidad de datos que puede usar en un período de tiempo determinado.

Fantasma

Una extensión de navegador web gratuita disponible en Google Chrome, Mozilla Firefox, Safari y Opera, Ghostery le permite ver todas las tecnologías de seguimiento ocultas que funcionan en segundo plano. Con Ghostery, puede bloquear cookies, etiquetas, balizas, editores web, píxeles y otras herramientas de seguimiento web.

AdBlock Plus

Esta es una extensión de navegador imprescindible ya que AdBlock Plus bloquea todo tipo de anuncios (pagos & gratis). AdBlock detendrá cualquier anuncio que aparezca mientras navega por varios sitios web, bloquee anuncios en YouTube, Facebook y otros canales de redes sociales, y deshabilite las cookies y secuencias de comandos de terceros. Aunque AdBlock puede permitir que pasen algunos anuncios, pero puede cambiar sus preferencias de filtro para detener cualquier anuncio que se permita.

Tejón de privacidad

Privacy Badger es otra extensión del navegador diseñada para detener el seguimiento de tecnologías que ejecutan el fondo. Deja de espiar anuncios, cookies, tecnologías de huellas digitales, bloquea malware y otras tecnologías de rastreo web.

HTTPS en todas partes

HTTPS Everywhere también es una extensión de navegador web gratuita y es imprescindible. Compatible con Firefox, Chrome y Opera, lo que hace HTTPS Everywhere es garantizar que siempre se conecte a un sitio web a través de la conexión HTTPS. Esto protege su privacidad de navegación web a medida que su tráfico web pasa a través de conexiones cifradas.

Desconectar

Disconnect es una pequeña herramienta excelente que funciona de manera similar a Ghostery. Le permitirá bloquear todas las tecnologías de seguimiento web, bloquea el malware y mantiene sus búsquedas web privadas. La versión premium de Disconnect también ofrece un servicio VPN, compatibilidad con múltiples dispositivos (3 dispositivos simultáneamente) y funciona en computadoras de escritorio y dispositivos móviles..

NoScript

Hay muchos scripts que se ejecutan en segundo plano en sus navegadores web (principalmente javascript). Estos scripts pueden filtrar información identificable sobre usted. NoScript es una herramienta poderosa que puede darle control sobre qué scripts se ejecutan en su navegador web. Sin embargo, NoScript no es para nadie que no sea experto en tecnología. Requiere conocimiento técnico y comprensión de los riesgos involucrados en detener ciertas secuencias de comandos.

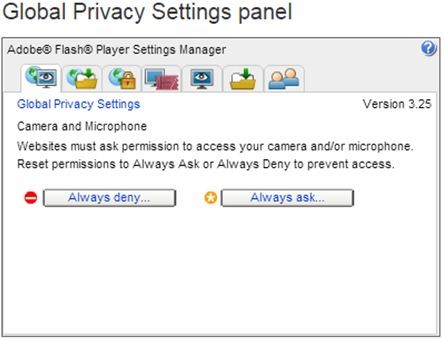

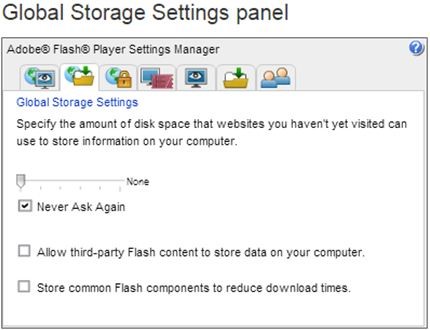

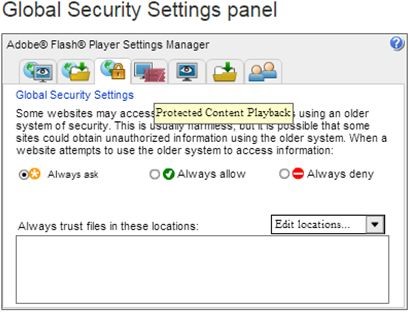

Mejor privacidad

Además de las cookies normales, algunos sitios web ejecutan LSO (Local Shared Objects) para rastrear su actividad. Los LSO se conocen comúnmente como ‘Cookies Flash’. Puede configurar Flash y bloquear todos los LSO. Sin embargo, eso significaría romper el contenido Flash, lo que podría ser problemático. Aquí es donde usar la extensión BetterPrivacy es útil, ya que bloquea estas Cookies Flash y le permite administrar los LSO.

Motores de búsqueda seguros que no’t Track

Entre las muchas amenazas de navegación web, lo último por lo que debe preocuparse es por los diferentes motores de búsqueda que almacenan toda su información de búsqueda. Los motores de búsqueda populares, Google y Yahoo, almacenan información como su dirección IP, consulta de término de búsqueda, fecha y hora de la búsqueda (consulta), y rastrean la búsqueda de regreso a su computadora usando ID de Cookie.

La mayoría de los motores de búsqueda también combinan sus consultas de búsqueda anteriores y las publicaciones que ‘Me gusta’ en las redes sociales para ofrecerte los mejores resultados de búsqueda posibles. Esto es lo que’s conocido como ‘burbuja de filtro’ donde los motores de búsqueda lo analizan y muestran resultados más cercanos a sus intereses; a su vez, reducir los resultados que podrían tener puntos de vista y opiniones alternativos.

Aquí es donde debe utilizar los motores de búsqueda que no lo rastrean y le proporcionan resultados de búsqueda imparciales. Los siguientes son algunos de estos motores de búsqueda seguros:

Pato Pato a ganar

Uno de los mejores motores de búsqueda alternativos actualmente disponibles. Con DuckDuckGo, sus consultas de búsqueda son anónimas y no son rastreadas. Sin embargo, DuckDuckGo afirma que tiene que cumplir con las órdenes judiciales y compartir los datos del usuario si se le solicita. Pero como no rastrea sus consultas de búsqueda, no hay’t cualquier cosa potencialmente peligrosa que se pueda regalar.

YaCy

Si no confía en que los motores de búsqueda mantengan su privacidad, puede usar YaCy, que se basa en la tecnología punto a punto. YaCy no almacena sus términos de búsqueda ni utiliza ID de cookies, en lugar de utilizar una red de pares global, proporciona los mejores resultados de las páginas web indexadas.

Página de inicio

Este es otro motor de búsqueda seguro que promete no almacenar información sobre sus búsquedas, usar ID de cookies o enviar su información personal a terceros..

Gibiru

Lo que Gibiru hace es usar los resultados de búsqueda de Google, pero mantiene su dirección IP (identidad) anónima separando el término de búsqueda usando servidores proxy. También elimina todos los registros a los pocos segundos de realizar la búsqueda..

Herramientas de cifrado de correo electrónico

La creciente infiltración de los gobiernos y la implementación de las leyes de retención de datos han hecho que nuestros correos electrónicos sean susceptibles a violaciones de la privacidad. La mayoría de los servicios de correo electrónico han incorporado el cifrado SSL a sus servicios de correo electrónico. Sin embargo, SSL no sirve si estos proveedores de correo electrónico (Google & Microsoft) está enviando su información a agencias gubernamentales (NSA).

La respuesta para asegurar su privacidad en los correos electrónicos se encuentra en el cifrado de correo electrónico de extremo a extremo. Existen varias herramientas que puede usar para proteger sus correos electrónicos. Estas son algunas de las mejores y más fáciles de usar herramientas de cifrado de correo electrónico..

* Tenga en cuenta que estas herramientas de cifrado no ocultan todos los aspectos de su correo electrónico. La dirección de correo electrónico del remitente y el destinatario, el asunto y la fecha & La hora del correo electrónico todavía está visible. Los únicos contenidos que están encriptados son el cuerpo del mensaje y sus archivos adjuntos..

- GNU Privacy Guard

- Bastante buena privacidad (PGP)

- Infoencrypt

- GPGTools

- GPG4Win

- HP SecureMail

- Punto de prueba

- EdgeWave

- Cryptzone

- Mailvelope

- DataMotion

- Sendinc

- Bloqueado

Herramientas para asegurar conversaciones de VoIP

A la luz de varios ataques cibernéticos, usted es vulnerable a las violaciones de privacidad a través de los servicios de VoIP. Para salvaguardar su privacidad contra las amenazas de VoIP, que destacamos anteriormente, debe usar los servicios de VoIP con cifrado de extremo a extremo. Algunas de estas herramientas incluyen:

- RedPhone: Es un software de código abierto disponible en dispositivos Android y es de uso gratuito. RedPhone ofrece cifrado de extremo a extremo a través de los servicios de VoIP, lo que le permite cifrar todas sus llamadas.

- Señal: Es un software gratuito y de código abierto, pero diseñado para dispositivos iOS. Signal es desarrollado por los mismos fabricantes que hicieron RedPhone. Le permite encriptar sus llamadas de voz y mensajes de texto también.

- Jitsi puede sustituir fácilmente Skype con Jitsi, ya que permite todas las funcionalidades, como llamadas, videoconferencias, transferencias de archivos y chat. Sin embargo, Jitsi cifra todas sus conversaciones y actividades de VoIP con ZRTP.

- Tox: Este es otro software de uso gratuito para asegurar sus conversaciones de VoIP. Al igual que Skype, Tox le permite hacer llamadas gratuitas, enviar mensajes, transferir archivos y organizar videoconferencias. Sin embargo, las llamadas a Tox son para Tox – to – Tox.

- Circulo silencioso: Este es un traje completo donde puede cifrar todas las formas de conversaciones. Dentro de este traje está la función llamada Teléfono silencioso. Esto ayuda a proteger sus conversaciones basadas en voz y texto en dispositivos iOS y Android. Anteriormente, también proporcionaba la función Silent Eyes (un servicio de VoIP en Windows), pero ahora el servicio ha sido descontinuado.

Herramientas para asegurar mensajes instantáneos

Las herramientas que hemos mencionado anteriormente para proteger sus conversaciones de VoIP también brindan protección para sus mensajes instantáneos. Además de estas herramientas, hay algunas aplicaciones y programas dedicados diseñados para salvaguardar su privacidad durante los mensajes instantáneos. Algunos de estos incluyen:

- Pidgin + Complemento OTR: Es un cliente de mensajería instantánea de código abierto que se puede utilizar con Google Talk, Yahoo, MSN y muchos otros servicios de chat. El complemento OTR es un complemento y permite el cifrado de extremo a extremo con confidencialidad directa. Esto asegura todos sus mensajes y encripta todas sus conversaciones.

- Gliph: Gliph, una de las mejores herramientas para proteger sus mensajes, le permite cambiar su identidad a un seudo nombre y luego volverlo a cambiar. Otra característica que distingue a Gliph es su ‘Eliminar real’ opción, donde puede eliminar su mensaje del remitente’sy receptor’s dispositivos, así como de Gliph’servidores s.

- Complemento Adium + OTR: Adium también es un cliente de mensajería instantánea gratuito y de código abierto, pero exclusivo para dispositivos iOS. El complemento OTR viene incorporado con Adium que le permite encriptar sus mensajes instantáneos.

- Chatsecure: es compatible en todas las plataformas principales y funciona con casi todos los servicios de mensajería instantánea. Chatsecure tiene OTR incorporado y protege sus mensajes de cualquier violación de privacidad.

- Telegrama: Es compatible con dispositivos Android, iOS y Windows. Telegram proporciona cifrado de extremo a extremo, asegurando todos sus mensajes. Telegram no almacena sus mensajes en sus servidores y tiene una función donde puede eliminar el mensaje del remitente’sy receptor’s dispositivo simultáneamente; sin dejar rastro de tu conversación.

- TextSecure: diseñado específicamente para Android, TextSecure reemplaza la aplicación de texto predeterminada en su dispositivo Android y encripta todos sus mensajes. Esta es una herramienta excelente ya que sus mensajes permanecerán encriptados incluso si su teléfono es robado.

A la luz de todas las amenazas a la privacidad y la creciente interferencia de varios gobiernos, es el cifrado de datos lo que le permite salvaguardar su información privada. Muchas de las herramientas que hemos enumerado anteriormente utilizan cifrado para ocultar sus datos y que no lleguen a manos de los invasores de la privacidad..

¿Qué es el cifrado??

Encontrará múltiples definiciones de ‘cifrado’ a través de Internet. Algunos lo han definido como una forma de traducir los datos en códigos secretos, mientras que otros lo han expresado como la conversión de datos en texto cifrado que nadie puede leer excepto las partes autorizadas..

Sin embargo, para decirlo simplemente, el cifrado es una forma de codificar sus mensajes, archivos y otra información, que no permite que nadie vea el contenido de la información a menos que tenga la clave de cifrado correcta para descifrar los datos..

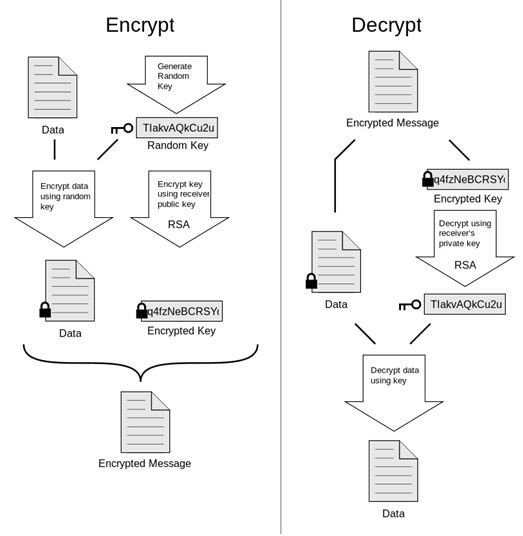

¿Cómo funciona el cifrado??

Como dice la definición, el cifrado de datos codifica sus datos y, utilizando algoritmos de cifrado, traduce el texto sin formato en textos cifrados. Los datos cifrados no pueden ser entendidos o leídos por nadie a menos que tengan las claves de cifrado para descifrar los datos.

Para demostrar cómo se ve encriptar un mensaje, utilizamos el software PGP para encriptar un correo electrónico que contiene el siguiente mensaje:

Cuando fue encriptado por PGP, esto es lo que cualquiera verá si interceptan nuestro mensaje:

Diferentes tipos de algoritmos de cifrado

Cuando profundiza un poco más en el cifrado, lo que pasa en segundo plano es que hay diferentes algoritmos que están trabajando para cifrar sus datos. A lo largo de los años ha habido varios algoritmos de cifrado, cada uno con su longitud de clave de cifrado particular, nivel de protección y otras características.

- Triple DES: El algoritmo del Estándar de cifrado de datos (DES) fue quizás el primer algoritmo de cifrado hecho público. Esto fue relativamente débil y fácil de descifrar para los piratas informáticos. Para reemplazar DES, se introdujo Triple DES que utilizaba tres claves individuales de 56 bits. Ahora lentamente reemplazado por otros algoritmos de cifrado, Triple DES fue muy utilizado por los servicios financieros.

- Blowfish: Es uno de los algoritmos de cifrado más flexibles que existen y también se introdujo para reemplazar DES. Utilizando cifrados de 64 bits, se sabe que Blowfish proporciona grandes velocidades y se encuentra principalmente en la protección de su contraseña mientras compra en línea o realiza pagos.

- Dos peces: Es el sucesor del algoritmo Blowfish y también era conocido por proporcionar velocidades rápidas. Twofish utilizó claves de cifrado de hasta 256 bits y su naturaleza de código abierto gratuito significa que se encuentra en software de cifrado popular como TrueCrypt, GPG y PhotoEncrypt.

- RSA: A diferencia de Triple DES, Blowfish y Twofish, RSA utiliza un algoritmo asimétrico. Lo que esto significa es que RSA usó 2 claves, una para el cifrado y la otra para el descifrado. Esto hizo que RSA fuera más seguro que los otros algoritmos de cifrado y se encuentra en software popular como PGP y GPG.

- AES: El Estándar de cifrado avanzado (AES) se considera el algoritmo de cifrado más fuerte en la actualidad’s tiempo y el gobierno de los Estados Unidos y otras autoridades confían en él. Utilizando claves de cifrado de 128 bits, 192 bits y 256 bits, AES puede detener todo tipo de ataques de piratas informáticos. Aunque los ataques de fuerza bruta aún pueden descifrar el cifrado AES, requeriría una gran cantidad de energía de la computadora y tiempo para lograrlo..

Longitudes de clave de cifrado

Hemos hablado sobre el cifrado, cómo funciona y algunos de los algoritmos de cifrado populares que encontrará en varias herramientas de cifrado, pero cuánto tiempo se tarda en descifrar el cifrado. La forma más fácil o más cruda de descubrirlo es mirando las longitudes de las claves de cifrado.

Estos son el número total de ceros y unos o los números sin procesar involucrados en una clave de cifrado. Dependiendo de estas longitudes de clave, los expertos en seguridad determinan la cantidad total de tiempo que tomaría romper cada encriptación. Para dar una idea, considere esto:

- Los cifrados AES de 128 bits requerirían 3.4 × 1038 operaciones para romperlo con éxito.

- La computadora más rápida y potente del mundo, Tianhe-2 (ubicada en China), tardaría aproximadamente 1/3 de mil millones de años en romper el cifrado AES de 128 bits por la fuerza.

- Dado que AES 256 bit es más potente que 128 bit, requeriría 2128 veces más potencia de computadora para romperlo por la fuerza bruta. Más precisamente, 3.31 × 1065

Mirando estos números, sería una gran cantidad de energía de la computadora, recursos y tiempo solo para romper el cifrado AES de 128 bits. Si bien lleva tanto tiempo romper 128 bits, descifrar el cifrado AES de 256 bits haría que el mundo se detuviera. Por eso, quizás, aún no se ha roto y se considera el nivel de cifrado más fuerte hasta ahora.

Cifrados

Sin embargo, don’No piense que las longitudes de las claves de cifrado son lo único que determina la fuerza de los cifrados. Los algoritmos matemáticos que cifran sus datos en segundo plano, llamados cifrados, son la verdadera fuerza de cualquier cifrado..

Esta es la razón principal o la fuente a través de la cual se rompe el cifrado. Los piratas informáticos pueden explotar cualquier debilidad o deficiencias en el algoritmo y utilizarlas para romper los cifrados. Ya hemos discutido algunos cifrados comunes arriba como Blowfish, RSA y AES.

Encriptado de fin a fin

Para garantizar la total privacidad y seguridad, debe optar por los servicios que ofrecen cifrado de extremo a extremo. Lo que hace el cifrado de extremo a extremo es que cifra todos sus datos en su extremo (PC, computadora portátil, enrutador, teléfono, tableta, consola de juegos, etc.) y luego se descifra en el destino deseado.

Lo mejor del cifrado de extremo a extremo es que no hay intermediarios ni ningún tercero que pueda acceder a sus datos durante todo el proceso. Ninguna entidad puede acceder a sus datos no seguros en un cifrado de extremo a extremo sin permiso. Esto es lo que hace que el cifrado de extremo a extremo sea una necesidad absoluta para protegerse contra diversas amenazas cibernéticas.

Secreto directo perfecto

Perfect Forward Secrecy es un sistema que garantiza que su cifrado permanezca a salvo de ser violado. Funciona creando nuevas y únicas claves de cifrado privadas para cada sesión. De esta forma, Perfect Forward Secrecy evita que sus datos se vean comprometidos en caso de que se filtre una clave de cifrado; proteger otras claves de sesión vigentes.

¿Pueden los gobiernos comprometer el cifrado de datos??

Dado que hemos hablado sobre el cifrado en detalle, la verdadera pregunta es, ¿pueden las agencias gubernamentales comprometer el cifrado de datos? Según los hechos revelados por Edward Snowden, esto es muy cierto. La razón subyacente de esto se debe al NIST (Instituto Nacional de Estándares y Tecnología).

NIST desarrolla y certifica casi todos los cifrados de datos que se utilizan actualmente en la actualidad. Algunos de estos incluyen AES, RSA, SHA-1 y SHA-2. Sin embargo, el problema con NIST es que funciona muy de cerca con NSA para desarrollar diferentes cifrados. Se sabe que la NSA manipula el software y crea puertas traseras; dejándonos cuestionar la integridad del NIST.

GCHQ & NSA puede romper la clave de cifrado RSA

Un ejemplo de cifrado comprometido por los gobiernos surgió de la información proporcionada por Edward Snowden. Según sus informes, un programa con nombre en código llamado ‘Nombre cursi’ se usó para seleccionar certificados y podría ser descifrado por las supercomputadoras GCHQ.

Lo que esto significa es que las agencias gubernamentales de inteligencia pueden descifrar cualquier forma de cifrado que se base en certificados. Según esta noción, NSA y GCHQ podrían comprometer fácilmente SSL, TLS y la clave de cifrado RSA de 1028 bits. Es por eso que encontrará cifrado RSA de 2048 bits y 4096 bits en la mayoría del software (principalmente VPN).

Los protocolos seguros son la otra pieza del rompecabezas que ayuda a proteger su privacidad y proteger sus datos contra numerosas amenazas. Funcionan en combinación con diferentes niveles de encriptación de datos; formando barreras protectoras que ganaron’No permita que diferentes amenazas infrinjan su privacidad y seguridad.

Diferentes tipos de protocolos

Hay varios protocolos que verá mientras usa diferentes programas de encriptación. Algunos programas seleccionan automáticamente los protocolos más adecuados, mientras que otros le permiten elegir (como en la mayoría de los servicios VPN). Estos son los protocolos más comunes que verá:

PPTP

El túnel punto a punto (PPTP) se considera uno de los protocolos más rápidos y fáciles de usar en la actualidad. Sin embargo, hay muchas vulnerabilidades de seguridad en PPTP. No es el protocolo más seguro y puede ser violado fácilmente por piratas informáticos, agencias gubernamentales de vigilancia y otros por igual. Esta es la razón por la cual PPTP se refiere principalmente para evitar restricciones geográficas y transmitir en línea, no para asegurar su privacidad.

L2TP / IPSec

L2TP / IPSec proporciona una mejor seguridad y se considera más seguro en comparación con PPTP. Desde L2TP en sí no’Encripte sus datos, los verá con el traje IPSec. Sin embargo, L2TP / IPSec es mucho más lento en rendimiento; diferentes cortafuegos también dificultan su configuración, y según Edward Snowden L2TP fue comprometido deliberadamente por la NSA en el momento de su desarrollo.

OpenVPN

OpenVPN es un software de código abierto y se considera el protocolo más seguro que puede usar hoy en día. Admite todos los algoritmos de cifrado principales (Blowfish, AES, etc.) y alta seguridad con velocidades rápidas. La naturaleza de código abierto de OpenVPN significa que no fue comprometido por la NSA. Dicho esto, OpenVPN requiere un software de terceros para la configuración en algunos dispositivos y puede ser difícil de configurar.

SSTP

Encontrará el protocolo SSTP principalmente en la plataforma Windows. Originalmente desarrollado por Microsoft, se vio por primera vez en Windows Vista SP1. SSTP proporciona una seguridad similar a OpenVPN, pero dada la larga historia entre NSA y Microsoft, hay posibilidades de que pueda verse comprometida.

IKEv2

IKEv2 proporciona una buena seguridad general y utiliza la misma base que el protocolo IPSec. IKEv2 se considera más rápido que PPTP, SSTP y L2TP / IPSec y se encuentra principalmente en varios sistemas operativos móviles (como BlackBerry). Sin embargo, no todos los dispositivos admiten IKEv2 y su configuración puede ser compleja. Dado que fue desarrollado conjuntamente por Microsoft y Cisco, IKEv2 no es inmune a la manipulación de la NSA.

Qué protocolo (y cifrado) debe usar?

Cuando toma en cuenta los pros y los contras de cada uno de estos protocolos, puede ser complicado encontrar el equilibrio adecuado para la privacidad en línea. Para la máxima seguridad y anonimato en línea, el protocolo OpenVPN con cifrado AES de 256 bits debería ser su primera y obvia elección.

La naturaleza de código abierto de OpenVPN y la inmensa potencia necesaria para romper el cifrado AES de 256 bits significa que’Es el más fuerte que puedes usar hoy. Por otro lado, puede usar el protocolo L2TP / IPSec si el protocolo OpenVPN no se puede usar por algún motivo. L2TP / IPSec proporciona conexiones seguras y es compatible con una amplia variedad de dispositivos.

Ahora que conoce varias amenazas que pueden violar su privacidad en línea, las diferentes herramientas que puede usar para evitar que su privacidad sea invadida y qué cifrado y protocolos debe usar, aquí hay una guía rápida sobre cómo proteger su navegación web.

Eliminar cookies

Las cookies son la verdadera razón por la que diferentes sitios web saben lo que estás haciendo en la web. Se almacenan en su PC y envían pequeñas piezas de información al sitio web. Entonces, la próxima vez que visite el mismo sitio web, se enviará una cookie al sitio web’servidor que contiene todas sus actividades anteriores.

Estas cookies pueden almacenar información importante sobre usted, como contraseñas, detalles de tarjetas de crédito, direcciones y otra información personal. Aquí es donde el uso de extensiones del navegador como AdBlock Plus, Privacy Badger y Ghostery le ayuda. Ayudan a identificar y bloquear varios tipos de cookies. Del mismo modo, la extensión del navegador BetterPrivacy es muy útil para bloquear Cookies Flash y administrar LSO.

Muchos navegadores populares ahora tienen la opción de dejar de almacenar cookies regulares, pero las cookies Flash siguen siendo una amenaza. Sin embargo, puede usar la siguiente aplicación para borrar las cookies Flash:

- CCleaner (disponible en Windows y Mac OS): CCleaner ayuda a proteger su privacidad al eliminar las cookies flash. También ayuda a hacer que su sistema sea más rápido y lo borra’s registro, que puede estar lleno de errores y configuraciones rotas.

Use las extensiones del navegador para fortalecer su privacidad

Además de las cookies, su privacidad en línea puede verse comprometida por la vigilancia en línea, los piratas informáticos, los spammers y otros ciberdelincuentes maliciosos. Aquí es donde usar una extensión de navegador VPN le permite acceder de manera segura a los sitios web y navegar por la web sin dejar ninguna pista. Las extensiones de navegador VPN son útiles cuando tienes poco tiempo pero quieres acceder a la banca en línea o quieres hacer compras en línea.

Del mismo modo, AdBlock Plus evita que los molestos anuncios se envíen a la pantalla del navegador. Es una gran herramienta para evitar que los anuncios de terceros recuperen información personal sobre usted o lo lleve a sitios web fraudulentos..

Tecnologías de seguimiento web

Las tecnologías de seguimiento web funcionan en segundo plano y supervisan cada uno de sus movimientos. Si desea identificar estas tecnologías de seguimiento, las extensiones del navegador como Ghostery, Privacy Badger, Disconnect y NoScript pueden ser muy útiles. Bloquean varias herramientas de seguimiento, como etiquetas, malware, cookies, balizas, píxeles, editores web y otras tecnologías similares..

Aquí hay diferentes tecnologías de seguimiento web que debe considerar:

- Huellas digitales del navegador: como mencionamos anteriormente en ‘Amenazas del navegador web’, muchos de los últimos navegadores recopilan información sobre usted de varias maneras para que pueda ser identificado de manera única. El proceso a través del cual se logra esto se llama huellas digitales del navegador y puede detener esto utilizando el complemento Privacy Badger.

- Almacenamiento web HTML: Hay un almacenamiento web integrado en diferentes navegadores web. Funciona igual que las cookies, pero tiene más almacenamiento y no puede monitorearlo o eliminarlo selectivamente de su navegador. En Firefox e Internet Explorer, puede desactivar el almacenamiento web HTML, pero usando Click&Extensión Clean and BetterPrivacy para eliminar contenido de este almacenamiento web.

- ETags: Las etiquetas de entidad o ETags son parte de los protocolos HTTP y se usan para validar su navegador’s caché. Cuando se validan los ETags, crea una huella digital cuando visita un sitio web y estos ETags pueden usarse para rastrearlo.

- Robo de historia: Hay varios sitios web notorios que pueden recuperar su historial de navegación anterior. El proceso empleado por estos sitios web es explotar cómo funciona la Web. La parte más perjudicial sobre el robo de historia es que es prácticamente imposible detenerlo. Sin embargo, puede evitar que rastree su identidad original utilizando una VPN o Tor.

Utilice motores de búsqueda que no’t Track You

Muchos motores de búsqueda populares, como Google y Yahoo, almacenan información valiosa sobre usted que se puede rastrear y podría dar lugar a violaciones de la privacidad. Aquí es donde necesitas usar motores de búsqueda que no’t rastrearlo, para asegurar su navegación.

Hemos mencionado algunos de estos motores de búsqueda en detalle en ‘Herramientas de privacidad’. Los motores de búsqueda como DuckDuckGo, StartPage, YaCy y Gibiru no almacenan información como su dirección IP, consultas de términos de búsqueda y otra información.

Haga que su navegación móvil sea segura

A medida que nos sumergimos en el mundo de los dispositivos portátiles y aumentamos el uso de Internet en los teléfonos inteligentes, es importante asegurar su privacidad en la navegación móvil. Las extensiones de navegador que hemos mencionado hasta ahora se centran principalmente en computadoras de escritorio, pero algunas de ellas también funcionarán en sus plataformas móviles..

Entre ellos se encuentra el popular AdBlock Plus, que lo ayudará a detener anuncios molestos, tecnologías de seguimiento y otras herramientas de fondo maliciosas. Si tiene instalado Firefox en su dispositivo móvil, también puede usar extensiones como Ghostery.

Del mismo modo, hay varias aplicaciones que puede usar para la gestión avanzada de cookies y para bloquear varias tecnologías de seguimiento web. Las opciones de navegación privada y No rastrear ahora están disponibles en varios sistemas operativos móviles, lo cual es un paso en la dirección positiva.

Proteja sus perfiles de redes sociales

Si bien estamos en el tema de asegurar su privacidad mientras navega, es importante mencionar los pasos para asegurar sus perfiles de redes sociales también. Estos son algunos de los pasos que puede seguir para garantizar la seguridad de sus perfiles de redes sociales:

- Verifique la configuración de privacidad de los perfiles de redes sociales: diferentes redes sociales como Facebook y LinkedIn proporcionan varias configuraciones de privacidad y le permiten controlar y administrar publicaciones en su perfil. Use esta configuración para preservar su privacidad en línea.

- Configurar la autenticación de dos factores: puede configurar la autenticación de dos factores en los perfiles de redes sociales para protegerse contra piratas informáticos y otros robos forzosos. Algunas redes sociales como Facebook y Twitter ya ofrecen esta función. Úselo para asegurarse de que nadie acceda a su cuenta sin su aprobación.

- Cree contraseñas seguras o use el Administrador de contraseñas: Además de la autenticación de dos factores, debe crear contraseñas seguras o usar un administrador de contraseñas para administrar la seguridad de contraseñas de diferentes perfiles de redes sociales.

- Don’Revelar o publicar demasiada información personal: Como puede haber visto, las personas enumeran cada pequeño detalle de sí mismas en los perfiles de las redes sociales. Le aconsejamos que no lo haga y le recomendamos que ponga un pequeño detalle de usted mismo como sea posible..

- Administre su círculo de amigos: Las redes sociales te permiten conectarte con numerosas personas, pero no todos necesitan conocer todos los aspectos de tu vida. Administra a tus amigos’ enumerar y poner limitaciones a la información personal visible para diferentes personas.

- Piensa dos veces antes de publicar: una vez que publiques algo en línea en las redes sociales, asegúrate de que sea algo que ganó’No comprometer tu privacidad.

- Use Eliminar, Bloquear, & Características del informe: diferentes redes sociales le permiten informar, bloquear y eliminar actividades maliciosas en su perfil. Use estas funciones cuando sienta que alguien lo está acosando o tratando de violar su privacidad.

La vigilancia continua realizada por agencias gubernamentales, la implementación de leyes obligatorias de retención de datos y las continuas amenazas que representan los ciberdelincuentes, sus correos electrónicos corren un gran riesgo. Con los años, muchos usuarios han perdido datos privados y confidenciales cuando sus correos electrónicos fueron pirateados o interceptados..

Mencionamos anteriormente las amenazas que puede encontrar a través de correos electrónicos. Desde la falsificación de correos electrónicos hasta correos difamatorios, fraudes y contenido malicioso enviado a través de los correos electrónicos, es de gran importancia que proteja sus correos electrónicos.

Muchos servicios de correo electrónico han incorporado encriptación SSL para asegurar sus correos electrónicos. Sin embargo, la clave está en el cifrado de extremo a extremo, ya que cifra sus datos en su extremo y los descifra en el destino previsto..

Usar herramientas de cifrado de correo electrónico

Existen varias herramientas de cifrado de extremo a extremo que puede usar hoy. Hemos destacado algunas de estas herramientas anteriormente bajo el título ‘Herramientas de cifrado de correo electrónico’. Los más populares entre todos son PGP y GPG. Ambas herramientas son de uso gratuito y encriptan todo tipo de datos, incluido el contenido de su correo electrónico. Aquí están nuestras 3 mejores opciones de diferentes herramientas de cifrado de correo electrónico que puede usar:

Bastante buena privacidad (PGP)

PGP o Pretty Good Privacy es un software de cifrado gratuito y de código abierto. Puede usarlo para cifrar todas las formas de contenido, como correos electrónicos, mensajes de texto, archivos, directorios, particiones del disco duro y otras formas de comunicación. Aquí hay una ilustración simple que explica cómo funciona PGP:

GNU Privacy Guard

GNU Privacy Guard o GPG es una actualización de PGP y utiliza el mismo estándar OpenPGP. GPG también es de uso gratuito y le permite cifrar todos sus datos y comunicaciones. La naturaleza de código abierto de la herramienta de cifrado la hace compatible en varias plataformas, incluidas Windows, Mac y Linux. GPG utiliza una interfaz de línea de comandos y también ofrece versiones más sofisticadas para las tres plataformas..

Herramientas GPG

Para todos los usuarios de Mac que buscan una herramienta de cifrado de correo electrónico de forma gratuita, GPGTools le proporciona exactamente eso. GPGTool es un software de código abierto y, con él, puede proteger su correo de Apple. GPGTools incorpora OpenPGP, ayuda a cifrar o descifrar sus correos electrónicos en Mac, y protege sus conversaciones de varias amenazas cibernéticas..

GPG4win

GPG4win es otra herramienta gratuita de cifrado de correo electrónico pero exclusivamente para usuarios de Windows. GPG4win también utiliza OpenPGP junto con S / MIME para proteger sus correos electrónicos. La mejor parte de GPG4win es que se puede integrar fácilmente con cualquier servicio de correo electrónico de uso común. incluso puede usar una función llamada GPGOL que también encripta los correos electrónicos de Microsoft Outlook.

Infoencrypt

Si está buscando un servicio basado en la web para cifrar el contenido de su correo electrónico, entonces Infoencrypt es la mejor herramienta que existe. Es de uso gratuito y no necesita ninguna descarga de software para cifrar sus correos electrónicos.

Infoencrypt utiliza cifrado AES de 128 bits, que es lo suficientemente fuerte como para ocultar el contenido del correo electrónico. El proceso general para encriptar datos usando Infoencrypt es bastante simple. Todo lo que tiene que hacer es ingresar sus datos, seleccionar una contraseña y cifrar sus datos.

Una vez que hagas clic en ‘Encriptar’, Sus datos están encriptados en códigos. Para descifrar el mensaje, el destinatario deberá ingresar la contraseña que seleccionó y luego descifrar los datos.

Mención de Honor

Además de las tres herramientas de cifrado de correo electrónico mencionadas anteriormente, también debe consultar Mailvelope. Es gratis usar la extensión del navegador web para Chrome y Firefox. Mailvelope ofrece cifrado OpenPGP de extremo a extremo y se puede utilizar con todas las principales plataformas de correo electrónico (Gmail, Outlook, Yahoo Mail y GMX).

Otras precauciones para asegurar su correo electrónico

Las herramientas de cifrado de correo electrónico son solo una pequeña parte de la protección de sus correos electrónicos de posibles violaciones de seguridad. Hay otras precauciones que también debe tener en cuenta al operar sus servicios de correo electrónico..

- Crea contraseñas seguras: Este es quizás el paso más básico hacia la seguridad del correo electrónico. Debe generar contraseñas seguras para cada una de sus cuentas y don’No use la misma contraseña para más de una cuenta de correo electrónico o perfiles de redes sociales.

- Don’t Haga clic en Enlaces no seguros: Debe evitar hacer clic en enlaces que no son seguros. Muchos ciber-matones buscan recuperar su información privada cuando hace clic en estos enlaces maliciosos. Verifique todos los enlaces antes de hacer clic. Pase el mouse sobre los enlaces y vea hacia dónde lo redirigen.

- Evite acceder a correos electrónicos en la red WiFi pública: Si está conectado a Internet a través de puntos de acceso WiFi públicos y gratuitos, trate de evitar abrir sus correos electrónicos a menos que tenga una VPN o una herramienta de cifrado de correo electrónico conectada.

- Mantenga UAC (Control de cuentas de usuario) encendido: Don’t apague el UAC en su sistema operativo Windows, ya que supervisa los diferentes cambios que tienen lugar en su sistema. En lugar de apagar completamente el UAC, puede disminuir el nivel de protección.

- Escanear archivos adjuntos de correo electrónico: Diversas investigaciones han demostrado que la mayoría de los virus que infectan los sistemas de los usuarios se obtienen a través de archivos adjuntos de correo electrónico. Algunos servicios de correo electrónico tienen escáneres antivirus integrados que analizan sus archivos adjuntos de correo electrónico. En cualquier caso, escanee sus archivos adjuntos de correo electrónico antes de descargar.

Debido a la creciente amenaza de varios ciberdelincuentes a las vigilias gubernamentales, es imperativo que proteja sus comunicaciones de ser violadas. Dicho esto, debe tener esto en cuenta que las llamadas realizadas a través de teléfonos celulares o fijos nunca son seguras. Los gobiernos de todo el mundo recopilan información de llamadas a través de metadatos..

Sin embargo, la comunicación realizada electrónicamente (como a través de servicios de VoIP) puede encriptarse y protegerse de los ciber-matones no deseados. Existen varias herramientas que puede utilizar para proteger sus conversaciones VoIP y mensajes instantáneos..

Ya hemos mencionado algunas de estas herramientas de cifrado en ‘Herramientas para asegurar conversaciones de VoIP’ y ‘Herramientas para asegurar mensajes instantáneos’ encabezados Aquí es cómo puede usarlos para asegurar sus conversaciones de VoIP y mensajes de texto..

Utilice herramientas de cifrado de extremo a extremo

Lo importante a tener en cuenta es que todas estas herramientas utilizan cifrado de extremo a extremo. Esto es lo que hace que sus conversaciones estén a salvo de ser monitoreadas o rastreadas por entidades no deseadas. Algunos servicios de VoIP, como Skype, utilizan protocolos punto a punto que dificultan el seguimiento de las llamadas..

Signal Private Messenger

Si su servicio no’t use un protocolo peer-to-peer, luego puede usar herramientas como Signal Private Messenger para dispositivos Android e iOS. Signal Private Messenger es desarrollado por Open Whisper Systems, la misma empresa que creó TextSecure y RedPhone. Signal Private Messenger combina las dos herramientas, TextSecure y RedPhone, y le permite encriptar sus llamadas VoIP y mensajes instantáneos.

Circulo silencioso

Otra herramienta que puede usar para asegurar sus conversaciones en dispositivos Android e iOS es Silent Circle. Dentro de esta seguridad, un traje es un teléfono silencioso que encripta sus comunicaciones basadas en voz, video y texto. Silent Phone está disponible en dos paquetes, Basic y Plus. Puede elegir cualquiera de los dos según su necesidad de seguridad.

Gliph

Cuando se trata de asegurar solo su comunicación basada en texto, debe probar Gliph. Ofrece algunas características ingeniosas que ofrece esta aplicación y lo distingue de otras aplicaciones de cifrado de texto. Puede usar Gliph en sus dispositivos Android, dispositivos iOS y PC de escritorio. Puede asegurar su comunicación en cualquier canal; elige un pseudo nombre para ocultar tu identidad real y protege tu privacidad mientras haces pagos con BitCoin.

Threema

Threema es una aplicación paga para usuarios de iOS, Android y Windows Phone y ofrece excelentes funciones para proteger sus comunicaciones VoIP. Mediante el cifrado de extremo a extremo, puede enviar mensajes, archivos, videos, mensajes de voz, códigos QR y mucho más de forma segura. También garantiza el anonimato completo ya que cada usuario recibe una identificación de Threema y su número de teléfono original o dirección de correo electrónico no son visibles para otros..

Apague el GPS, Google Now & Otros servicios de seguimiento de ubicación

Además de usar diferentes herramientas de cifrado, hay algunas configuraciones en sus dispositivos móviles que puede usar para proteger sus comunicaciones. Para empezar, puede desactivar Google Now en sus dispositivos Android, ya que almacena una cantidad impía de datos sobre usted y aprende sobre su comportamiento de búsqueda para predecir lo que quiere.

Los datos almacenados por Google Now incluyen casi todo, desde el historial de búsqueda, los lugares que visitó, su ubicación, los tipos de cambio de divisas (si se entera de que se encuentra en un país diferente), lugares cercanos, restaurantes y mucho más. Todos estos factores conducen a serias preocupaciones de privacidad y simplemente no estamos seguros de si Google Now revisa nuestros correos electrónicos y otras conversaciones para predecir lo que queremos.

Además de desactivar Google Now, otros servicios, como el seguimiento de ubicación y el GPS, también pueden provocar violaciones de la privacidad. Existen diferentes engranajes GPS anti-seguimiento / anti-espionaje que puede evitar que se rastree. Sin embargo, si le preocupa su privacidad,’Es mejor dejar estos servicios desactivados y proteger su privacidad de diversas amenazas..

Hoy en dia’s día y edad, puede acceder a archivos, imágenes y casi cualquier tipo de datos desde cualquier lugar gracias a los servicios de almacenamiento en la nube. Dicho esto, todos los grandes servicios de almacenamiento en la nube como Google Drive, OneDrive, iCloud y Dropbox están lejos de ser seguros.

El pirateo de iCloud en agosto de 2014 es solo un ejemplo entre miles donde se filtraron datos privados, principalmente fotografías, de varias celebridades en diferentes sitios web. Esto muestra hasta qué punto sus datos no están seguros en los almacenamientos en la nube.

Entonces, ¿cómo protege su información antes de guardarla en la nube? Estos son algunos pasos que puede seguir para garantizar la seguridad de su almacenamiento en la nube..

Usar autenticación de dos factores & Administrador de contraseñas

Dejar’s comenzar desde el básico – contraseñas. Son la clave para asegurar los puntos de acceso donde se guardan sus datos confidenciales. Para proteger sus servicios de almacenamiento en la nube, le recomendamos que use un administrador de contraseñas y cree contraseñas diferentes para cada servicio en la nube.

Además de generar contraseñas seguras, el uso de la autenticación de dos factores también fortalece la seguridad del almacenamiento en la nube. Lo que esto hará es que solicitará dos consultas antes de permitirle acceder a su cuenta de almacenamiento en la nube. Por ejemplo, es posible que se le solicite que ingrese su contraseña, que a su vez envía un código de seguridad a su teléfono móvil que debe ingresar para la autenticación.

Autenticación de dos factores isn’No es una prueba completa, pero refuerza la seguridad de su almacenamiento en la nube. Piense en ello como agregar dos capas de seguridad a su sistema; primero ingresa el número PIN y luego escanea los dedos para acceder al dispositivo de almacenamiento.

Cifrar archivos manualmente antes de almacenarlos en la nube

El método más seguro para proteger sus datos personales en la nube es cifrar los archivos manualmente antes de cargarlos en la nube. De esta manera, puede usar cualquier servicio de almacenamiento en la nube que elija y donar’No tiene que preocuparse por todas las amenazas de seguridad inherentes al servicio en la nube..

Otra precaución que puede tomar antes de cargar los archivos encriptados es encender una VPN para que toda su conexión a Internet esté encriptada. Para cifrar manualmente sus archivos antes de subirlos a la nube, puede usar varias herramientas.

Anteriormente, TrueCrypt era un popular software de cifrado de archivos. Sin embargo, ahora ha sido descontinuado debido a varios problemas relacionados con la seguridad. Sin embargo, hay numerosas alternativas a TrueCrypt y algunas de ellas incluyen VeraCrypt, AxCrypt, GNU Privacy Guard, BitLocker, 7-Zip, BoxCrypter, DiskCryptor y muchas más. Aquí están nuestras 3 mejores opciones para encriptar archivos manualmente:

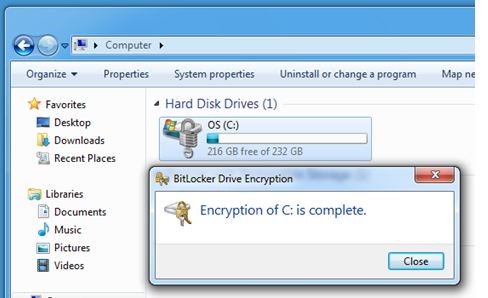

BitLocker

Es un software de cifrado de disco completo que viene integrado en Windows Vista, Windows 7 (Enterprise y Ultimate), Windows 8.1 (Enterprise y Pro) y Windows Server. BitLocker utiliza el cifrado AES (128 bits y 256 bits) para cifrar sus archivos.

BitLocker también puede cifrar otros dispositivos virtuales o volúmenes de datos. Puede elegir entre varios mecanismos de autenticación, como PIN, contraseñas tradicionales, llave USB y TPM (Trusted Platform Module). BitLocker es una gran herramienta para usuarios de PC con Windows y le permite proteger sus datos confidenciales.

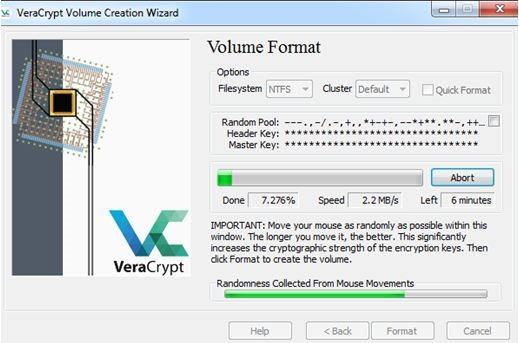

VeraCrypt

VeraCrypt es un ingenioso software de cifrado de código abierto gratuito y sucesor de la herramienta descontinuada TrueCrypt. Con VeraCrypt, puede cifrar un determinado archivo, una partición, crear discos virtuales cifrados dentro de archivos o cifrar dispositivos de almacenamiento completos..

Hay diferentes niveles de cifrado entre los que puede elegir en VeraCrypt, ya que admite cifrados de cifrado AES, Serpent y Twofish. VeraCrypt resuelve las fallas y vulnerabilidades de seguridad que se encontraron en TrueCrypt y le permite encriptar sus archivos antes de cargarlos en su servicio de almacenamiento en la nube.

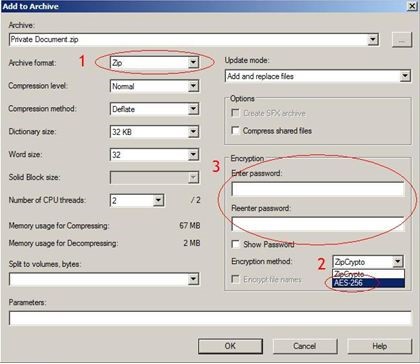

7-Zip

7-Zip (o 7z) es principalmente una herramienta para el archivo de archivos y le permite comprimir y organizar grandes volúmenes de archivos para enviar a través de Internet. Además de esto, 7-Zip también encripta archivos individuales o volúmenes completos usando niveles de encriptación AES de 256 bits y está disponible en Windows, Mac OS X y Linux.

El software 7z es de uso gratuito y su naturaleza de código abierto lo hace libre de interferencias gubernamentales. Puede proteger sus archivos mediante contraseña y solo se descifrarán una vez que se ingrese la contraseña de autenticación correcta. Este ligero archivo de compresión / archivo de archivos es excelente para cifrar archivos y puede usarlo para cifrar sus datos antes de almacenarlos en servicios en la nube.

Verifique los Términos de Servicio & Política de privacidad del servicio en la nube

Esto puede sonar como una tarea minuciosa, pero si le preocupa su privacidad, entonces’Es una buena idea revisar la política de privacidad, los términos de servicio y otros acuerdos legales del servicio en la nube. Esto revelará la postura de su servicio en la nube sobre su privacidad y seguridad.